Oftmals ist es für Ärzte schwer Behandlungen optimal durchzuführen, weil Befunde fehlen oder der Arzt keine Informationen darüber hat wie frühere Behandlungen abgelaufen sind. Um dies in Zukunft vermeiden zu können, wurde am 01. Januar 2021 die elektronische Patientenakte (kurz: ePA) in einem 3 Phasen Modell eingeführt. In der ersten Phase konnten alle gesetzlich Versicherten eine ePA bei ihrer Krankenkasse beantragen. Im zweiten Quartal startete die Rollout-Phase um testweise Arztpraxen anzubinden. Seit dem 01. Juli 2021 sind alle Ärzte gesetzlich verpflichtet die ePA anzubinden. [11]

Dieser Blogbeitrag beschäftigt sich damit was die ePA eigentlich ist, wie die darunterliegende Technik funktioniert und welche Rolle der Datenschutz und die Informationssicherheit dabei spielt.

Was ist die ePA?

Die ePA ist ein Angebot an alle Versicherten eigenverantwortlich mit ihren Gesundheitsdaten umzugehen. Das Ziel der ePA ist Versicherte mit Ärzten, Apothekern und anderen medizinischen Institutionen des Gesundheitswesen zu vernetzen. So kann jeder Versicherte über die jeweilige ePA App der Krankenkasse bestimmen welche Daten in der ePA gespeichert werden sollen und wer welche Daten einsehen kann. Versicherte können über die ePA App ihre ePA mit Dokumenten, Befunden aber auch Medikationsplänen und Blutwerten befüllen. Ab 2022 sind weitere Dokumenttypen, wie beispielsweise der Impfpass geplant. Das hat den Vorteil, dass Behandlungen effizienter ablaufen können, da berechtigte Ärzte zentral detaillierte Informationen über den Patienten einsehen können. Ein weiterer Vorteil ist, dass so zum Beispiel auch verhindert werden kann, dass es zu ungewollten Wechselwirkungen von Medikamenten kommt. [11,12]

gematik GmbH

Das Ziel der Digitalisierung des deutschen Gesundheitswesens ist die Optimierung der Gesundheitsversorgung aller Bürger. Im Rahmen der ePA muss auch die gematik GmbH erwähnt werden, da sie ein großer Teil dieses Projekts ist. Die gematik GmbH wurde damit beauftragt die Telematikinfrastruktur zu konzipieren und umzusetzen, welche die ePA beinhaltet. Dazu werden rechtsverbindliche Standards und Spezifikationen festgelegt. Diese werden ausführlich dokumentiert und können hier eingesehen werden. Seit Mai 2019 ist die Bundesrepublik Deutschland, vertreten durch das Bundesministerium für Gesundheit, Mehrheitsgesellschafter der gematik GmbH. [13]

Telematikinfrastruktur

Der Wort “Telematik” setzt sich zusammen aus den Begriffen “Telekommunikation” und “Informatik”. Es beschreibt die Vernetzung verschiedener IT-Systeme, wodurch Informationen aus unterschiedlichen Quellen verknüpft werden können. Dadurch ist der Datenaustausch organisations- und systemübergreifend möglich. Somit sollen über die Telematikinfrastruktur (TI) alle Institutionen und Akteure des Gesundheitswesen vernetzt werden, um sicher zu kommunizieren und Informationen auszutauschen. Da es sich hierbei um ein geschlossenes Netz handelt, haben nur registrierte Nutzer (mit Heilberufs- und Praxisausweis) Zugang zur TI. Um ausreichenden Datenschutz zu gewährleisten und medizinische Daten zu schützen sind starke Informationssicherheitsmechanismen enorm wichtig. Was das genau bedeutet und wie die TI aufgebaut ist, schauen wir uns im folgenden deshalb genauer an. [1,2]

Sicherheitsarchitektur

Die TI besteht aus der TI-Plattform und weiteren, damit kompatiblen, IT-Anwendungen des Gesundheitswesens. Die TI-Plattform bietet grundlegende Funktionen sowie Infrastruktur und Sicherheitsfunktionen, die die Anwendungen nutzen können. Dazu gehören unteranderem eine verschlüsselte Kommunikation und der Schutz vor dem Zugriff auf sensible Daten sowie Sicherheitsfunktionen, wie Signatur und Authentisierung. Um hierbei auch längerfristig Sicherheit zu gewährleisten, werden kryptografische Verfahren eingesetzt die regelmäßig vom Bundesamt für Sicherheit in der Informationstechnik (BSI) überprüft und entsprechend angepasst werden. Durch die Nutzung dieser Funktionen sollen die Anwendungen Informationen sicher verarbeiten können. [1,3]

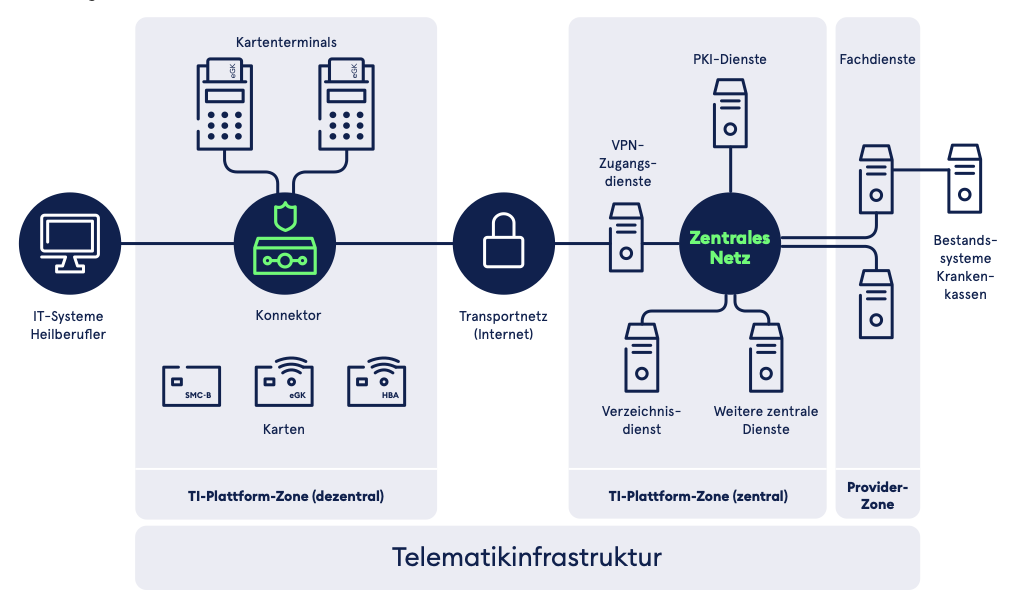

Wie in der untenstehenden Abbildung zu erkennen, wird die TI-Plattform in verschiedene Zonen eingeteilt. In den einzelnen Zonen ist festgelegt, welche Komponenten welchen Zugriff auf welche Daten haben.

Dezentrale Zone

Zu der dezentralen Zone gehören alle dezentralen Komponenten in beispielsweise Arztpraxen oder Krankenhäusern. Hierzu zählen sogenannte Konnektoren, Kartenterminals und alle Karten die dort verwendet werden. Damit sind zum Beispiel die elektronische Gesundheitskarte, der Heilberufsausweis, der Praxisausweis und die Gerätekarten gemeint. Die Funktionalität der einzelnen Komponenten und wie diese zu einem sicheren System beitragen, wird im folgenden aufgelistet:

Elektronische Gesundheitskarte

Auf der elektronischen Gesundheitskarte werden die Stammdaten des Versicherten gespeichert. Zusätzlich wird ein digitaler Schlüssel gespeichert, welcher einer digitalen Identität entspricht und zur Authentisierung innerhalb der TI dient. Mittels diesem Schlüssel kann bespielsweise ein Nutzer auf seine ePA zugreifen. Die Gesundheitskarte ist durch zwei Maßnahmen vor unberechtigtem Zugriff geschützt. Zum einen durch eine PIN. Bei Verlust der Karte hindert die PIN einen Dritten vor unberechtigtem Zugriff auf die Daten oder den Schlüssel, welche auf der Karte gespeichert sind. Zum anderen erfolgt eine Card-to-Card-Authentisierung zwischen der Gesundheitskarte und dem technischen Nachweis des Heilberuflers mit dessen elektronsichen Heilberufsausweis. [3]

Elektronischer Heilberufsausweis / Praxisausweis

Den elektronischen Heilberufsausweis besitzen alle Personen die einen Heilberuf ausüben. Dies sind beispielsweise Ärzte oder Apotheker, die Mitarbeiter in solchen Praxen oder Institutionen verfügen über einen Praxisausweis. Diese Karten enthalten ebenfalls einen Schlüssel. Mit diesem Schlüssel ist der Zugriff auf die Daten der elektronischen Gesundheitskarte möglich. Falls der Arzt oder die Praxis berechtigt ist auf die ePA eines Patienten zuzugreifen, dann erfolgt dies ebenfalls über diesen Schlüssel. Auch diese Karten sind mit einer PIN geschützt. Innerhalb des TI gibt es ein abgestuftes Rollen und Rechte Konzept, da beispielsweise Apotheker über weniger Rechte verfügen als Ärzte. Zusätzlich befindet sich auf dem elektronischen Heilberufsausweis Schlüsselmaterial mit dem eine elektronische Signatur möglich ist. [3]

Gerätekarten und Kartenterminal

Die Gerätekarten weisen den Konnektoren und den Kartenterminals eine eindeutige ID zu. Zusätzlich werden sie verwendet um beispielsweise TLS Verbindungen aufzubauen. Die Gerätekarten sind in den Konnektoren fest verbaut. Im Kartenterminal hingegen sind sie nur dauerhaft eingesteckt und mit einem Siegel überklebt, sodass eine Manipulation der Karte ersichtlich wäre. Das Kartenterminal ist das Bindeglied zwischen Gesundheitskarte, Karte des Heilberufslers und dem Konnektor. Dadurch ist eine transportgeschützte Verbindung zum Konnektor möglich und die Daten die von der Karte gelesen werden können vor unberechtigtem Zugriff oder Manipulation geschützt werden. [3]

Konnektor

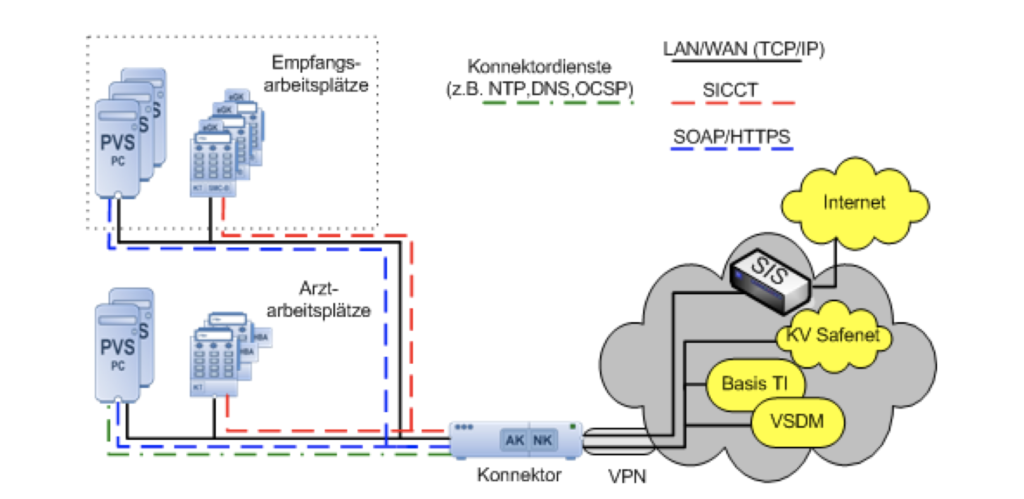

Der Konnektor dient dazu, dass die Heilberufler einen sicheren Zugang zur TI erhalten. Er bietet Schnittstellen für IT-Systeme, sodass auf verschiedene Funktionen der TI zugegriffen werden kann. Technisch gesehen ist der Konnektor ein VPN-Router mit integriertem VDSM (Versichertenstammdatenmanagement) Konnektor. Er ähnelt also einem DSL-Router mit einem höheren Sicherheitsniveau.

Neben der Verbindung zum TI kontrolliert der Konnektor die Kommunikation mit den Geräteterminals beim Kartenzugriff und die dabei stattfindende Card-to-Card Authentisierung wird vom Konnektor gesteuert. Der Konnektor bietet somit Basisfunktionen aber auch Sicherheitsfunktionen wie die Verschlüsselung oder Authentisierung.

So kann der Konnektor dazu genutzt werden, um Dokumente zu verschlüsseln oder elektronisch zu signieren.

Da die Verbindung zur TI über einen VPN-Tunnel mittels Internet Protocol Security auf Netzebene gesichert ist, kann die Verbindung zur zentralen TI-Plattform über das Internet hergestellt werden. Die Daten werden zusätzlich auf Transportebene über TLS geschützt.

Sicherheitstechnisch dient der Konnektor als Firewall auf Netz- und Anwendungsebene und schützt die IT-Systeme der Heilberufler und die zentrale TI-Plattform. Zudem werden diese IT-Systeme vor Angriffen aus dem Internet und dem unberechtigten Zugriff aus der zentralen TI-Plattform geschützt. Darüberhinaus gelangen Daten vom IT-System des Heilberuflers nur in die TI, wenn dies aktiv ausgelöst wird. Da der Konnektor aber personenbezogene Daten und medizinische Daten überträgt, sollte der Konnektor zutrittsgeschützt installiert werden. [3-5]

Zentrale Zone

Die zentrale Zone besteht aus Diensten, welche die Anwendungen der TI-Plattform mit grundlegenden Funktionalitäten unterstützt. Zu diesen Diensten gehören unter anderem:

VPN-Zugangsdienst und sichere Zugangspunkte

Dieser Dienst dient als Verbindung zwischen der dezentralen und der zentralen TI-Plattform. Durch die Registrierung mit dem Praxisausweis kann sichergestellt werden, dass nur medizinische Institutionen mit dem Konnektor auf die zentrale TI zugreifen können. Mit erfolgreicher Registrierung kann der Konnektor einen Tunnel aufbauen, der bei den VPN-Zugangsdiensten endet. Das zentrale Netz verbindet zentrale Dienste sowie Fachdienste und VPN-Zugangsdienste. Somit handelt es sich um ein geschlossenes Netz, welches nur über sichere Zugangspunkte erreichbar ist. Die Rechenzentren, welche die Dienste betreiben sind direkt an das zentrale Netz der TI angeschlossen. So kann aus dem Internet nicht auf das zentrale Netz der TI zugegriffen werden. [3]

PKI-Dienste zur Identifikation

Damit die zentrale Zone sicher und datenschutzkonform sein kann, ist eine eindeutige Identifizierung der Teilnehmer eine Grundvoraussetzung. Dazu erhält jeder in der TI eine eindeutige Identifikation in Form eines asymmetrischen Schlüsselpaars und einem Zertifikat. Verwaltet wird das Ganze in der sogenannten Public Key Infrastructure (PKI). Das Zertifikat enthält den öffentlichen Schlüssel sowie Informationen zur Identität. Eine vertrauenswürdige Stelle beglaubigt das Zertifikat und bestätigt, dass der öffentliche Schlüssel auch wirklich zu der angegebenen Person gehört. Diese Zertifikate haben einen hohen Sicherheitsstandard und sind daher auch nur zeitlich begrenzt gültig und sperrbar. Die Identität wird benutzt um sich beispielsweise auszuweisen, etwas zu verschlüsseln oder zu signieren. Zusätzlich gibt es Zertifikate für verschiedene Rollen und deren damit verbundenen Rechte. [3]

Weitere Dienste

Die zentrale Zone der TI verfügt zusätzlich über weitere Dienste wie beispielsweise dem Verzeichnisdienst, welche ähnlich wie ein Telefonbuch der TI, Zertifikate von Organisationen speichert. Darüberhinaus gibt es den Konfigurationsdienst, um die Software und die Konfigurationen in der dezentralen TI-Plattform zu aktualisieren. [3]

Provider Zone

Anwendungen der TI können aus mehreren Teilkomponenten bestehen. So wie beispielsweise die elektronische Patientenakte. Wenn zu einer Anwendung ein oder mehrere Dienste gehören, die nur fachspezifisch für diese Anwendung sind, werden diese Dienste Fachdienste genannt. Die Fachdienste befinden sich in der Provider Zone. Aufgerufen werden könnnen diese Fachdienste nur über den Konnektor eines Heilberuflers oder über spezielle Client-Sofware wie beispielsweise die ePA App. Diese Anwendungen der TI sind selbst dafür verantwortlich, dass eine ausreichende Informationssicherheit gewährleistet wird. Alle Anwendungen müssen deshalb bei der Zulassung nachweisen, dass der nötige Schutz besteht und ausreichend Maßnahmen getroffen wurden. [3]

Betriebliche Sicherheit

Neben den technischen Voraussetzungen der TI, gibt es in der gematik weitere Sicherheitsmaßnahmen im Betrieb um Datenschutz und Informationssicherheit zu gewährleisten. Es bestehen klare Vorgaben für ein Risikomanagement und das Reporting im Falle eines Vorfalls. Zusätzlich werden regelmäßige Audits bei den Anbietern der Dienste durchgeführt, um den Datenschutz und die Informationssicherheit zu überprüfen. Des Weiteren gibt es sogenannte Notfallteams und ein Notfallmanagement, um Risiken frühzeitig erkennen und abwehren zu können. [3]

Elektronische Patientenakte

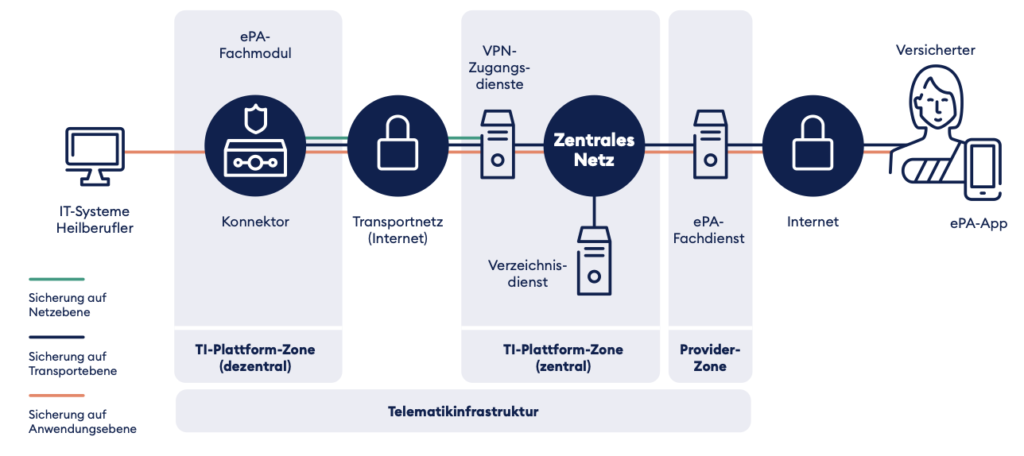

Die elektronische Patientenakte ist das zentrale Element der TI. Innerhalb der TI gibt es eine fachspezifische Anwendung für die ePA, den sogenannten ePA Fachdienst.

Die ePA wird von jedem Versicherten individuell geführt. Hier hat er die Möglichkeit Daten zu speichern, zu löschen und zu bestimmen wer welche Dokumente oder Informationen lesen kann. Zu diesen Dokumenten zählen beispielsweise Befunde oder Diagnosen, medizinische Informationen über Impfungen oder ein Medikationsplan. Zugriff auf diese Datene erhält der Versicherte über eine App, die jede Krankenkasse individuell bereitstellt. Hier können auch selbst Daten hinzugefügt werden wie beispielsweise Ergebnisse eines Blutdruckmessgeräts. Die Krankenkassen können ebenfalls Daten ergänzen, haben aber keinen Lesezugriff. Der Versicherte kann sich über die Gesundheitskarte in der App authentisieren. Der Zugriff ist auch ohne möglich, allerdings können so die Sicherheitsmaßnahmen der Karte nicht in Anspruch genommen werden. Die Daten der ePA werden, auf Grund von geringem Speicherplatz auf der Gesundheitskarte, im Fachdienst Elektronische Patientenakte gespeichert. Dieser Fachdienst wird innerhalb der TI von den jeweiligen Krankenkassen betrieben. Wenn ein Heilberufler zum Zugriff auf Daten eines Versicherten berechtigt ist, kann dieser über den Konnektor auf die Daten zugreifen. Dabei gibt es eine dreifache Sicherung, welche in der untenstehenden Abbildung zu erkennen ist; auf Netz-, Transport- und Anwendungsebene ist die Verbindung vom Konnektor zum VPN-Dienst gesichert, zum Fachdienst auf Transport- und Anwendungsebene. [3]

Der Fachdienst dient dazu Zugriffe zu prüfen und Berechtigungen zu verwalten. In der ePA App kann der Versicherte neben dem Verwalten von Dokumenten Zugriffe managen. Das bedeutet er kann Protokolle einsehen, wer seine Daten wann abgerufen hat und er kann Zugriffsberechtigungen mit einer maximal Dauer von 540 Tagen erteilen. Zusätzlich können Vertreter bestimmt werden wie beispielsweise Angehörige, die dann ebenfalls bestimmte Berechtigungen erhalten.

Um eine ausreichende Informationssicherheit zu gewährleisten, gibt es ein Berechtigungskonzept, das in zwei Stufen eingeteilt ist. So kann sichergestellt werden, dass der Versicherte auf seine Daten zugreifen kann und von ihm bestimmte Heilberufler oder Vertreter dies nur können, sofern sie eine kryptografische Berechtigung besitzen und ein Zugriffsrecht in der Zugriffspolicy für sie hinterlegt ist.

Beim erstmaligen Anlegen der ePA im Fachmodul des Konnektors oder der App wird ein zufälliger Aktenschlüssel generiert. Dabei handelt es sich um einen symmetrischen Schlüssel, der für die Verschlüsselung der Akte verwendet wird. Dieser wird dann ebenfalls verschlüsselt und im Fachdienst gespeichert. So kann verhindert werden, dass der Anbieter Zugriff auf den Schlüssel erhält. Bei einer Freigabe für ausgewählte Vertreter oder Heilberufler wird der Schlüssel vom Fachdienst an den Konnektor oder die App übermittelt, entschlüsselt und anschließend individuell verschlüsselt. So erhält jede ePA eines Versicherten bei einem Vertreter oder Heilberufler einen individuellen Schlüssel, welcher dann im ePA Fachdienst gespeichert wird. Der Schlüssel liegt in Klartext immer nur in der App oder im Fachmodul vor.

Um auf Daten zugreifen zu können ist ebenfalls ein Eintrag in der Zugriffspolicy notwendig. In der Zugriffspolicy wird festgehalten welche Rechte welcher Nutzer hat in Bezug auf eine bestimmte ePA. Vergibt ein Versicherter neue Berechtigungen wird dies als neue Regel in der Zugriffspolicy hinzugefügt, welche beim Löschen der Berechtigung ebenfalls aus der Zugriffspolicy wieder gelöscht wird.

Möchte ein Arzt nun ein Dokument in die ePA eines Versicherten einstellen, muss er sich zunächst über das ePA Fachmodul im Konnektor anmelden. Die Anmeldung ist dann erfolgreich, wenn ein verschlüsselter Aktenschlüssel im Fachdienst hinterlegt ist sowie ein Eintrag in der Zugriffspolicy. Der Fachdienst übermittelt dann den Aktenschlüssel, welcher entschlüsselt wird. Für das einzustellende Dokument wird ebenfalls ein symmetrischer Dokumentenschlüssel erstellt und mit diesem das Dokument verschlüsselt. Der Dokumentenschlüssel wiederum wird mit dem Aktenschlüssel verschlüsselt. Anschließend werden die verschlüsselten Dokumente und Schlüssel an den ePA Fachdienst übermittelt und dort gespeichert. [3]

Aufgedeckte Sicherheitslücken

Da medizinische Daten sehr sensible Informationen sind, welche besonders geschützt werden müssen, ist der Sicherheitsanspruch an die Telematikinfrastruktur und deren Anwendungen sehr hoch. Während der Entwicklung der Telematikinfrastruktur ist diese immer wieder in Kritik geraten, da Sicherheitslücken aufgedeckt wurden. So gelang es beispielsweise dem ChaosComputerClub (CCC) 2019 sich Zugang zur TI zu verschaffen. Wie sie beim beim ChaosCommunicationCongress vorstellten, schafften sie es an gültige Heilberufsausweise, Praxisausweise sowie Konnektorkarten und Gesundheitskarten von Identitäten Dritter zu kommen. Dadurch konnten sie auf Anwendungen der TI und Gesundheitsdaten Dritter zugreifen. Die Mitglieder des CCC entdeckten erhebliche Mängel im Zugangsprozess durch unpassende Verfahren zur Ausgabe von Gesundheitskarten und Identifikationverfarhen beispielsweise bei Heilberufsausweisen. Als Ursache nennen sie unteranderem die gematik als Konstrukt selbst, da es sich bei den Gesellschaftern gleichzeitig um Unternehmen handelt, die eigentlich von der gematik kontrolliert werden. Außerdem wurden organisatorische Abläufe nicht ausreichend gesichert in der Umsetzung und Zulassung. Da sich zu diesem Zeitpunkt nur Testdaten in der TI befunden haben, wurden keine Datenrechte verletzt. Allerdings erkannte die gematik die aufgedeckten Mängel als “nicht hinnehmbar” an und erklärte, dass sie auch in Zukunft den CCC einbinden wolle, um die Sicherheit der TI zu erhöhen. [9,10]

Auch der Anschluss von Arztpraxen an die TI hatte zum Teil erhebliche Sicherheitsmängel zur Folge. Beim Anschluss der Konnektoren in den Arztpraxen wird zwischen dem Reihenbetrieb und dem Parallelbetrieb unterschieden. Im Reihenbetrieb befinden sich alle Komponenten im selben lokalen Netzwerk und werden über den Konnektor an die TI angeschlossen. Dieser enthält eine integrierte Firewall und einen optionalen sicheren Internetzugang. Im Parallelbetrieb werden alle Komponenten am Router angeschlossen und sind somit mit dem Internet verbunden. Der Konnektor wird parallel zu diesem Netz angeschlossen, wodurch die Schutzfunktionen des Konnektors nicht für die restlichen Komponenten wirken. Das bedeutet für diesen Teil müssen zusätzliche Schutzmaßnahmen getroffen werden. Der Parallelbetrieb ist vor allem dann sinnvoll, wenn die Praxis bereits über ein großes Netzwerk verfügt und an das Internet angeschlossen ist. Im Zuge der Anbindung der Praxen an die TI kam es so zu Problemen, da vereinzelt Techniker die bereits bestehende Firewall beim Einrichten des Konnektors ausgeschaltet hatten. Außerdem kam es vor, dass Praxen die zuvor noch keine Internetanbindung hatten ebenfalls im Parallelbetrieb angeschlossen wurden. Das hatte zur Folge, dass keine zusätzlichen Schutzmaßnahmen vorhanden waren und Teile die nie zuvor im Netz waren, plötzlich ungeschützt angreifbar wurden. Bei einem Scan von 145 000 Konnektoren waren 200 Konnektoren über das Internet erreichbar. Für 20 Konnektoren davon war nicht einmal eine Passwortabfrage nötig. Auch wenn das im Verhältnis nicht viele Fälle sind, ist es bei sensiblen Daten trotzdem sehr bedenklich. [6-8]

Bedenken und Kritik

Da es sich bei der TI und der ePA um komplexe Konstrukte handelt, an welche einen hohen Sicherheitsanspruch gestellt werden, gibt es natürlich auch Bedenken und Kritik. Christoph Saatjohann, Forscher für IT Sicherheit an der FH Münster, erwähnte zum Beipsiel das Abwägen von Nutzen und Risiko um Zusammenhang mit der ePA. Insbesondere ging es hierbei darum, ob es sich lohnen würde Daten von Psychotherapeuten in der ePA zu speichern. Wenn solche Daten nicht richtig geschützt werden, ist hier das Risiko sehr hoch. In diesem Zusammenhang wies er auf einen Vorfall in Finnland 2020 hin, bei dem ein Psychotherapie Unternehmen gehackt wurde und infolgedessen die Patienten erpresst wurden.

Des Weiteren äußerte er Bedenken daran, dass die gematik beispeilsweise viel in die Sicherheit der Verschlüsselung der Datenbanken investiert hat. Der Schutz und die richtigen Sicherheitsmaßnahmen der Arztpraxen wird allerdings vorausgesetzt. Dass das zu Problemen führen könnte, zeigt der Vorfall der Konnektoren die falsch angeschlossen wurden. [15]

Auch der Datenschutzbeauftragte der Bundesregierung, Ulrich Kelber, äußerte Kritik. Er hat der ePA vorgeworfen nicht DSGVO-konform zu sein, da Patineten vorerst nicht individuell entscheiden können, wer auf welche Dokumente zugreifen kann. Im Moment ist es nur möglich den Zugriff auf alle Dokumente zu gewähren. Sein Vorwurf wurde zwar zurückgewiesen, weil es sich um ein freiwilliges Angebot handelt und eine feingranulares Rollen- und Rechteverwaltung für 2022 geplant ist, es ist aber trotzdem wichtig, dass dies den Nutzer bei der Verwendung der ePA bewusst ist. [16]

Zusammenfassung und persönliche Einschätzung

Um den Datenschutz und die Informationssicherheit so gut wie möglich aufrechtzu gewährleisten, müssen verschiedene Sicherheitsaspekte in Betracht gezogen werden. Neben den technischen Bedingungen wie beispielsweise Verschlüsselung, sichere Transporte oder Authentisierung, sind auch die nicht technischen Faktoren wichtig. Hierzu zählt beispielsweise dass der Konnektor an einem zutrittsgeschützen Ort aufgestellt werden muss. Den Arztpraxen wird in diesem Zusammenhang viel Verantwortung übertragen. Hier stellt sich mir die Frage, ob die Arztpraxen dieser Verantwortung immer gerecht werden können, da diese meist sowieso stark ausgelastet sind. Auch die Terminalkarten die nur über ein Siegel vor Manipulation geschützt sind, könnten für mögliche Angreifer ein leichtes Ziel sein.

Der Fakt, dass jede Krankenkasse ihre eigene ePA App zur Verfügung stellt, könnte ein weiteres Sicherheitsrisiko dar. Menschen mit wenig technischem Know-How könnten verwirrt werden und möglicherweise an eine falsche App geraten.

Trotz allem denke ich, dass mit der Einführung der ePA ein weiterer großer Schritt in Richtung Digitalisierung des Gesundheitswesens geschafft ist. Dass Versicherte eigentverantwortlich über ihre Daten bestimmen können und in den Prozess mit eingebunden werden, könnte die Akzeptanz und das Vertrauen steigern. Da die dritte Phase der ePA aber erst seit 01. Juli 2021 gestaret ist, wird sich mit der Zeit zeigen, ob und wie gut die ePA bei den Bürgern ankommen wird.

Wer nach dem Lesen des Blogbeitrags, die ePA gerne selbst ausprobieren möchte, kann diese bei seiner Krankenkasse beantragen und kann sich hier aus der Liste der offiziellen ePA Apps der deutschen Krankenkassen seine ePA App direkt herunterladen.

Quellen

[1] gematik – Telematikinfrastruktur – https://www.gematik.de/telematikinfrastruktur/

[2] gematik – Telematikinfrastruktur Glossar – https://www.gematik.de/glossar/begriffe/telematikinfrastruktur/6/

[3] gematik – Whitepaper Datenschutz – https://www.gematik.de/fileadmin/user_upload/gematik/files/Publikationen/gematik_Whitepaper-Datenschutz_web_202106.pdf

[4] Kässenärztliche Bundesvereinigung – Elektronische Kommunikation bald nur noch über “KIM” – KBV bietet Dienst für Praxen an – https://www.kbv.de/html/1150_46200.php

[5] ÄrzteZeitung – Warum der Konnektor so wichtig ist – https://www.aerztezeitung.de/Kooperationen/Warum-der-Konnektor-so-wichtig-ist-309773.html

[6] aerzteblatt.de – IT-Sicherheit der Anschlüsse an Telematikinfrastruktur erneut in der Diskussion – https://www.aerzteblatt.de/nachrichten/107385/IT-Sicherheit-der-Anschluesse-an-Tele%C2%ADma%C2%ADtik%C2%ADinfra%C2%ADstruk%C2%ADtur-erneut-in-der-Diskussion

[7] ÄrzteZeitung – Tausende Konnektoren falsch angeschlossen? – https://www.aerztezeitung.de/Wirtschaft/Tausende-TI-Konnektoren-falsch-angeschlossen-403873.html

[8] aerzteblatt.de – IT-Sicherheit: Konnektor ist nicht das Problem – https://www.aerzteblatt.de/archiv/206990/IT-Sicherheit-Konnektor-ist-nicht-das-Problem

[9] ChaosComputerClub – CCC diagnostiziert Schwachstellen im deutschen Gesundheitsnetzwerk – https://www.ccc.de/de/updates/2019/neue-schwachstellen-gesundheitsnetzwerk

[10] Spiegel – Hacker finden Sicherheitslücken im Gesundheitsdatennetz – https://www.spiegel.de/netzwelt/netzpolitik/ccc-hacker-finden-sicherheitsluecken-in-der-telematikinfrastruktur-a-1302902.html

[11] Bundesministerium für Gesundheit – Die elektronische Patientenakte (ePA) – https://www.bundesgesundheitsministerium.de/elektronische-patientenakte.html

[12] gematik – Die elektronische Patientenakte (ePA) – https://www.gematik.de/anwendungen/e-patientenakte/

[13] gematik – Über Uns – https://www.gematik.de/ueber-uns/

[14] vesta-gematik – Implementierungsleitfaden Primärsysteme – Telematikinfrastruktur (TI) – https://www.vesta-gematik.de/standard/formhandler/64/gemILF_PS_V1_11_0.pdf

[15] BIVA – Probleme und Grenzen der elektronischen Patientenakte: Technik und Datenschutz – https://www.biva.de/probleme-und-grenzen-der-elektronischen-patientenakte-technik-und-datenschutz/

[16] Süddeutsche Zeitung – IT-Sicherheit: Wie sicher ist die neue elektronische Patientenakte? – https://www.sueddeutsche.de/digital/elektronische-patientenakte-epa-gesundheit-it-sicherheit-1.5159783

Leave a Reply

You must be logged in to post a comment.