Anfang 2021 soll die elektronische Patientenakte (ePA) starten. Damit wird es möglich sein, alle Gesundheitsdaten (Befunde, Diagnosen, Behandlungsmaßnahmen, Arztbriefe, etc.) zentral zu speichern. Patienten bekommen so einen zentralen Überblick über all ihre bei verschiedenen Ärzten erfassten Daten, und sind in der Lage, diese Informationen mit bestimmten Ärzten zu teilen. So wird der Datenaustausch zwischen Ärzten, Krankenhäusern, Apotheken etc. stark vereinfacht, und das manuelle Transportieren von z.B. Arztbriefen oder Röntgenbildern vom einen Arzt zum Anderen gehört der Vergangenheit an. Die Nutzung ist freiwillig und die Daten sind selbstverständlich sicher verwahrt.

Soweit die Versprechungen des Gesundheitsministeriums.

In der bisherigen Umsetzung zeigen sich allerdings fundamentale Schwächen, sowohl im Rollout der Infrastruktur, als auch bei der ePA selbst.

Die Telematikinfrastruktur

Die ePA wird auf der sogenannten Telematikinfrastruktur (TI) laufen. Die TI ist im Grunde ein großes virtual private network (VPN), mit dem alle Akteure im deutschen Gesundheitssystem vernetzt werden sollen. Aktuell betrifft das nur Einrichtungen wie Arztpraxen und Krankenhäuser, aber auch weitere, z.B. Apotheken, sollen später in dieses Netz mit aufgenommen werden.

Laut dem “e-health Gesetz” von 2015 mussten alle niedergelassenen Arztpraxen bis zum 1.7.2018 (später verlängert auf den 1.1.2019) an die TI angebunden sein. Ärzte, die seit dem Stichtag nicht an die TI angeschlossen sind, müssen Honorarabzüge von ursprünglich 1%, seit März 2020 aber 2,5% pro Quartal in Kauf nehmen. Stand Ende 2019 waren aber erst rund 67% (115.000) der ca. 170.000 deutschen Arztpraxen mit der TI verbunden. Warum?

Verantwortlich für die TI ist die Gesellschaft für Telematikanwendungen der Gesundheitskarte, kurz gematik GmbH. Deren Anteile lagen ursprünglich zu 50% beim Bundesministerium für Gesundheit (BMG), sowie zu gleichen Teilen beim Spitzenverband der gesetzlichen Krankenkassen und den Spitzenorganisationen der Leistungserbringer (Bundesärztekammer, Deutsche Krankenhausgesellschaft, Deutscher Apothekerverband, etc.).

Sämtliche Konzepte und Spezifkationen der gematik für die TI sind übrigens auf deren Webseite öffentlich zugänglich.

Der eigentliche Betrieb der TI wird, genau wie die Herstellung und Verteilung der VPN-Appliances und der ID-Karten, nicht von der gematik selbst durchgeführt, sondern von zugelassenen Trusted Service Providern. Diese können ihrerseits wieder Subunternehmen z.B. mit dem Rollout der Infrastruktur-Komponenten beauftragen.

Die TI befindet sich schon seit 15(!) Jahren in Entwicklung, und kann bisher kaum tatsächliche Funktionen vorweisen. Deshalb hat das BMG unter Gesundheitsminister Spahn seinen Anteil an der gematik im Mai 2019 auf 51% ausgeweitet. So soll der Ausbau der TI und des Vorzeigeprojekts ePA konsequenter vorangetrieben werden. Mit den neuen Anteilsverhältnissen kann das BMG in der gematik weitgehend ohne Widerstände der anderen Gesellschafter agieren.

Komponenten der TI

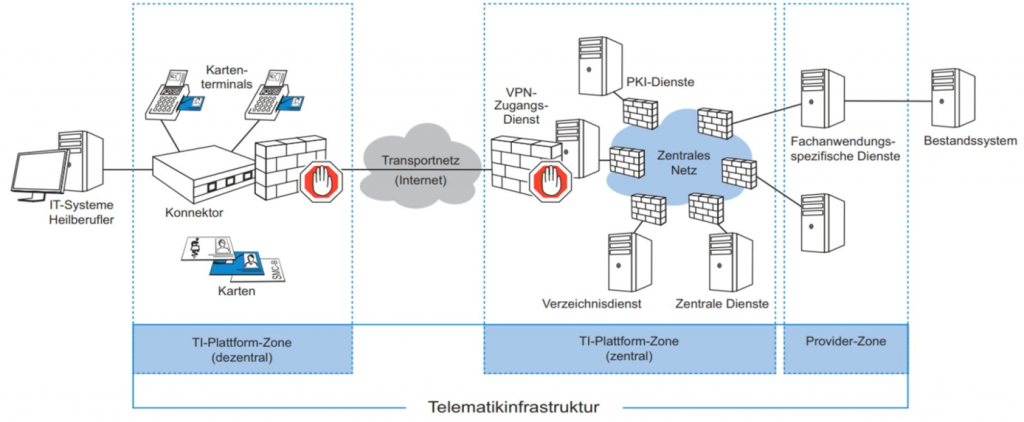

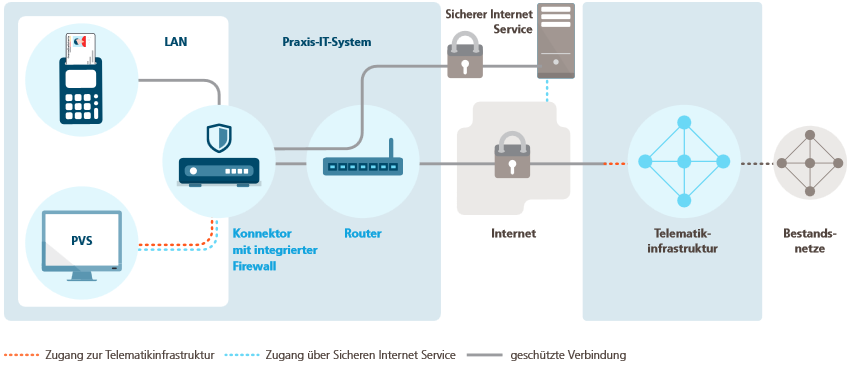

Abbildung 1 zeigt den Aufbau der TI. Sie gliedert sich im Wesentlichen in drei Abschnitte:

Quelle: gematik

In der Provider-Zone werden die Dienste verschiedener Anbieter laufen. Aktuell gibt es hier lediglich das Versichertenstammdatenmanagement (VSDM) zum Abgleich und Update der Stammdaten auf der elektronischen Gesundheitskarte (eGK), und sichere Kommunikation im Medizinwesen (KIM), eine Art E-Mail-Verschlüsselung für die Kommunikation zwischen Leistungserbringern (früher als KOM-LE bekannt). Außerdem werden eventuelle bereits bestehende Systeme, z.B. ein Netz zur Abrechnung von Leistungen bei den Krankenkassen, hier in die TI eingegliedert.

Die zentrale TI-Platform-Zone beinhaltet einige zentrale Dienste wie unter anderem PKI-Dienste, einen (LDAP) Verzeichnisdienst und die Endpunkte der VPN-Tunnel, über die die Leistungserbringer angeschlossen sind.

Am anderen Ende dieser Tunnel befinden sich die dezentralen Platformen, also die lokalen Netzwerke der Gesundheitseinrichtungen. Neben dem jeweiligen Praxisverwaltungssystem (PVS) gibt es zwei wichtige Hardwarekomponenten, die mit dem Anschluss an die TI von den Arztpraxen gekauft werden müssen: Das Kartenterminal zur Authentisierung der Ärzte bzw. Versicherten, sowie den VPN-Router, auch Konnektor genannt.

Kartenterminal und ID-Karten

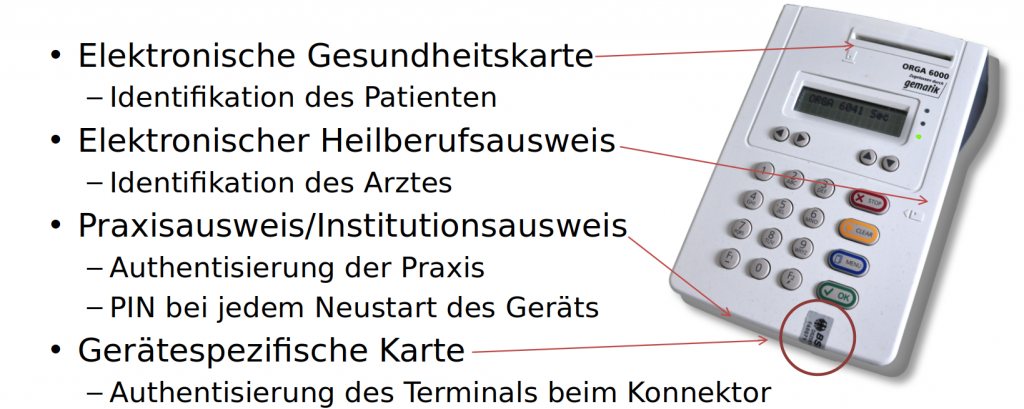

In das Kartenterminal werden insgesamt vier Karten eingesteckt (Abbildung 2):

Quelle: Wikipedia, Bild Terminal: Ralf Roletschek, modifiziert von Felix Messner

Ein gerätespezifischer ID-Chip, sowie der Praxisausweis (SMC-B Karte) bleiben permanent im Terminal. Diese beiden Kartenslots müssen vom Techniker nach dem Aufbau des Geräts versiegelt werden.

Wird ein Vorgang ausgelöst, der die Authentisierung des Arztes bzw. des Versicherten erfordert, stecken diese jeweils ihren Elektronischen Heilberufsausweis (eHBA oder „Arztausweis“) bzw. die elektronische Gesundheitskarte (eGK) ein.

Konnektor

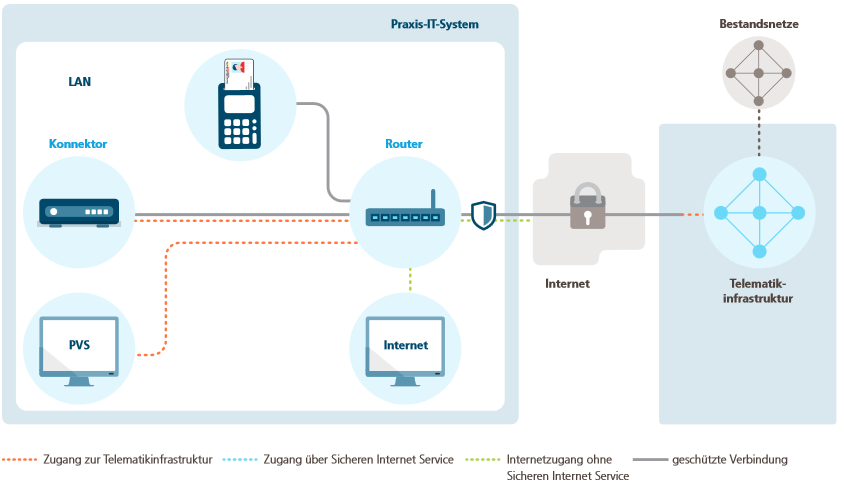

Der Konnektor kann entweder „parallel“ in ein bestehendes Praxisnetz mit Internetanbindung integriert werden (Abbildung 3):

Quelle: gematik

… oder „seriell“ die Rolle des zentralen Gateways und der Firewall einnehmen (Abbildung 4). In diesen Fällen besteht zunächst nur Zugang zur TI und noch nicht zum Internet; dieser kann optional dazugekauft werden („Sicherer Internet Service“).

Quelle: gematik

Der serielle Anschluss ist somit für Netze sinnvoll, die vor dem TI-Rollout noch nicht am Internet angebunden waren. Die Parallele Anbindung ist für große, bestehende Praxisnetze gedacht, die bereits (sicher) mit dem Internet verbunden sind.

Das Problem ist, dass die Techniker, welche die Komponenten vor Ort installieren, oft eher schlecht geschult sind. Hinzu kommt der vom BMG geschaffene Zeitdruck, unter dem der Rollout steht. So passiert es viel zu oft, dass die Kartenterminals nicht versiegelt werden, oder Konnektoren unsachgemäß installiert werden und damit erhebliche Sicherheitslücken entstehen. Speziell Praxisnetze, die vorher noch gar nicht ans Internet angebunden waren, werden häufig in der parallel-Konfiguration angeschlossen und bleiben so im schlimmsten Fall ohne Firewall mit dem Internet verbunden.

Dass Ärzte in der Regel keine IT-Fachkenntnisse besitzen, und die Sicherheit ihres Netzwerks in der Regel nicht ohne weiteres beurteilen können, scheint für das BMG und die gematik keine Rolle zu spielen. Weil in den Praxissystemen vertrauliche Patientendaten gespeichert sind, stellen mögliche Sicherheitslücken oder Hackerangriffe natürlich auch in Bezug auf den Datenschutz ein großes Risiko dar. Da sie natürlich für die Sicherheit ihrer Daten haftbar sind, wehren sich viele Ärzte deshalb so lange wie möglich gegen die Anbindung an die TI, und nehmen dafür auch die Honorarabzüge in Kauf. Diese sind immer noch gering im Vergleich zu möglichen DSGVO-Strafen – Vom Vertrauensverlust der Patienten im Fall eines erfolgreichen Hackerangriffs ganz zu schweigen.

Die Elektronische Patientenakte

Allgemeines Design

Die ePA ist eine zentrale Patientenakte, die ab 2021 von allen gesetzlichen Krankenversicherungen angeboten werden muss. Darin können alle behandelnden Ärzte, je nach Freigabe des Patienten, die gespeicherten Einträge zugreifen und selbst Eintragungen machen. So entsteht eine einrichtungsübergreifende Patientenakte. In dieser sollen dann in erster Linie Befunde und Diagnosen sowie elektronische Arztbriefe gespeichert werden können. Im Lauf der kommenden Jahre sollen aber auch z.B. Röntgenbilder, Impfpass, Kinderuntersuchungsheft, Mutterpass, Zahnbonusheft, und Pflege- und Therapiedokumentationen in die Akte überführt werden.

Da die Nutzung der ePA nach dem opt-in Modell freiwillig ist, muss ein Patient, der die ePA nutzen möchte, die Erstellung der Akte bei seiner Krankenkasse beantragen. Grundsätzlichen Zugriff auf die ePA, sowie Kontrolle über die erfassten Daten, hat nur ein Patient selbst. Ärzten bzw. anderen Gesundheitseinrichtungen kann dann zeitlich begrenzter Zugriff erteilt werden, um auf die Informationen zuzugreifen, oder eigene Einträge zu machen. Für Patienten soll es auch möglich sein, Informationen aus der ePA zu löschen. Diese Freiheit hat allerdings zur Folge, dass sich der Arzt nicht mehr auf die Vollständigkeit der Daten verlassen kann.

Zum Start der ePA wird das System zur Freigabe von Daten noch eingeschränkt sein. Am Anfang wird es nur möglich sein, die komplette Akte freizugeben. Sprich: wenn z.B. dem Augenarzt Zugriff auf die Akte gewährt wird, könnte dieser auch die Diagnosen und Befunde z.B. des Psychiaters sehen, was für viele Nutzer absolut inakzeptabel sein dürfte. Die selektive Freigabe von Daten soll dann 2022 nachgeliefert werden. (Das Ganze erinnert so langsam an ein early-access Releasemodell.) Aber auch damit hat man wieder das Problem, dass ein Arzt möglicherweise für eine Diagnose oder Behandlung relevante Informationen einer anderen Einrichtung nicht zu sehen bekommt, selbst wenn diese in der ePA erfasst sind.

Schlüsselmanagement

Auf technischer Ebene werden verschiedene private Dienstleister der gematik die ePA betreiben. Um die vertraulichen Patientendaten zu schützen, werden diese natürlich verschlüsselt im Aktensystem abgelegt. Die Frage ist nur: was tun mit dem Schlüssel?

Ursprünglich war die Idee wohl, den Schlüssel auf der eGK des Versicherten abzulegen. Das hätte allerdings zur Folge, dass bei Verlust der Karte der Schlüssel, und damit auch der Inhalt der ePA verloren wäre. Unter Umständen könnte er sogar einer anderen Person in die Hände fallen. Daher wurde dieser Ansatz verworfen.

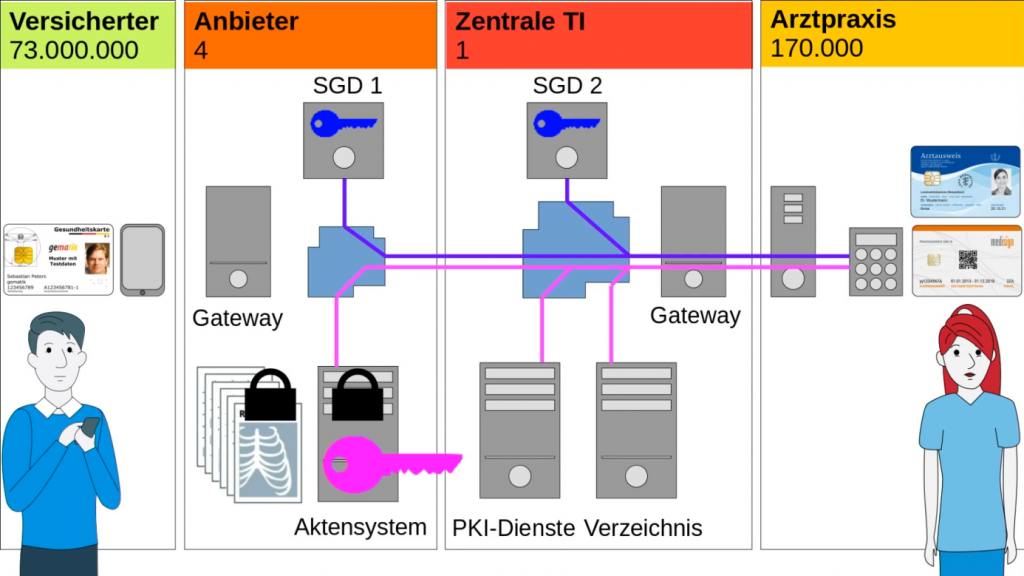

Stattdessen wird der Aktenschlüssel, wie in Abbildung 5 gezeigt, ebenfalls auf den ePA-Servern gespeichert. Um den Schlüssel seinerseits vor Zugriffen zu schützen, wird dieser ebenfalls verschlüsselt. Wenn eine berechtigte Person auf eine ePA zugreifen will, muss diese sich mit der eGK bzw. dem Arztausweis bei zwei separaten Schlüsselgenerierungsdiensten (SGD) identifizieren, und bekommt von diesen dann je einen Schlüssel, mit denen der eigentliche Aktenschlüssel entschlüsselt werden kann. Die SGDs sind bewusst in verschiedenen Netzen platziert, und stehen in der Zuständigkeit von verschiedenen, voneinander unabhängigen, Betreibern. Sollte einer der SGDs kompromittiert werden, ist so immer noch kein Zugriff auf den Aktenschlüssel möglich (secret-sharing).

Quelle: 36C3: “Hacker hin oder her”: Die elektronische Patientenakte kommt!

Es kann so zwar immer noch von einer Ende-zu-Ende Verschlüsselung geredet werden (gut für‘s Marketing), weil die Daten wirklich erst im Endgerät des Patienten bzw. des Arztes entschlüsselt werden. Auf technischer Ebene liegt der Schlüssel jetzt aber nicht mehr bei dem Patienten selbst, sondern bei einer dritten Instanz, welche berechtigten Personen ausschließlich aufgrund ihrer Identifikation (durch z.B. die eGK) den Zugriff ermöglicht. Hier ist der Schlüssel sicherer vor Verlust, als wenn er dem Nutzer physisch anvertraut wird. Dieser Ansatz zur Schlüsselverwaltung ist allerdings aus mehreren anderen Gründen problematisch.

Schwachstellen in der Sicherheit

Zum Einen basiert die Authentisierung bei den SGDs hauptsächlich auf der eGK (bei Patienten) bzw. dem Praxisausweis und dem eHBA (bei Ärzten). Die Sicherheit beruht daher im Endeffekt auf dem Kartenherausgabeprozess, also der korrekten Zuordnung der elektronischen ID-Karten zu einer realen Person.

Das ist der gematik auch bewusst – zumindest steht es so in der Spezifikation der SGDs: „Die Korrektheit der Kartenherausgabeprozesse ist – wie bei nahezu allen digitalen Prozessen in der TI – notwendige Voraussetzung.“. Dass diese Spezifikationen allerdings von den Serviceprovidern der gematik zum Teil nicht ausreichend umgesetzt wurden, haben Martin Tschirsich, Dr. med. Christian Brodowski und Dr. André Zilch vom Chaos Computer Club (CCC) Ende 2019 gezeigt. Ohne Probleme konnten sie alle vier Komponenten in ihre Hände bekommen, die für den Zugang zur TI, sowohl von der Seite eines Versicherten, als auch von der Seite der Leistungserbringer, erforderlich sind: die eGK, den Arztausweis, den Praxisausweis und sogar den Konnektor selbst.

Eine fremde eGK konnte Zilch seit vielen Jahren immer wieder erlangen, in der Regel mit einem einfachen Anruf bzw. einer E-Mail im Namen einer dritten Person, in der die Krankenkasse über einen Umzug, also eine Adressänderung informiert wird. Eine Adressänderung hatte in diesem Fall zur Folge, dass ohne weitere Überprüfung eine neue eGK an die neue Adresse gesendet wurde.

Bei der bisherigen Funktion der eGK als reine Abrechnungshilfe wäre das auch nicht so kritisch, allerdings erfüllt die Karte in der TI auch die Funktion einer digitalen Identität. Höhere Sicherheitsstandards als bisher wären in der Herausgabe solcher Karten dementsprechend sinnvoll. Evtl. sollte die eGK in Zukunft auch als rechtlich belastbarer Identitätsnachweis anerkannt werden, weil sie in der TI ja genau diese Funktion erfüllt.

Mit dem VSDM existiert in der TI ein Weg, die Daten auf einer bestehenden eGK zu aktualisieren, sodass gar keine neue Karte verschickt werden müsste. Die Krankenkassen nutzen diese Möglichkeit in der Realität bisher aber nicht wirklich, weil die TI ja noch nicht in jeder Arztpraxis verfügbar ist. Es könnte nicht garantiert werden, dass das VSDM flächendeckend funktioniert.

Ein weiteres Beispiel: Für die Bestellung eines Praxisausweises der Firma Medisign, die damit wirbt, schon über 28 000 Ausweise produziert zu haben, sind keinerlei besonders geheime Daten erforderlich gewesen: Name und Geburtsdatum und Profession des Arztes, die Arztnummer und die Betriebsstättennummer. Fast alle dieser Daten sind auf jedem Rezept oder Überweisungsschein zu finden, nur für das Geburtsdatum müsste man im Handels- bzw. Partnerschaftsregister recherchieren. Nach der Veröffentlichung des CCC-Berichts wurde die Kartenausgabe bei Medisign vorübergehend gestoppt, um die Sicherheitsmängel zu beheben.

„Legaler Missbrauch“

Zum Anderen kann die dritte Instanz in der Schlüsselverwaltung rein theoretisch auch weiteren Parteien Zugang gewähren – möglicherweise sogar ohne Wissen oder Erlaubnis des Patienten, weil dieser ja den Schlüssel seiner Akte nicht direkt selbst kontrolliert. Durch das secret-sharing zwischen den beiden SGDs ist ein Angriffsszenario hier eher unwahrscheinlich. Es wäre aber z.B. möglich, dass durch zukünftige Gesetze oder Gesetzesänderungen staatliche Stellen oder private Unternehmen Zugriff auf die Akte erhalten. Dagegen wäre ein Patient machtlos.

Genau sowas wurde erst vor Kurzem in einem anderen Zusammenhang gemacht. Mit dem „Digitale-Versorgung-Gesetz“ (DVG) wurde im November 2019 für die Krankenkassen eine Möglichkeit geschaffen, in Zusammenarbeit mit Unternehmen an der Entwicklung von digitalen Medizinprodukten zu arbeiten, und dazu auch Daten ihrer Versicherten zu verarbeiten. Außerdem dürfen personalisierte Angebote für die Versicherten erstellt werden, wenn diese ausdrücklich der Verarbeitung ihrer Daten zu diesem Zweck zustimmen.

Soweit, so „gut“. Jetzt wurde aber mit dem „Patientendaten-Schutz-Gesetz“ (PDSG) vom Juli 2020, das eigentlich die Datenschutzregelungen in der ePA klarstellen soll, auch eine Änderung in den den § 68b Abs. 3 SGB V aus dem DVG eingebracht. Während bisher klar die Einwilligung der Versicherten für die Datenverarbeitung gefordert wurde:

„Die Krankenkassen dürfen die Auswertung von Daten eines Versicherten nach Absatz 1 und die Unterbreitung von Informationen und Angeboten nach Absatz 2 jedoch nur vornehmen, wenn die oder der Versicherte zuvor schriftlich oder elektronisch eingewilligt hat […]“

§ 68b Abs. 3 SGB V (alte Fassung)

…wird die Einwilligung in der neuen Version nur noch auf das Unterbreiten der personalisierten Angebote bezogen. In der neuen Fassung nach dem Gesetzesentwurf (S. 13) heißt es:

„Die Teilnahme an Maßnahmen nach Absatz 2 ist freiwillig. Die Versicherten können der gezielten Information oder der Unterbreitung von Angeboten nach Absatz 2 durch die Krankenkassen jederzeit schriftlich oder elektronisch widersprechen. […]“

§ 68b Abs. 3 SGB V (neue Fassung)

Das bedeutet, dass die Versicherten jetzt nicht mehr dem Erstellen der Angebote (was die Datenverarbeitung logischerweise beinhaltet) widersprechen können, sondern nur noch der Unterbreitung. Es ist auch auffällig, dass in der alten Fassung noch der Begriff „Einwilligung“ (opt-in) verwendet wird, und in der neuen Version plötzlich von „Widerspruch“ (opt-out) die Rede ist.

Dass diese Änderung in einem eigentlich völlig unabhängigen Gesetzesentwurf untergebracht ist, deutet darauf hin, dass sie bewusst an der Aufmerksamkeit der Öffentlichkeit und am Bundesdatenschutzbeauftragten vorbeigeschmuggelt wurde. (Scheinbar hat sich Gesundheitsminister Spahn hier von seinem Kollegen Seehofer inspirieren lassen, der letztes Jahr noch gesagt hat: „Man muss Gesetze kompliziert machen. Dann fällt das nicht so auf.“)

Auch wenn dieses Manöver (noch) nicht die Daten in der ePA selbst betrifft, erscheint es doch alles andere als undenkbar, dass etwas Ähnliches irgendwann auch mit der ePA versucht werden könnte. Mit dem Aktenschlüssel außerhalb der Kontrolle des Versicherten besteht die technische Möglichkeit dafür jedenfalls.

Fazit

Man denke beispielsweise an einen Patienten, der mit demselben Problem immer wieder von Arzt zu Arzt weitergeschickt wird: Hier wäre eine ePA unmittelbar eine Vereinfachung für den Patienten, der sonst jedem Arzt aufs Neue seine ganze Geschichte erzählen müsste. Sie würde den Patienten auch als Fehlerquelle ausschließen, der relevante Informationen oder Unterlagen des einen Arztes beim nächsten vergessen oder falsch wiedergeben könnte. Auch für den Arzt ist es sicher einfacher, die Krankheitsgeschichte des Patienten direkt auf einen Blick in der Fachsprache zu lesen, anstatt sie sich erst Stück für Stück berichten zu lassen. Bei umfangreicheren Akten könnte das allerdings auch zu einer Informationsflut werden, die der Arzt in der begrenzten Zeit, die er für einen Patienten hat, erst mal durcharbeiten muss.

Damit der Arzt überhaupt auf die Daten in der ePA zugreifen kann, muss der Patient sie explizit freigeben. Allerdings erhält der Arzt zu Beginn immer Vollzugriff auf die komplette Akte, was in Bezug auf Datenschutz oder die ärztliche Schweigepflicht eigentlich ein absolutes No-Go sein muss. Die selektive Datenfreigabe (wenn sie dann mal nachgeliefert wird) gibt dem Patienten zwar die Entscheidung in die Hand, welche Daten ein Arzt zu sehen bekommt, das hat aber zur Folge, dass der Arzt sich nicht mehr darauf verlassen kann, dass ihm alle relevanten Daten freigegeben wurden. Kann ein Patient im Zweifel beurteilen, was relevant ist? Was passiert rechtlich bei einem Behandlungsfehler aufgrund von Daten, die dem Arzt mangels Freigabe nicht zur Verfügung standen? Vollzugriff wäre also rein medizinisch sinnvoll, ist aber gleichzeitig in Bezug auf Datenschutz absolut kritisch.

Auf der technischen Seite liegen die Probleme hauptsächlich im schlampigen Rollout der TI und in der mangelnden Sicherheit rund um die Herausgabe der Zugangskomponenten. Dass diese fundamentalen Schwachstellen in der Kartenherausgabe erst von Hackern aufgedeckt werden mussten, und nicht von der gematik selbst erkannt wurden, zeigt, dass die Probleme strukturell bedingt sind, und wirft natürlich die Frage auf, welche anderen Sicherheitslecks noch darauf warten, ans Tageslicht zu kommen…

Man kann also sagen, dass die ePA sicherlich einen Nutzen in den täglichen Ablauf im Gesundheitssystem bringen kann. Gleichzeitig zeigen sich nach aktuellem Stand sowohl technisch als auch konzeptionell massive Probleme, sodass das Projekt eigentlich pausiert, und einige Aspekte komplett überdacht werden müssten. Weil der politische Wille besteht, die ePA zum Jahresbeginn 2021 zu starten, wird das sehr wahrscheinlich nicht passieren.

Zur Nutzung der ePA ist (Stand heute) ein opt-in erforderlich, das heißt, man wird wenigstens nicht zur Nutzung gezwungen, sondern kann selbst entscheiden, ab wann man die ePA nutzen möchte. Es ist schade, dass das in den meisten Fällen keine informierte Entscheidung sein wird, weil Risiken und Nachteile in der offiziellen Kommunikation komplett ausgeblendet werden. Man sollte sich außerdem darüber im Klaren sein, dass die in der ePA gespeicherten Gesundheitsdaten möglicherweise irgendwann auf völlig legalem Weg in fremde Hände gelangen, oder für wirtschaftliche Zwecke benutzt werden.

Bleibt nur zu hoffen, dass das System in den kommenden Jahren auf ein akzeptables Level nachgebessert wird. Zumindest dort, wo das überhaupt möglich ist.

Ressourcen

- 36C3: “Hacker hin oder her”: Die elektronische Patientenakte kommt!

https://media.ccc.de/v/36c3-10595-hacker_hin_oder_her_die_elektronische_patientenakte_kommt - 36C3: 15 Jahre deutsche Telematikinfrastruktur (TI)

https://media.ccc.de/v/36c3-10895-15_jahre_deutsche_telematikinfrastruktur_ti - ZDFZoom Der gläserne Patient – Daten in Gefahr?

https://www.zdf.de/dokumentation/zdfzoom/zdfzoom-der-glaeserne-patient—daten-in-gefahr-100.html - HR Info Netzwelt: Patientendaten in Gefahr? – Kritik an der Telematikinfrastruktur

https://www.ardaudiothek.de/netzwelt/patientendaten-in-gefahr-kritik-an-der-telematikinfrastruktur/69859256 - https://www.tagesschau.de/investigativ/ndr/gesundheitsdaten-sicherheitsluecke-101.html

- https://www.tagesschau.de/investigativ/panorama/patientendaten-105.html

- Telepolis-Serie zum Datenschutzabbau im Gesundheitswesen

https://www.heise.de/tp/features/Oberster-Datenschuetzer-und-73-Mio-Buerger-ausgetrickst-4863346.html

Leave a Reply

You must be logged in to post a comment.