Mit dem Beginn des digitalen Zeitalters haben unzählige Unternehmen vermehrt einen Fuß in die Online-Welt gesetzt, um dort möglichst profitabel zu agieren. Innerhalb des letzten Jahrzehnts haben wir große Schritte in Richtung der vollständigen Digitalisierung gemacht und mit der Einführung von digitalen Währungen auch den Umgang mit Geld deutlich verändert. Mittlerweile benötigen wir keine riesigen Geldspeicher gefüllt mit millionen goldener Taler a lá Dagobert Duck, sondern können ein milliardenschweres Vermögen auf mikroelektronischen Speicherstrukturen mit binären Schaltzuständen speichern und verwalten. Seit jeher liegt es in unserer Natur, wertvolle Dinge und Vermögen so gut wie möglich vor Angreifern zu schützen und so nehmen unzählige IT-Security-Firmen den Kampf gegen das Böse der Neuzeit auf. Denn eines ist sicher: Wo viel Geld im Umlauf ist, ist die Kriminalität nicht weit entfernt.

Nun könnte man davon ausgehen, dass Personen und Unternehmen ohne großes Vermögen auch kein Angriffsziel für Cyberkriminelle darstellen, denn dort gibt es ja theoretisch auch nichts zu holen, oder nicht? Diesen Gedankengang haben leider viel zu viele und gehen daher oft leichtsinnig mit der Sicherheit ihrer digitalen Systeme um. So ist es für potentielle Angreifer ein Leichtes, das sogenannte “digitale Vermögen” zu ergattern. Doch zu digitalem Vermögen gehört nicht nur der Zugang zu privaten E-Wallets mit einem Wert in Millionenhöhe. Nicht umsonst gibt es seit einiger Zeit das Sprichwort: “Data is the new Oil”.

Zu diesen Daten gehören auch Informationen über Personen, neue Innovationen, die finanzielle Situation von Unternehmen oder Systemstrukturen von im Unternehmen eingesetzten IT-Systemen. Sehr oft sind solche Informationen für Cyberkriminelle wertvoller als der direkte Zugang zu einem E-Wallet. Der Grund liegt hierbei auf der Hand: In einem E-Wallet befindet sich, genau wie auf einem Bankkonto, lediglich eine begrenzte Menge an Vermögen. Ist dieses einmal aufgebraucht, hat der Angreifer keinen Nutzen mehr von dem Zugang. Wie in Filmen oft dargestellt wird, arbeiten Kriminelle daher mit Methoden wie Kidnapping und anschließender Erpressung, um so mehr Profit aus ihrem Verbrechen zu schlagen.

Wie funktioniert digitales Kidnapping, was sind die primären Hintergründe und wie kann man sich dagegen schützen?

REvil – der digitale Teufel

Die moderne Ransomware

Unter Ransomware versteht man eine Art von Schadprogrammen, die den Zugriff auf Systeme und deren Daten einschränken oder komplett unterbinden. Meistens wird hierbei der Zugriff auf das gesamte System gesperrt oder bestimmte Nutzerdaten verschlüsselt. Für das Entschlüsseln oder Freigeben eines von Ransomware befallenen Systems wird in der Regel ein Lösegeld (englisch: Ransom) verlangt. Das Bundesamt für Sicherheit in der Informationstechnik (kurz: BSI) warnt explizit vor Ransomware-Attacken und beobachtet seit 2006 vermehrt solche Angriffe, hauptsächlich auf Windows-Systeme. Grundsätzlich kann jedoch jedes System von einer Ransomware angegriffen werden.

Der bislang größte beobachtete Ransomware-Angriff “WannaCry” sorgte im Mai 2017 für einige Schlagzeilen. WannaCry verschlüsselte in über 150 Ländern die Daten auf mehr als 200.000 Windows-Rechnern und das innerhalb von lediglich drei Tagen. Das BSI vermutete damals einen Befall von mehreren Millionen Computern, wovon einige jedoch durch die Aktivierung einer bestimmten Sicherheitsfunktion durch Analysten keinen Schaden anrichten konnte. WannaCry nutzte eine Windows-Sicherheitslücke, welche von Microsoft bereits acht Wochen vor dem globalen Angriff durch einen Software-Patch geschlossen wurde. Konkret bedeutet das, dass die Infektion vieler Rechner durch ein einfaches Windows-Update hätte verhindert werden können. Die jüngste Ransom-Attacke, welche im letzten Monat ebenfalls für einige Schlagzeilen sorgte, ist auf eine russische Ransomware-Gruppe namens “REvil” zurückzuführen. Die Hacker nutzten eine Schwachstelle der IT-Management Software Kaseya des gleichnamigen US-amerikanischen Unternehmens und infizierten so die Systeme mit einer Ransomware.

Was macht REvil so besonders?

REvil legte die Kaseya Kundensysteme mit einem Verschlüsselungstrojaner lahm und sperrte den Zugriff auf die einzelnen Systeme. Da zu den Kunden einige IT-Unternehmen der gesamten Welt gehören und ebenfalls einen großen Kundenstamm besitzen, löste der Angriff eine Art Dominoeffekt aus. Sehr stark davon betroffen war die schwedische Supermarktkette Coop, welche aufgrund des Angriffs im vergangenen Monat (Juli 2021) ihre Kassensysteme nicht bedienen und somit ihre Türen schließen musste. Die Hackergruppe forderte über 70 Millionen US-Dollar Lösegeld in der Kryptowährung Bitcoin (BTC) für die Freigabe der Systeme. Da die Ransomware über jedes einzelne Glied der Software-Lieferkette ausgerollt wurde, konnte REvil somit einen solchen Dominoeffekt anstoßen. Weigert sich ein Opfer das Lösegeld an die Hackergruppe zu bezahlen, droht REvil mit einer schrittweisen Veröffentlichung interner Informationen. Die Ransomware REvil zählt mittlerweile zu den gefährlichsten Ransomware-Familien, ist jedoch nicht die Einzige. Laut Sicherheitsspezialisten von Kaspersky landet REvil auf dem dritten Platz im Ranking der aktivsten Cybergangs. Kaspersky schätzt, dass sich die Gesamtstatistik der REvil-Opfer auf ca. 11 Prozent beläuft. Da jedoch nicht alle Vorfälle gemeldet werden, ist die Dunkelziffer sehr wahrscheinlich um einiges höher.

Was ist seit dem Verschwinden von REvil passiert?

Wie bereits bekannt ist, agieren viele Ransomware-Gangs üblicherweise aus Russland. Am 2. Juli 2021, also kurz nach der globalen REvil-Attacke, wurde bekannt gegeben, dass plötzlich die Webseite der russischen Hackergruppe auf mysteriöse Weise Offline geschalten wurde und nicht mehr erreichbar ist. Interessanterweise hatte der US-amerikanische Präsident Joe Biden kurz zuvor Kontakt zum russischen Staatschef Wladimir Putin aufgenommen und ihn zu Maßnahmen gegenüber der Täter gedrängt. Das weiße Haus teilte mit, dass die jüngsten Attacken zu einem rund einstündigen Telefonat zwischen den beiden Politikern geführt hat. Biden habe Putin vermittelt, dass die Verantwortung dieser Angriffe der russische Präsident zu tragen hat, auch wenn diese nicht von der Regierung selbst gesteuert werden. Könnte die russische Regierung möglicherweise etwas mit den Ransom-Angriffen auf die US-Unternehmen zu tun haben?

Die USA hat bereits mehrfach verschiedene Arten von Hackerangriffen aus Russland kritisiert. Hierzu gehören neben den Angriffen von Kriminellen, welche ungestört Ziele im Ausland angreifen können, auch die Machenschaften von russischen Geheimdiensten auf Ministerien, Behörden und Firmen der USA. Für Furore sorgte hierzu ein Bericht der NBC, welcher offengelegt hat, dass die REvil-Ransomware so programmiert wurde, dass sie keine russischen Systeme infiziert. Die Cybersecurity-Experten von Malwarebytes waren über diese Erkenntnis weniger überrascht. Ihnen zufolge ist es üblich, dass Ransomware nicht auf Systemen in Ländern der Gemeinschaft Unabhängiger Staaten (GUS) ausgeführt wird. Offen bleibt hierbei, ob die Hackergruppen aufgrund ihrer Herkunft absichtlich keine landeseigenen Systeme attackiert oder einige uns nicht bekannte Vereinbarungen im Gange sind. Nachdem Biden nochmals betont hatte, dass die USA “jede notwendige Maßnahme” ergreifen werden, um ihre Bevölkerung und Infrastruktur zu schützen, forderte Putin im Gegenzug eindeutige Beweise für Russland zugeschriebene Hackerangriffe vonseiten der USA. Darüber hinaus warnt Biden bereits seit dem Gipfeltreffen in Genf vor möglichen Konsequenzen, sofern sich die Angriffe weiter ausbreiten. Welche Vereinbarungen hierbei in Zukunft zwischen den beiden Regierungen getroffen werden, bleibt abzuwarten.

Gestrandete Unternehmen nach dem Verschwinden von REvil

Für Unternehmen, welche durch REvil angegriffen wurden und dadurch ihre System und Daten verloren haben, bleibt nach dem Verschwinden eine wichtige Frage offen: Wie erhalten sie den Zugriff auf die Systeme und Daten zurück, sofern die plötzlich untergetauchte Cybercrime-Bande komplett verschwunden ist? Sind dadurch auch die Decrypt-Schlüssel nicht mehr verfügbar und die Systeme und Daten nun für immer verloren?

Auf der einen Seite könnte man es durchaus für gut befinden, dass REvil plötzlich von der Bildfläche verschwunden ist, da so von dieser Gruppe keine weiteren Angriffe mehr ausgehen. Die Opfer der vergangenen Attacken befürchten jedoch, nun keine Chance mehr auf eine Freigabe der eigenen Systeme und Daten zu haben. Dies würde bei zahlreichen Firmen mit großer Sicherheit einen hohen Verlust, wenn nicht sogar einen wirtschaftlichen Totalschaden anrichten.

Der Kampf gegen das Böse

Allein in Deutschland wird der jährliche Gesamtschaden von Cyberangriffen auf die Wirtschaft auf ca. 223 Milliarden Euro geschätzt. Die Dunkelziffer fällt hierbei wohl um einiges höher aus. Laut dem Geschäftsführer von Myra Security Paul Kaffsack ist der Grund dafür, dass einige Unternehmen einen Angriff erst gar nicht wahrnehmen und somit auch nicht in den Statistiken aufgeführt wird.

„Ein Blick auf unsere Daten zeigt: Tatsächlich sind zehn von zehn Unternehmen von Cyberattacken betroffen – aber eins von zehn weiß es nicht“

Paul Kaffsack (2021)

Die Beobachtungen des Myra Security Operations Center (SOC) verzeichnen einen starken Zuwachs der Angriffe auf kritische Infrastrukturen. Bei den Schadensursachen handelt es sich meistens um Malware oder DDoS-Angriffe auf die Netzwerksysteme der Unternehmen. Laut SOC sind die Angriffe auf die Transportschicht der Infrastruktur, also Layer 3 und 4, um 100 Prozent angestiegen. Auf Anwendungsebene sind es 300 Prozent mehr Angriffe im Vergleich zum Vorjahr.

Denken wie ein Angreifer

Hinter Cyberattacken stecken laut einem Bitkom-Report hauptsächlich “Hobby-Angreifer” (40 Prozent) und kriminelle Banden (29 Prozent). Das SOC kam nach ihren Untersuchungen auf ein ähnliches Ergebnis. Oftmals handelt es sich bei den Hackern um sehr junge Angreifer im Alter von 18 bis 26 Jahren. Dies berichten zwei Journalisten in einem YouTube-Video, welches von der Newsplatform Bloomberg veröffentlicht wurde.

Die Journalisten beschreiben darin, dass das Kaufen von Ransomware sich viel einfacher gestaltet, als von den meisten angenommen wird. Aus diesem Grund haben sie sich im Zuge eines Experiments gegenseitig mit Malware angegriffen und sich als potentielle Käufer von Ransomware im Darknet umgehört. Laut den beiden Journalisten ist es nicht einfach herauszufinden, welche Person im Darknet als vertrauenswürdig eingestuft werden kann oder nicht. Alles ist sehr anonym gehalten und daher sehr schwer einzuschätzen. Sie beschreiben ebenfalls, dass der Kauf einer solchen Schadsoftware sehr einfach und günstig ist. Ein einfaches Formular, über das Informationen wie die z.B. Verschlüsselungsmethode an die Darknet-Banden übermittelt wird, reicht aus, um die Ransomware für gerade einmal 150 US-Dollar zu erwerben. Bezahlt wird ausschließlich per digitaler Währung, meistens Bitcoin. Erschreckend ist hierbei die Tatsache, wie einfach eine Person in der Lage ist, in den Besitz einer solchen Schadsoftware zu gelangen.

Das Experiment der Bloomberg-Journalisten zeigt wie wichtig es ist, sich mit dem Umfeld und den Absichten der Cyberkriminellen auseinanderzusetzen, um zu verstehen, wie und aus welchen Gründen sie handeln.

Die freundlichen Hacker aus der Nachbarschaft

Die Ziele der Banden und deren Angriffe sind sehr unterschiedlich. Willkürliche Attacken auf Systeme, welche lediglich einen geringen Schaden anrichten, sind hierbei eher eine Minderheit. Sehr häufig sind Unternehmen von gezielten Angriffen betroffen, bei denen z.B. durch Erpressung Geld erwirtschaftet werden kann. Cyberkriminelle agieren daher hauptsächlich aus wirtschaftlichem Interesse oder im Zuge eines Auftrages durch einen Auftraggeber. Doch wer steckt hinter solchen Aufträgen?

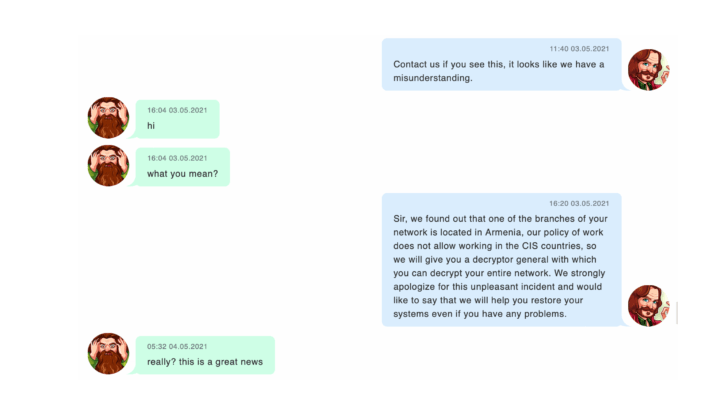

Im Zuge einiger Untersuchungen wurden bisher Chatverläufe zwischen Opfern und deren Angreifer veröffentlicht. Sowohl die Webseite it-daily.net, als auch die ARD Tagesschau erwähnt hier innerhalb eines Blogeintrags, dass sich die Banden oftmals sehr freundlich ihrem Gegenüber verhalten. In anderen Fällen wird jedoch auch von sehr gnadenlosen Antworten berichtet:

“Werd’ wieder nüchtern. Komm’ zurück, wenn du klar im Kopf bist”, schrieben die Hacker als Antwort innerhalb einer Kommunikation zwischen Angreifer und dem Unternehmen, welches Lösegeld für seine verschlüsselten Daten bezahlen möchte. Anscheinend lief bei den Verhandlungen über die Summe etwas schief, weshalb die Hacker im Chat etwas ausfallend wurden. Der gesamte Chat verläuft in der Regel verschlüsselt und anonym über das Darknet. Der Grund dafür, wieso solche Chatverläufe oftmals sehr unterschiedlich ausfallen können, liegt womöglich in den Absichten der Kriminellen. Agieren diese aus eigenem Interesse für das große Geld durch beispielsweise Erpressung, ist es durchaus möglich, dass dabei eine gewisse Anspannung entsteht. Bei sogenannten Auftragshackern, die von einer Organisation für den Angriff bezahlt werden, fallen einige Dinge sicherlich etwas gelassener aus.

In manchen Fällen gehen Ransomware-Kriminelle sogar so weit, gesperrte Daten kostenlos freizugeben und sich zu entschuldigen, wenn sie versehentlich ein falsches Ziel erwischt haben.

Auch hier glauben viele Sicherheitsexperten, dass Ransomware-Banden teilweise mit Regierungen oder großen Unternehmen operieren. Grund hierfür ist, dass Cyberkriminelle innerhalb der GUS keine Strafe zu erwarten haben. Voraussetzung hierfür ist das Vermeiden von Angriffen auf deren Organisationen.

“Einfach ausgedrückt: Ransomware ist eine risikoarme und lohnende Form der Cyberkriminalität, wenn man die GUS meidet.”

Malwarebytes Experte (2021)

COVID-19: Infizierung in Millionenhöhe

Sophos, ein britisches Unternehmen für die Entwicklung von Sicherheitssoftware, veröffentlichte detaillierte Ergebnisse einer weltweiten Umfrage zu Ransomware. Bei dem Report ging es vor allem um das Ausmaß und die Auswirkungen von Angriffen auf mittelständische Einzelhandelsunternehmen im Vergleich zum Vorjahr 2020.

Aus den Ergebnissen ist zu entnehmen, dass Einzelhandelsunternehmen während der COVID-19-Pandemie ein Hauptziel von Ransomware-Angriffen wurden. Grund dafür ist sehr wahrscheinlich der vermehrte Einstieg einiger Unternehmen in den Online-Handel. Bei den Angriffen handelte es sich meistens um reine Erpresser-Angriffe und keine vollständige Verschlüsselung der Daten. Die Hackerbanden drohen damit, gestohlene Informationen online zu veröffentlichen, sofern von den Opfern kein Lösegeld innerhalb eines bestimmten Zeitfensters gezahlt wird. Laut den Forschungsergebnissen betrugen die Gesamtkosten für die Schadensbehebung eines Ransomware-Angriffs im Durchschnitt 1.67 Millionen Euro. Neben Ausfallzeiten, Personal- und Gerätekosten sind hier auch die Zahlungen von Lösegeld inbegriffen.

Doch ist es wirklich sinnvoll, das Lösegeld an die Erpresser zu bezahlen?

“Hilfe, ich wurde infiziert!”

Die Lösung des Problems klingt einfach: Das Lösegeld bezahlen und die beschlagnahmten Daten und Systeme werden wieder freigegeben. Oder?

Zahlreiche Sicherheitsunternehmen, darunter auch GData, warnen ausdrücklich vor dem Bezahlen vom gefordertem Lösegeld. Der Grund dafür ist, dass es Hacker technisch oftmals gar nicht vorgesehen haben, dass die verschlüsselten Daten nach Bezahlung des Lösegelds auch wieder entschlüsselt werden. Konkret bedeutet das, dass anders als oft beschrieben kein Entschlüsselungs-Werkzeug, also ein “Decryptor” existiert. Diese Art der Cyberkriminellen nennt sich “Wiper”. Wird eine Zahlungsbereitschaft signalisiert, werden in solchen Fällen die verschlüsselten Daten zwar entschlüsselt, jedoch lassen sich die Angreifer oft eine Hintertür offen oder die Schadsoftware auf den Systemen. Dadurch können die Daten irgendwann nach der Freigabe erneut verschlüsselt und anschließend wieder ein Lösegeld gefordert werden.

Ein Mundschutz für deine Systeme!

Unternehmen stellen sich hinsichtlich der zunehmenden Angriffe die Frage, wie sie ihre Systeme am effektivsten dagegen schützen können. GData nennt hierzu vier wichtige Punkte:

- Regelmäßige Backups:

Zunächst einmal sollten Sicherheitskopien von allen wichtigen Daten und Systemen erstellt werden. Wichtig ist hierbei, das Speichermedium nach Abschluss der Sicherung aus dem Netzwerk des Unternehmens zu entfernen bzw. die Verbindung der Systeme zu dem Medium zu trennen. Ist dies nicht der Fall, können die Angreifer möglicherweise auch die Backup-Dateien verschlüsseln. - Installation von Updates und Patches:

Software und Betriebssystem, sowie Browser und installierte Plug-ins sollten stets auf dem aktuellen Stand gehalten werden. Eine der beliebtesten Methoden von Cyberkriminellen ist es, Sicherheitslücken in Programmen auszunutzen, um die dahinterstehenden Systeme zu infizieren. - Vorsicht bei E-Mails und Links:

Eine oft unterschätzte Sicherheitslücke sind die eigenen Mitarbeiter:innen. Das öffnen von E-Mails und Links mit unbekanntem Absender oder verdächtigen Betreffzeilen sollte stets vermieden werden. Entsprechende Sicherheitsschulungen für Mitarbeiter können hier ein gesundes Misstrauen erzeugen und vor potentiell gefährlichen Dateien und Anhängen in E-Mails schützen. - Aktuelle Sicherheitslösung:

Ransomware gehört zum Typ Malware und kann daher von Virenscanner und Systemen mit Verhaltensüberwachung erkannt werden. Dadurch wird bekannte Ransomware oftmals enttarnt, bevor sie nennenswerten Schaden anrichten kann.

Der Weg, den Hacker oder die Schadsoftware nimmt, um in das System zu gelangen ist oft sehr unteschiedlich. Eine Informationsgrafik von GData zeigt den möglichen Infektionsweg am Beispiel der Ransomware “Petya”:

Bekämpfe den Feind!

Wichtig ist in jedem Fall die frühzeitige Erkennung der Schadsoftware. Laut einer Statistik benötigt die Ransomware “Cerber” im Durchschnitt 60 Sekunden nach der Infektion eines Computers für die vollständige Verschlüsselung. Am Beispiel von WannaCry war zu sehen, dass die Schadosftware oft Wochen vor dem eigentlichen Schaden in das System eingeschleust wird.

Spätestens, wenn ein solches Bild auf dem Computer erscheint ist klar: das System wurde infiziert. Wie auf dem Screenshot zu erkennen ist, geben die Angreifer oft klare Deadlines an. Knapp 3 Tage bleiben zur Bezahlung, während die Daten nach spätestens 7 Tagen vollständig gelöscht werden. Natürlich garantieren die Hacker auch das Wiederherstellen der Dateien “safely and easily”. Bezahlt werden kann lediglich über eine Bitcoin-Adresse, was das Aufspüren der Hacker durch eine Bankverbindung verhindert.

DO NOT PANIC!

Wichtig ist in einem solchen Fall nicht direkt in Panik zu verfallen. Zunächst gilt herauszufinden, ob es sich hierbei wirklich um eine komplexe Ransomware oder einen einfachen Aprilscherz von sogenannten “Script-Kiddies” handelt. Als Script-Kiddies werden Personen bezeichnet, die trotz mangelnder Grundlagenkenntnisse versuchen, in fremde Computersysteme einzudringen oder sonstigen Schaden anzurichten. Die Versuche sind oftmals aufgrund vorgefertigter Automatismen oder schriftlichen Anleitungen erfolgreich. Solche Angriffe werden eher als Vandalismus gedeutet und haben keinen wirtschaftlichen Hintergrund. Meistens handelt es sich um Fake-Screenshots von bekannter Ransomware, welche als einfache Bilddateien im System eingeschleust und mit dem Start des Systems im Vordergrund angezeigt werden. Das bedeutet zwar, dass ein unerlaubter Zugriff von Außen auf das System stattgefunden, in der Regel jedoch keinen großen Schaden verursacht hat. Das einfache Entfernen solcher Dateien und Startscripts löst dieses Problem. Etwas komplexer, jedoch ebenfalls sehr human verhält es sich bei älterer Ransomware. Hierfür findet man oft ein bereits funktionierendes Entschlüsselungs-Werkzeug im Internet. Ist in einem solchen Fall der Namen der Ransomware oder diverse Merkmale zu erkennen, kann nach diesen gegoogelt werden. Entsprechende Tools zum Entsperren solcher Schlüssel sind meistens nach dem Schema “XY Decrypter” benannt. Sofern sich die Situation dadurch nicht lösen lässt und herkömmliche Methoden nicht helfen, sollte man sich an ein professionelles IT-Security Unternehmen wenden und eine Beratung durch Experten in Anspruch nehmen. Eine solche Beratung und die damit Verbundene Lösung ist in der Regel günstiger, als das Lösegeld zu bezahlen und damit zu riskieren, dass die Daten erst gar nicht entschlüsselt werden oder die Infektion erneut ausbricht.

Darknet – Gibt es Licht im Dunklen?

Es ist längst bekannt, dass die Cyberkriminellen hauptsächlich im und aus dem Darknet agieren. Daher sollte es doch eigentlich kein Problem sein, im Darknet nach ihnen zu suchen, oder etwa nicht?

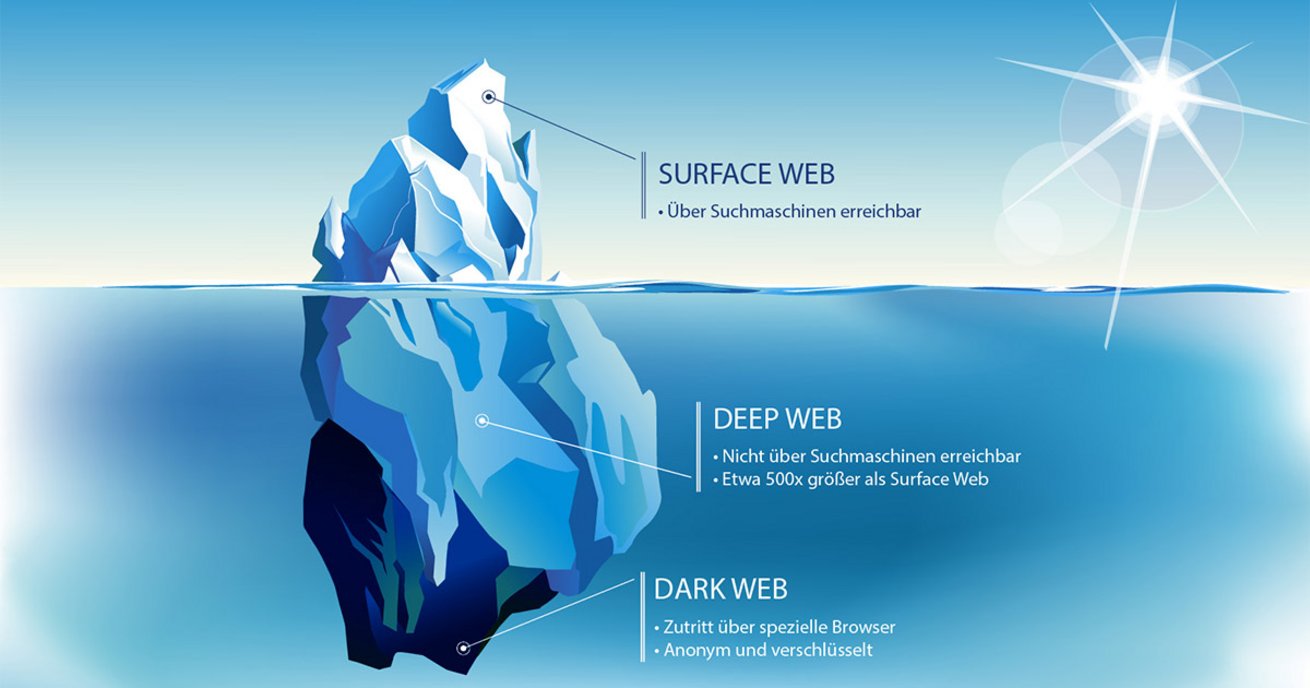

Nahezu jeder hat bereits Geschichten über das Darknet gehört. Ein Tummelplatz für kriminelle Machenschaften, wo mit Drogen, Menschen und sogar Morden gehandelt wird. Grundsätzlich sollte man wissen, dass das gesamte Internet aus drei wesentlichen Komponenten besteht: Das Clear Web (auch Surface Web genannt), das Deep Web und letztendlich das “Dark Web” bzw. Darknet.

Das Darknet ist hierbei keineswegs vom Clear Web getrennt. Während die Inhalte des Clear Webs auf herkömmliche Weise wie z.B. Suchmaschinen auffindbar sind, befinden sich im Deep Web z.B. geschützte Firmendatenbanken, Streaming-Server und Online-Speicher. Das Darknet hingegen ist ein kleines Teilstück des Deep Webs und nicht auf herkömmliche Weise auffindbar. Jegliche Kommunikation wird verschlüsselt und die Urheber der Inhalte, sowie seine Konsumer, wollen anonym bleiben. Genau hierbei liegt das Problem beim aufspüren von Kriminellen im Darknet: ANONYMITÄT wird großgeschrieben.

Wie bereits im Experiment der Bloomberg-Journalisten erkennbar war, ist es kein Problem Zugriff zum Darknet zu erhalten und Kontakt zu den Kriminellen aufzunehmen. Informationen über den anonymen Hacker durch den meist verschlüsselten Online-Chat zu erhalten, ist jedoch fast unmöglich. Logischerweise operieren die Kriminellen weder mit ihren wirklichen Namen, noch geben sie private Informationen über sich preis. Auf Fragen einiger Journalisten, aus welchen Beweggründen die Hacker beispielsweise im jüngsten Kaseya-Fall agierten, kam eine simple jedoch ehrliche Antwort: “Es geht einfach nur um das Business”. Dabei beeindruckt sie die internationale Aufregung keineswegs. Laut Informationen des BSI in einem Artikel auf tagesschau.de, prahlen die Kriminellen im Darknet eher mit der Höhe der Ausbeute oder der Anzahl infizierter Systeme.

“It’s just about the business.”

Experten gehen davon aus, dass es sich bei dem Geschäft außerdem um ein lizenzbasiertes Modell handelt. Das bedeutet, dass die Hacker den Zugang zu ihrer Software vermieten und prozentual an dem erpressten Geld beteiligt werden. Lediglich das Eindringen in das Netzwerk müssen die Hacker selbst bewerkstelligen. Dies ist wiederum ein weiterer Hinweis darauf, dass die Kriminellen oft aufgrund eines Auftrags und nicht aus eigener Absicht handeln. Auch hier führen laut Sicherheitsexperten viele Spuren erneut in die GUS-Staaten.

Cyberkriminalität ist vor allem durch die fortschreitende Digitalisierung ein millionenschweres Geschäft und auf keinen Fall zu unterschätzen. Der Kampf zwischen “Gut und Böse” nimmt weiter Fahrt auf und ist noch lange nicht zu Ende. Eine wichtige Fragestellung bleibt in jedem Fall offen:

Stecken wirklich Organisationen von Regierungen hinter einigen Cyberattacken und schützen daher die Kriminellen im Darknet oder handelt es sich hierbei um eine Art Verschwörungstheorie vereinzelter Opfer?

Definitiv sicher ist, dass Organisationen der IT-Sicherheit im Kampf gegen die Cyberkriminalität eng zusammenarbeiten müssen, um in Zukunft die Unternehmen und privaten Personen vor globalen Angriffen mit solch enormen Auswirkungen auf die Wirtschaft und unsere Gesellschaft zu schützen. Darüber hinaus sollte jeder Einzelne dazu angehalten sein, die eigenen System so sicher wie möglich zu halten, um den Angreifern wenig Chancen auf potentielle Sicherheitslücken zu bieten.

(Eine vollständige Liste mit den Quellen zur verwendeten Literatur befindet sich auf Seite 2 des Blogeintrags.)

Leave a Reply

You must be logged in to post a comment.