Techniken des Social Engineering

Natürlich gibt es noch viel mehr Techniken des Social Engineering, wie zum Beispiel das seit Jahrzehnten bekannte Dumpster Diving, bei dem versucht wird im Mülleimer sensible Dokumente zu finden. Um sich hiervor zu schützen, gibt es zum Glück Aktenvernichter und Feuer, doch wie sieht es bei anderen Techniken aus?

Eavesdropping und Shoulder Surfing

Als ich einmal in der Uni für meine bevorstehenden Prüfungen gelernt habe, saß ein junger Mann in meiner Nähe, der wohl ein wichtiges Gespräch mit seiner Bank führte. Auch wenn ich keine Intention hatte mit den Daten mehr anzufangen, konnte ich mir doch nicht verkneifen zuzuhören: (Die Informationen sind erfunden)

“Ja hallo, hier spricht Jan Itor. Spreche ich da mit Frau Müller von der Sparkasse Tübingen?”

“Ah perfekt, ich hätte da ein paar Fragen zu meinem Girokonto”

“Ja natürlich, meine Kontonummer ist 4815162342 und mein Geburtstag ist der 30.02.1999.”

“Ja ich wohne immer noch in der Platanenallee Nr. 17 in 72072 Tübingen”

Das Gespräch ging so noch einige Zeit weiter, aber alleine diesen Gesprächsfetzen geben einem Hacker einige sehr interessante Informationen zu einer bisher wildfremden Person. Nichts hält mich davon ab bei der Bank anzurufen und mich als Jan Itor auszugeben. Oder ich könnte mich per Lastschrift an seinem Konto bedienen. Diese Methode des Social Engineering nennt sich Eavesdropping (engl. für Abhören).

Eine verwandte Technik des Eavesdropping ist Shoulder Surfing. Hierbei wird versucht zum Beispiel den Computer zu beobachten, während eine Person sensible Daten betrachtet oder sich gerade anmeldet, um das Passwort zu erfahren.

Glücklicherweise kann man sich vor dieser Art Angriff leicht schützen, indem man sensible Daten nicht in der Öffentlichkeit betrachtet, darüber spricht und darauf achtet, dass man nicht beobachtet wird, während man Passwörter und PINs eingibt.

Die bisherigen Beispiele werden die wenigsten Menschen in Probleme bringen, da nur eine begrenzte Anzahl Personen erreicht wird. Anders sieht es zum Beispiel beim Phishing aus.

Phishing

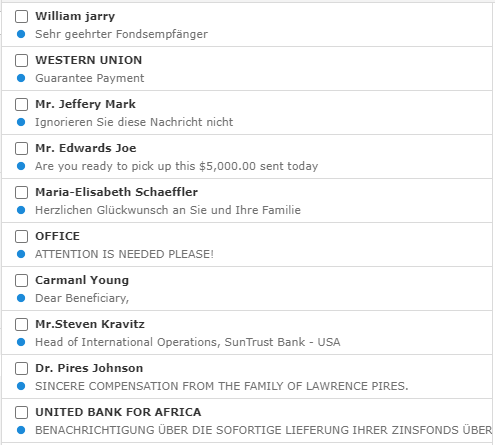

Im Gegensatz zum Enkeltrick oder den “Technical Support Scams” wird beim Phishing die breite Masse attackiert. Meist in Form von E-Mails werden Privatpersonen kontaktiert. Die Adressen werden entweder automatisch generiert, oder online in großer Menge gekauft / selbst gesammelt.

Beim Phishing wird versucht dem Opfer Glauben zu machen, es habe eine wichtige Nachricht bekommen. Eine Bank, ein vermeintlicher Bekannter oder die Lotterie. Jemand hat Geld zu verschenken und man selbst ist die glückliche Person. Andere bitten darum die Accountdaten der Bank, Paypal etc. zu aktualisieren. Anbei ist ein Link, ein Anhang zum Herunterladen, oder die Bitte die Informationen einfach per Antwort zu schicken. Paypal und andere raten auf der eigenen Webseite genau davon ab. Sensible Daten können genutzt werden, um die Identität zu fälschen und Konten zu leeren. Über den Link oder den Anhang können Viren geschickt werden. Seriöse Unternehmen kommunizieren heutzutage nicht mehr auf diese Art, da das Problem bekannt ist. Sollten Sie sich unsicher sein, ob die E-Mail seriös ist, besuchen Sie die Webseite des Unternehmens und nehmen über die dortigen Mittel Kontakt auf.

Spear Phishing

Normale Phishing Mails sind leicht zu erkennen, da sie generisch an tausende Personen gesendet werden. Eine Abwandlung davon ist das Spear Phishing. Hier konzentriert sich der Hacker auf eine Person bzw. auf eine kleine Personengruppe.

Zunächst sammelt der Hacker Informationen über das Opfer. Das geht heutzutage leicht über Social Media Plattformen à la Instagram, Facebook oder LinkedIn. Mit diesen Informationen wird dann die Identität eines Bekannten geklaut. Z.B. über eine gefälschte E-Mail-Adresse wird vorgetäuscht, man wurde im Urlaub ausgeraubt und bräuchte schnell etwas Geld. Mit etwas Pech glaubt man die gut erfundene und mit Hintergrundinfos belegte Story und ist das Geld los.

Eine weitere Variante des Spear Phishing ist Whaling. Hierbei gibt sich der Hacker als Vorgesetzter aus und versucht möglichst authentisch und seriös zu wirken. Mögliche Szenarien sind:

- Es muss eine Firmenüberweisung stattfinden

- Die Zugangsdaten zu einem wichtigen Account sind verloren gegangen

Bei verdächtigen Nachrichten also immer erstmal den Absender überprüfen und bedenken: Wichtige Nachrichten vom Chef werden wahrscheinlich nicht an die private E-Mail-Adresse gesendet.

Kaspersky empfiehlt verschiedene Schritte, um sich als Unternehmen vor Phishing zu schützen. Zum Beispiel Schulungen der Mitarbeiter für den Umgang mit E-Mails und dem Veröffentlichen von Firmendaten auf Social-Media.

Eine humoristische Art mit Phishing umzugehen zeigte James Veitch in einem TED Talk von 2015. Auf diese Art kann man sich einen Spaß machen und dem Betrüger gleichzeitig Zeit stehlen. Aber ich empfehle eine unwichtige E-Mail-Adresse zu verwenden, da die Betrüger bei einer Antwort denken da ist was zu holen und noch viel mehr Phishing Mails schicken (Siehe Bild oben).

Falls Sie testen möchten, ob Sie Phishing Mails erkennen, bietet Google einen realistischen Selbsttest an: https://phishingquiz.withgoogle.com/

Moderne Abwandlungen von Phishing

Selbstverständlich funktioniert die Kommunikation heutzutage nicht mehr klassisch via E-Mail, jedoch lassen sich diese Muster auf moderne Social Media übertragen. Das Titelbild zeigt humoristisch, wie Phishing auf Social Media erweitert wird. Gerade hier teilen Privatpersonen intime Details ihres Lebens, ohne sich Gedanken darüber zu machen.

Mit dem Blick auf Spear Phishing sollte jede Person gut überlegen, welche Informationen man eigentlich mit wem teilt. Was teile ich in Social Media? Wer kann meine Beiträge sehen? Und nicht zuletzt: Sind meine Daten ausreichend geschützt?

Erhält ein Hacker Zugriff auf Social Media Accounts steht es ihm frei zu überwachen, zu täuschen und auszunutzen. Ist mein Passwort sicher? Eine Studie von Cybernews.com hat ergeben, dass Passwörter häufig aus Kombinationen von wichtigen Namen, Orten, Sportmannschaften oder Jahreszahlen bestehen. Ich selbst habe meine Passwörter früher so erstellt. Man hält sie für sicher und kann sie leicht merken. Jedoch sind genau das Informationen, welcher ach so gerne im Netz geteilt werden. Idealerweise direkt in der Profilbeschreibung.

OSINT

OSINT steht für Open Source Intelligence und ist eine immer beliebter werdende Methode des Social Enginnering unter Hackern. Man sammelt so viele Informationen über eine Person oder ein Unternehmen wie man öffentlich finden kann, z.B. in Zeitungen oder Blog Einträgen. Aber es bieten sich auch eben jene Social-Media-Kanäle an, wie im vorherigen Abschnitt bereits beschrieben. Das daraus folgende Spear Phishing oder Whaling basiert auf eben dieser Art der Informationsbeschaffung.

Welche Ausmaße das annehmen kann zeigt die Geschichte der Grumpy Old Hacker.

Eine Geschichte

In seinem Podcast “Darknet Diaries” erzählt Jack Rhysider wahre Geschichten von Hacker Angriffen und ähnlichem.

In Folge 87 geht es um die Guilde der “Grumpy Old Hackers”, wie sie sich selber nennen und die Wege, die sie gegangen sind, um den privaten Twitter Account von Donald J. Trump zu hacken. Ich lege es jedem ans Herz legen diese Folge (sowie viele weitere) anzuhören, da sie viel Einblick gibt, zu verstehen, wie simpel Social Engineering einen solchen Hack machen kann.

TLDL: Jack interviewt die drei Mitglieder der Guilde Victor, Edwin und Mattijs. Sie bezeichnen sich selbst als Ethical Hacker, also Hacker, welche ihr Wissen nutzen, um Schwachstellen aufzudecken und den Verantwortlichen zu helfen. Die drei waren zu Besuch bei der BruCON im Oktober 2016, als sie Zugriff zur 2012 gehackten LinkedIn Datenbank erhielten. Sie fanden donaldtrump@trump.com. Und das Passwort? “yourefired” – Trumps berühmter Satz aus seiner Reality-TV-Show “The Apprentice”. Jeder Hacker hätte dieses Passwort mit ein wenig Social Engineering herausfinden können. Wie die Drei entdeckten, nutzte er dasselbe Passwort für seinen Twitter-Account (@realdonaldtrump). Mittels OSINT stießen sie außerdem auf die Domain donaldjtrump.com und wenig später auf die E-Mail twitter@donaldjtrump.com.

Die Geschichte geht noch viel weiter, aber ist für diesen Artikel nicht weiter relevant. Jedoch zeigt sich was mit etwas Social Engineering möglich ist. Die drei Hacker hatten alles gefunden, was notwendig ist, um sich einzuloggen und den Twitter-Account des zukünftigen Präsidenten der USA zu übernehmen.

Um sich vor solchen Angriffen zu schützen, verwendet man am besten zufällig generierte Passwörter. Passwort Manager helfen hierbei, denn viele bringen eine solche Funktion bereits mit. Um herauszufinden, ob die eigenen Passwörter wie durch LinkedIn 2012 an die Öffentlichkeit geraten sind, existieren Services wie haveibeenpwned.com.

Leave a Reply

You must be logged in to post a comment.