Sicherheitsrisiken im digitalen Zeitalter: Eine Analyse aktueller Cyberangriffe und ihre Implikationen

Data Breaches sind eine zunehmende Bedrohung, bei der Hacker und Cyberkriminelle weltweit nach Möglichkeiten suchen, sensible Informationen zu stehlen. Die Motive für solche Angriffe umfassen finanzielle Gewinne, Prestige und Spionage. Laut dem Verizon Report von 2023 machen technische Schwachstellen nur etwa 8% aller Angriffsmethoden aus, wobei der menschliche Faktor und das Ausnutzen gestohlener Anmeldedaten die häufigsten Taktiken sind [1]. Im Jahr 2023 wurden weltweit über 8 Milliarden Daten durch Cyberangriffe geleakt, wobei Data Breaches im Durchschnitt 73 Tage dauern, um identifiziert und eingedämmt zu werden. Die Kosten für Unternehmen betrugen durchschnittlich 5,13 Millionen Dollar pro Vorfall [2].

Trotz Fortschritten in der Cybersicherheit bleiben Data Leaks eine allgegenwärtige Bedrohung, die eine verstärkte Aufklärung über Cybersicherheit erfordert. Das Ziel dieses Papiers ist es, eine Analyse der Data Breaches mit den bedeutendsten Auswirkungen der vergangenen Jahre anzubieten. Dabei werden sowohl die ausgenutzten Schwachstellen und Sicherheitslücken erläutert als auch die zugrunde liegenden Auswirkungen und Mechanismen, die zu diesen Data Breaches geführt haben, untersucht.

Sungate

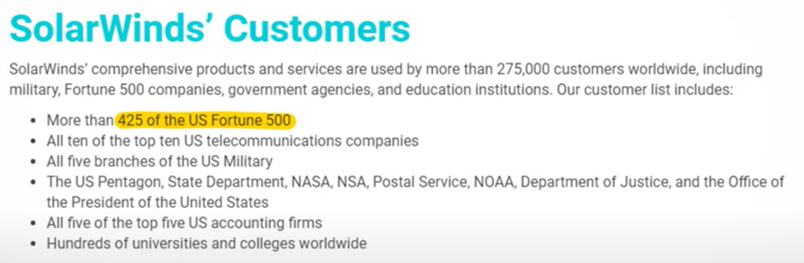

SolarWinds, ein großes US-amerikanisches Softwareunternehmen, wurde Opfer eines Cyberangriffs, der sich auf seine Kunden ausweitete und monatelang unentdeckt blieb. Obwohl einige Berichte darauf hinweisen, dass die Hacker bereits mindestens seit Mitte 2019 in die Systeme eingedrungen waren, wurde SolarWinds erst Ende 2020 darauf aufmerksam [3]. Die Identifizierung des Hacks erfolgte zudem durch einen Kunden von SolarWinds: Mandiant, eines der größten Sicherheitsunternehmen in den Vereinigten Staaten. Eine Cybersicherheitsanalystin des Unternehmens bemerkte, dass ein neues Gerät versuchte, sich über Multi-Faktor-Authentifizierung in das System einzuloggen. Daraufhin wurde innerhalb von Mandiant das interne geheime Projekt ‘Sungate‘ gestartet, das sich auf die Untersuchung der Quelle dieser Meldung konzentrierte. Es stellte sich heraus, dass die Angreifer durch kompromittierte Updates der Verwaltungssoftware Orion von SolarWinds Zugang zu den Systemen ihrer Opfer erlangten [4].

Laut SolarWinds hätten von ihren Kunden weniger als 18.000 das kompromittierte Update im Zeitraum zwischen März und Juni 2020 installiert. Darunter fallen staatliche Institutionen, US-Militär, US Pentagon, NASA, das weiße Haus usw. Diese raffinierte Attacke wurde als Sunburst bekannt und gehört zu den größten und gefährlichsten Cyberangriffen der jüngsten Geschichte. Die Hackergruppe hinter diesem Angriff wurde bis heute nicht identifiziert [5]. Aufgrund der Expertise und Komplexität des Angriffs, wurde angenommen dass es sich hierbei, um eine staatlich gesponsorten Gruppe handeln muss, mit hohen Verdacht auf Russland.

Sungate deckte zahlreiche Schwachstellen nicht nur bei SolarWinds, sondern auch bei vielen anderen Unternehmen auf und verdeutlichte die Auswirkungen eines Supply-Chain-Angriffs. Organisationen müssen äußerst wachsam im Umgang mit ihren Dienstleistern sein, da solche Angriffe die Vertraulichkeit von Kundendaten gefährden können. Die Untersuchung des SolarWinds-Hacks durch Mandiant und andere Experten lieferte wertvolle Einblicke in die Funktionsweise der Malware, die durch trojanisierte Updates verbreitet wurde.

Colonial Pipeline

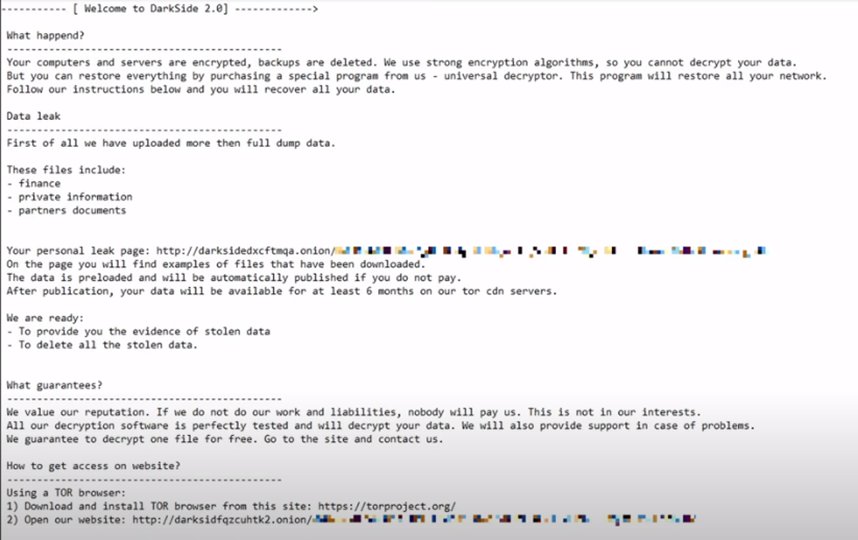

Colonial Pipeline, das größte Pipelinesystem für raffinierte Ölprodukte in den USA, wurde im Mai 2021 Opfer eines Ransomware-Angriffs durch die Hackergruppe Darkside. Der Angriff führte zu einer Unterbrechung der Öllieferungen, beeinträchtigte Verbraucher und Fluggesellschaften an der Ostküste und wurde als einer der größten bekannten Cyberangriffe auf kritische Infrastrukturen in den USA eingestuft. Trotz des Abschaltens der Systeme durch Colonial Pipeline gelang es der Hackergruppe, Daten zu stehlen und ein Lösegeld von 5 Millionen Dollar in Bitcoin zu erpressen [6]. Das folgende Bild zeigt die Erpressungsnachricht, die allen Mitarbeiter am Tag des Hackings gezeigt wurde.

Die Hacker sind über ein veraltetes VPN-System in die Systeme von Colonial Pipeline eingedrungen, das keine Multifaktor-Authentifizierung (MFA) hatte. Dies bedeutet, dass der Zugriff lediglich über ein Passwort erfolgen konnte, ohne einen zweiten Schritt wie beispielsweise eine Textnachricht. Ein Mitarbeiter-Login für das VPN, von dem angenommen wurde, dass es nicht mehr aktiv ist, wurde kompromittiert, möglicherweise weil der Mitarbeiter dasselbe Passwort auf einer anderen Website verwendet hat, die dann kompromittiert wurde [7].

Eine einmalige Wendung war, dass etwa die Hälfte des Lösegelds durch das FBI wiedererlangt werden konnte, was auf mögliche Tipps von Personen, die mit dem Angriff verbunden sind, oder auf Ermittlungen gegen Darkside hinweisen könnte [8]. Dieser Fall unterstreicht die Bedeutung von Multifaktor-Authentifizierung und anderen fortschrittlichen Sicherheitsmaßnahmen sowie die Notwendigkeit der Zusammenarbeit mit Behörden, um Cyberkriminalität zu bekämpfen und gestohlene Gelder zurückzugewinnen.

Am 15. Juli 2020 wurde Twitter durch einen Angriff in Chaos gestürzt, bei dem die Konten von rund 130 hochrangigen Twitter-Nutzern, darunter Elon Musk, Barack Obama, Bill Gates und Kanye West, gehackt wurden, um Tweets zu veröffentlichen, die ihre Follower aufforderten, Bitcoins an eine bestimmte Adresse zu senden. Obwohl es zunächst lächerlich erscheint, Bitcoin als Reaktion auf solche Tweets zu senden, zeigt eine Analyse der BTC-Wallets, die von vielen der gehackten Twitter-Profile beworben wurden, dass das Konto innerhalb von 24 Stunden nach den Tweets 383 Transaktionen verarbeitete und fast 13 Bitcoin – oder etwa 117.000 US-Dollar – erhielt [9].

Obwohl zunächst angenommen wurde, dass der Angriff von staatlich gesponserten Akteuren wie bei Solarwinds durchgeführt wurde, stellte sich heraus, dass er von einem 17-jährigen Schüler in Florida durchgeführt wurde. Der Jugendliche überzeugte einen Twitter-Mitarbeiter davon, dass er ebenfalls für das Unternehmen in der IT-Abteilung tätig sei und die Anmeldedaten des Mitarbeiters benötige, um auf ein Kundendienstportal zugreifen zu können. Als der Mitarbeiter nachgab, erlangte der Jugendliche vollständigen Zugriff auf zahlreiche hochrangige Twitter-Konten [10].

Obwohl dieser Betrug keine technische Hacking-Meisterleistung war, verdeutlicht er die Raffinesse und Gefahr von Social Engineering-Techniken, bei denen Angreifer versuchen, die Gutgläubigkeit oder Nachlässigkeit von Personen auszunutzen, um Zugang zu sensiblen Informationen oder Systemen zu erlangen. Es ist wichtig, dass Unternehmen und Einzelpersonen ihre Sicherheitsmaßnahmen kontinuierlich verbessern und auf verschiedene Bedrohungen vorbereitet sind, einschließlich der Schulung und Sensibilisierung der Mitarbeiter.

Der Fall zeigt auch die potenziellen Auswirkungen solcher Handlungen auf die Gesellschaft und die politische Stabilität. Twitter kündigte an, die Berechtigungen stärker einzuschränken und den berechtigten Mitarbeitern verbesserte Schulungen anzubieten, um solche Vorfälle zu verhindern.

Adobe Inc.

Adobe Inc., ein weltweit tätiges Softwareunternehmen, wurde 1982 gegründet und operiert in den Segmenten Digital Media, Digital Experience und Publishing and Advertising. Trotz seines Fokus auf Technologie und Software war Adobe in der Vergangenheit Ziel zahlreicher erfolgreicher Cyberangriffe, besonders zwischen 2009 und 2013. Im Oktober 2013 wurde Adobe erneut gehackt, wobei die Hacker Zugriff auf 3 Millionen Kundendaten erlangten. Dieser Vorfall wurde nicht durch regelmäßige Systeminspektionen, sondern durch unabhängige Sicherheitsforscher entdeckt, die gestohlenen Quellcode von Adobe im Internet fanden [11].

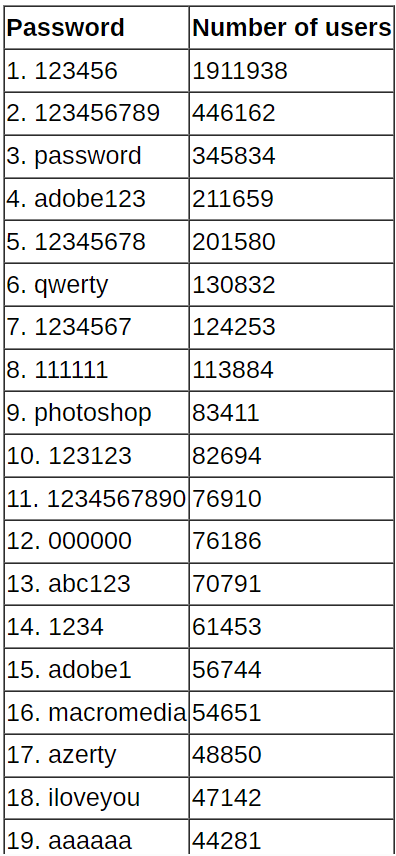

Ende Oktober wurde im Darknet eine Datei mit 150 Millionen Benutzernamen, verschlüsselten Passwörtern, Kreditkarteninformationen und Passwort-Hinweisen entdeckt [12]. Somit stieg auch die Anzahl der betroffenen Kundendaten. Adobe bestätigte, dass die kompromittierte Datenbank veraltet war und die Daten nicht gehasht, sondern verschlüsselt waren, was es Angreifern erleichterte, sie zu entschlüsseln [13]. Der Unterschied dabei ist, dass ein gehashtes Passwort in einen eindeutigen Code umgewandelt wird, während bei der Verschlüsselung lediglich ein unleserlicher Geheimtext erzeugt wird. Dies ermöglichte es Angreifern, Muster zu erkennen und gleiche Passwörter zu erraten. In Kombination mit den erbeuteten Passwort-Hinweisen konnten so zahlreiche Passwörter entschlüsselt werden. Das folgende Bild zeigt die meist genutzten Passwörter, die durch dem Angriff entschlüsselt wurden.

Fazit

Wird “Data Breaches” gegoogelt, findet man ein unendliches Buch voller Cyberangriffsbeispiele. Diese Beispiele zeigen deutlich die vielfältigen Herausforderungen und Risiken im Bereich der Cybersicherheit. Von großen Unternehmen wie Adobe und Twitter bis hin zu kritischen Infrastrukturen wie Colonial Pipeline sind alle von Cyberangriffen betroffen. Dabei werden verschiedene Angriffsmethoden wie Social Engineering, Ransomware-Angriffe und die Ausnutzung von Schwachstellen in IT-Systemen verwendet. Diese Vorfälle verdeutlichen die Notwendigkeit für Unternehmen und Organisationen, ihre Sicherheitsmaßnahmen kontinuierlich zu verbessern und auf verschiedene Bedrohungen vorbereitet zu sein. Die jüngsten Cyberangriffe sind eine Erinnerung daran, dass die Sicherheit im digitalen Raum eine kontinuierliche und gemeinsame Anstrengung erfordert, um die Integrität, Vertraulichkeit und Verfügbarkeit von Daten und Systemen zu gewährleisten.

Literaturverzeichnis

[1] Verizon (2023). 2023 Data Breach Investigations report. https://www.verizon.com/business/resources/reports/dbir/

[2] Ford, N. (2024, 9. Februar). List of Data Breaches and Cyber Attacks in 2023 – 8,214,886,660 records breached. IT Governance UK Blog. https://www.itgovernance.co.uk/blog/list-of-data-breaches-and-cyber-attacks-in-2023

[3] Zetter, K. (2023, Mai 17). How Volexity Discovered the SolarWinds Hacking Campaign. Zero Day. https://www.zetter-zeroday.com/p/how-volexity-discovered-the-solarwinds

[4] Zetter, K. (2023, 2. Mai). SolarWinds: The Untold Story of the Boldest Supply-Chain Hack. WIRED. https://www.wired.com/story/the-untold-story-of-solarwinds-the-boldest-supply-chain-hack-ever/

[5] Daniel, B. (2024, 7. Februar). The SolarWinds Orion Hack Explained. The SolarWinds Orion Hack Explained. https://www.trentonsystems.com/blog/solarwinds-hack-overview-prevention

[6] Kerner, S. M. (2022, 26. April). Colonial Pipeline hack explained: Everything you need to know. WhatIs. https://www.techtarget.com/whatis/feature/Colonial-Pipeline-hack-explained-Everything-you-need-to-know

[7] Kelly S. & Resnick J. (2021, 9. Juni). One password allowed hackers to disrupt Colonial Pipeline, CEO tells senators. Reuters. https://www.reuters.com/business/colonial-pipeline-ceo-tells-senate-cyber-defenses-were-compromised-ahead-hack-2021-06-08/

[8] NPR (2021, 8. Juni). How a new team of Feds hacked the hackers and got Colonial Pipeline’s ransom back. NPR. https://www.npr.org/2021/06/08/1004223000/how-a-new-team-of-feds-hacked-the-hackers-and-got-colonial-pipelines-bitcoin-bac

[9] BTC-Wallet (o.D.) bc1qxy2kgdygjrsqtzq2n0yrf2493p83kkfjhx0wlh. https://www.blockchain.com/explorer/addresses/btc/bc1qxy2kgdygjrsqtzq2n0yrf2493p83kkfjhx0wlh?page=31

[10] Dellinger, A. (2020, 3. August). Everything we know about the alleged teen mastermind behind the biggest hack in Twitter history. Mic. https://www.mic.com/impact/everything-we-know-about-the-alleged-teen-mastermind-behind-the-biggest-hack-in-twitter-history-30591165

[11] Casetext (2014, 1. Januar) – In re Adobe Systems, Inc. Privacy Litigation. https://casetext.com/case/in-re-adobe-sys-inc-1

[12] Krebsonsecurity (2013). Adobe breach impacted at least 38 million users. https://krebsonsecurity.com/2013/10/adobe-breach-impacted-at-least-38-million-users/

[13] Writer, S. (2013, 4. November). Adobe confirms stolen passwords were encrypted, not hashed. CSO Online. https://www.csoonline.com/article/540070/network-security-adobe-confirms-stolen-passwords-were-encrypted-not-hashed.html

Leave a Reply

You must be logged in to post a comment.