ein Artikel von Verena Eichinger, Amelie Kassner und Elisa Zeller

Die Attacke auf Kaseya

Betrachten wir die vergangenen Nachrichten zu Cyberangriffen beispielsweise zu Daten Leaks oder Breaches, stellen wir fest, dass diese mittlerweile fast schon regelmäßig und in erschreckender Häufigkeit auftreten. Für den Nutzer gehören derartige „News“ – die einzig wirkliche Neuigkeit dabei ist, wessen Daten diesmal betroffen sind – beinahe schon zum Alltag und werden von Vielen mit einem Achselzucken hingenommen. Die vergangenen Schlagzeilen zeigen allerdings auch, das SCAs das Potenzial haben, wesentlich mehr Schrecken zu verbreiten. Ein Beispiel hierfür ist der Angriff auf die Firma Kaseya, der zur Schließung von über 500 Filialen des Supermarktes Coop in Schweden geführt hat. In diesem Fall wird sichtbar und für betroffene Schweden im Alltag spürbar, wie weitreichend das Potenzial derartiger Attacken ist. Die Auswirkungen verlassen den Raum unserer digitalen Daten und finden sich plötzlich ganz real in unserer Nachbarschaft wieder, wo sie uns am Einkaufen hindern. [12]

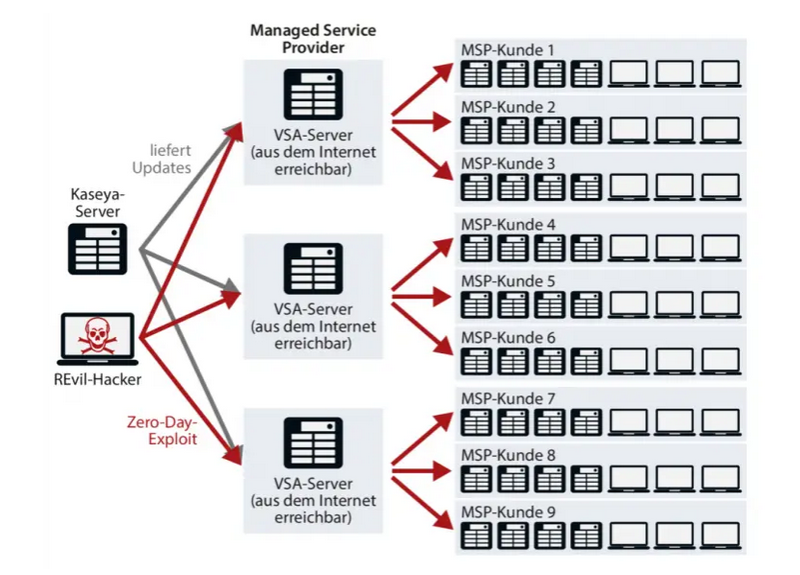

Der Angriff erfolgte in drei Schritten: Zuerst wurde die Authentifizierung umgangen, anschließend erfolgte ein Upload von Daten und zuletzt die Ausführung von Code. Genutzt wurde dabei eine Zero-Day-Lücke im Desktop-Management-Tool VSA der Firma Kaseya (CVE-2021-30116). Zwei weitere Sicherheitslücken scheinen in Kombination mit dieser ausgenutzt worden zu sein, um ins System zu gelangen (CVE-2021-30119, CVE-2021-30120). Wie genau die Authentifizierung dabei umgangen wurde ist bisher nicht bekannt, allerdings gibt es verschiedene Ansätze für eine Erklärung (siehe weiterführende Links). Da VSA unter anderem zum Remote-Management dient, ist die Software prädestiniert zum Verteilen von Malware. Durch die Lücken konnten Angreifer Zugang zu VSA Servern erlangen und eine Ransomware in Form eines Updates an Nutzer des Tools verteilen.

Da zu Kaseyas Kunden viele Managed Service Provider gehören, die mit der Software wiederum eigene Kunden betreuen, konnte der Angriff sich global auf unzählige Firmen ausweiten.

Mit dem Update wurde eine veraltete Version des Windows Defenders und eine dll-Datei mit der eigentlichen Ransomware ausgeliefert. Der Windows Defender wird gestartet und eine Schwäche in der veralteten Version ermöglicht es, den Schadcode der dll-Datei unter vertrauenswürdigen Prozessen auszuführen. Versteckt durch den Windows Defender konnten die betroffenen Systeme damit vorübergehend unentdeckt verschlüsselt werden. [12] [15] [18] [19] [35]

Hinter dem Angriff steckt die Gruppe REvil. Der Vorfall wird in den Medien als eine der größten bisher dagewesenen Ransomware-Attacken bezeichnet, was bei ca. 1500 betroffenen Firmen und Organisationen wohl berechtigt ist. Neben den schwedischen Supermärkten waren beispielsweise auch Kindergärten und Schulen in Neuseeland betroffen und auch in Deutschland blieben zwei IT-Dienstleister nicht verschont. Die Allgemeine Forderung der Ransomware-Gang betrug 70 Millionen Dollar. Für die Coop-Supermärkte äußerte sich die Attacke in der Stilllegung des Kassensystems. Knapp eine Woche nach dem Angriff konnten jedoch alle Supermärkte wieder öffnen, da das Kassensystem von Technikern zurückgesetzt und neu eingerichtet werden konnte. Drei Wochen nach der Attacke hat die Firma Kaseya nun einen Schlüssel zur Entschlüsselung für ihre Kunden bereitgestellt, woher dieser stammt verrät die Firma jedoch nicht. Zudem wird für Kunden ein Tool angeboten, um die eigenen Systeme zu überprüfen. Damit dürften die Auswirkungen des Angriffs endgültig abklingen. Dennoch setzt die Zahl der Opfer dieses einen Angriffs neue Maßstäbe für das Ausmaß, das man von künftigen Angriffen erwarten kann. Zu den Tätern bleiben lediglich Mutmaßungen, denn REvil ist von der Bildfläche verschwunden. Ob die Täter zur Rechenschaft gezogen werden, ihre Infrastruktur durch Behörden lahmgelegt wurde oder sie mit dem erpressten Geld lediglich Urlaub machen ist jedoch nicht bekannt (Stand 14.08.21). [13] [17] [36] [45] [47]

Was von dem Angriff bleibt sind diverse seitdem veröffentlichte Updates zu VSA und ein Überblick zu IoCs für die Attacke. Damit möchte man in Zukunft besser gewappnet sein.

Für die Firma Kaseya bleibt die Situation jedoch angespannt, denn keine vier Wochen nach dem Vorfall sind schon wieder mehrere Sicherheitslücken in einem Kaseya-Produkt aufgetaucht. Es gibt jedoch auch eine positive Auswirkung des Vorfalls, nämlich die Sensibilisierung der Bevölkerung für das Thema IT-Sicherheit. Fraglich bleibt jedoch, ob diese zusammen mit den Schlagzeilen aus den Nachrichten wieder verschwindet, oder tatsächlich Schritte zum Schutz gegen SCAs und andere Attacken eingeleitet werden. [1] [12] [17]

Leave a Reply

You must be logged in to post a comment.