ein Artikel von Verena Eichinger, Amelie Kassner und Elisa Zeller

SolarWinds

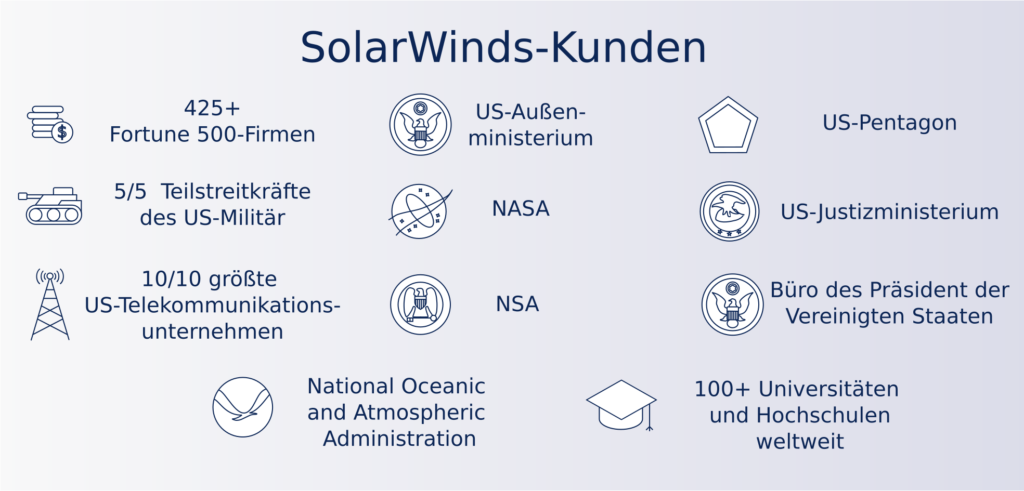

Einer der bekanntesten Fälle, wenn nicht sogar der bekannteste Fall, ist SolarWinds, der etwa im Dezember 2020 publik wurde und das Thema SCAs weltweit in den Fokus gerückt hat. Bei SolarWinds handelt es sich um eine Firma, die IT-Management-Software und Remote-Überwachungstools anbietet, unter anderem für Netzwerkverwaltung, IT-Sicherheit und Anwendungsmanagement. Mit in ihrem Angebot ist die “Orion Platform”, die für die zentrale Überwachung, Analyse und Verwaltung des gesamten IT-Stacks verwendet werden kann. Auf einer inzwischen nicht mehr zugänglichen Website listet SolarWinds mehrere hochkarätige Kunden auf, ein Teil davon wird in der folgenden Abbildung dargestellt. [44] [27] [43]

Eben diese Orion-Plattform wird der Firma zum Verhängnis, als über eine Malware eine Backdoor in den Orion-Quellcode eingeschleust und an etwa 18.000 Nutzer per Update ausgeliefert wird. Über diese Backdoor können bei vermutlich ausgewählten Kunden weitere Angriffe ausgeführt und zusätzliche Backdoors installiert werden. Betroffen sind die Versionen 2019.4 HF 5 bis 2020.2.1, die über den Zeitraum zwischen März 2020 und Juni 2020 herausgegeben wurden. Es wird davon ausgegangen, dass Russland hinter den Angriffen steht. Im Speziellen wird ein Arm des russischen Staatsgeheimdienstes (SVR) verdächtigt. [26]

Begriffe und Komponenten

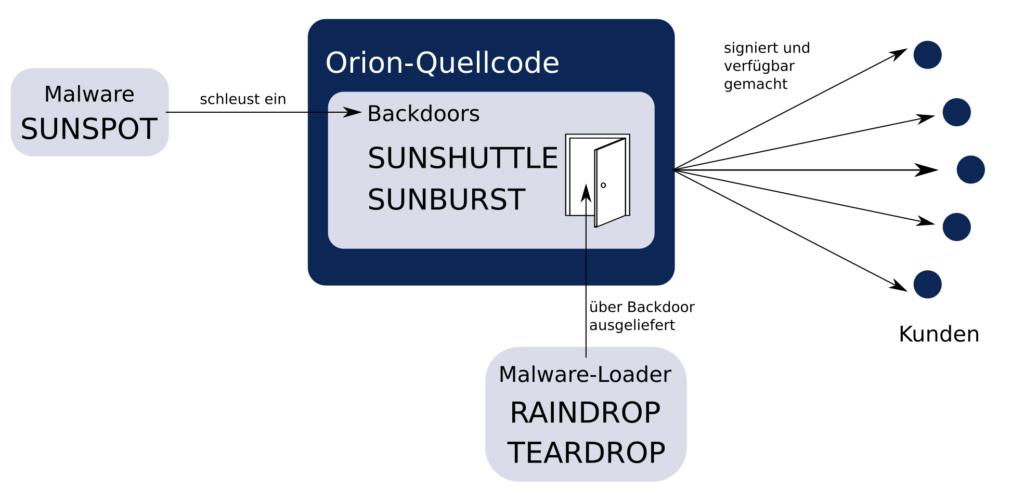

Betrachtet man den Angriff genauer, fällt schnell auf, dass es sich nicht nur um eine einzelne Komponente handelt. Es kamen sowohl Malware, als auch Backdoors und Malware-Loader zum Einsatz, die in der Gesamtheit den komplexen Angriff erst möglich gemacht haben. Auf die einzelnen Komponenten und deren Benennung wird in dem folgenden Abschnitt genauer eingegangen.

Mithilfe der SUNSPOT-Malware konnte die SUNBURST-Backdoor in die Orion Plattform, beziehungsweise deren Quellcode, eingeschleust werden. Der so modifizierte Code wurde anschließend von der Firma digital signiert und an Kunden per Update ausgeliefert. Die Backdoor ermöglicht es den Angreifern nun, auf betroffene Systeme und deren Daten zuzugreifen.

TEARDROP und RAINDROP sind weitere Elemente der SUNBURST-Angriffskette, hierbei handelt es sich um Malware-Loader. Diese konnten von den Angreifern als sekundäre Tools genutzt werden, um noch tiefer in die Netzwerke ausgewählter Opfer einzudringen und weitere Malware zu installieren. Später kamen zudem Berichte über SUNSHUTTLE auf, eine weitere Backdoor, die bei kompromittierten Systemen gefunden wurde. [44]

Etwas verwirrend ist die Benennung von Microsoft, da diese den Angriff ursprünglich als SOLORIGATE bezeichneten und später dazu übergegangen sind, den Angreifer hinter SUNBURST, TEARDROP und zugehörigen Komponenten als NOBELIUM zu betiteln. [32]

Im Zuge der Ermittlungen des SolarWinds-Angriffs und beim Überprüfen des Codes der Orion-Anwendung wurde eine weitere Malware entdeckt, die im Nachhinein als SUPERNOVA betitelt wird. Diese Malware wurde über eine Sicherheitslücke in der Orion-Plattform verbreitet. Es ist jedoch nicht klar, ob SUPERNOVA von denselben Angreifern wie SUNBURST stammt, da die betroffene dll-Datei nicht digital signiert wurde. Ebenfalls unklar ist, ob SUPERNOVA überhaupt zum Einsatz gekommen ist. [3] [34] [50]

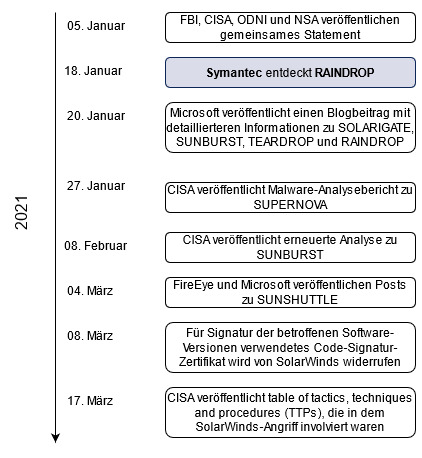

Zeitlicher Ablauf

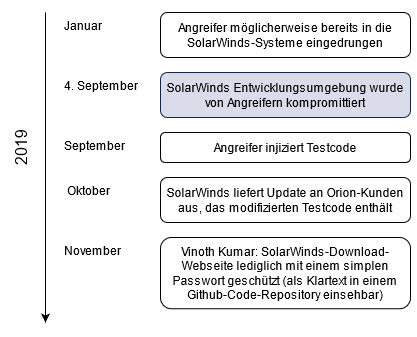

Es ist wahrscheinlich, dass sich die Verursacher mehrere Monate in dem Netzwerk des SolarWind-Unternehmens befanden und den Angriff dort vorbereitet haben, bevor sie den Schadcode letztendlich in die Updates eingefügt haben.

Eine erste Kompromittierung der Entwicklungsumgebung fand wohl bereits am 04.09.2019 statt. In einem Artikel der Associated Press ist sogar bereits von Januar 2019 die Rede. Um herauszufinden, ob ihr Eingreifen unentdeckt bleibt, führten die Angreifer anschließend Code-Tests durch, bei denen sie Hintertüren in die Orion-Software eingeschleust haben. Etwa im Oktober 2019 müssen Updates an Kunden ausgeliefert worden sein, die bereits derartigen Testcode enthielten. Dies blieb, wie erhofft, unentdeckt. [51] [25]

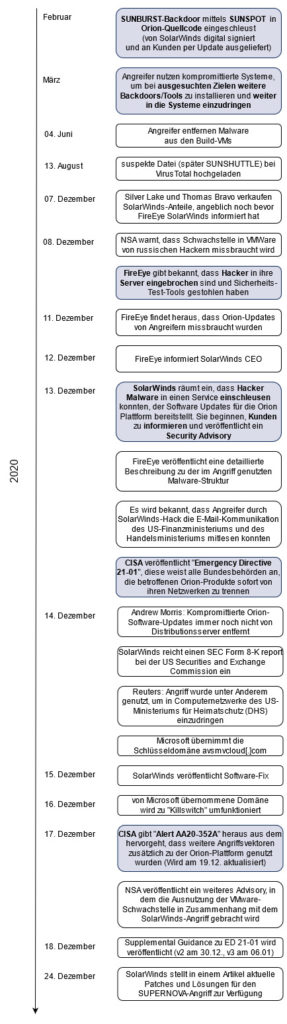

Von März 2020 bis Juni 2020 standen die mit der Backdoor versehenen Updates zur Verfügung. Erst im Zeitraum vom 08. – 11. Dezember entdeckte die Firma FireEye, dass sie Opfer eines Hackerangriffs wurde und fand im Zusammenhang damit die Orion-Kompromittierung. [44]

Im Laufe der Zeit wurden mehr und mehr Details zu dem Angriff bekannt, so beispielsweise, dass sich die Angreifer vermutlich seit September und womöglich sogar einige Monate davor Zugang zum SolarWinds-System verschafft hatten. Auch die später entdeckte Backdoor SUNSHUTTLE, zu der FireEye und Microsoft am 04.03.2021 einen Bericht veröffentlichten, könnte bereits am 13.08.2020 aufgefallen sein, als eine suspekte betroffene Datei bei VirusTotal hochgeladen wurde. Welche Folgen das zu dem damaligen Zeitpunkt hatte, ist unklar.

Der Angriff im Detail

Ziel der Angreifer war es, die SUNBURST-Backdoor mithilfe der SUNSPOT-Malware möglichst unentdeckt einzuschleusen. SUNSPOT ist dabei so konzipiert, dass es nur unter bestimmten Bedingungen aktiv ist, und während dem Build-Prozess Quellcode austauschen kann. Gleichzeitig wurde darauf geachtet, dass die neuen Codezeilen in keinen Build Logs auftauchen und dadurch keine Build-Fehler entstehen. Für detaillierte Informationen zu den technischen Aspekten finden sich bei den weiterführenden Links mehrere Artikel: Ein Blogpost von Microsoft beschreibt das Vorgehen und die verwendeten MITRE ATT&CK-Techniken im Detail. Crowdstrike geht zudem genauer auf SUNSPOT ein. [25] [29] [7]

Mit dieser Vorgehensweise konnte die Backdoor in der eigentlich legitimen Datei “SolarWinds.Orion.Core.BusinessLayer.dll” eingebaut werden. Da die Datei von SolarWinds signiert war und so ausgeführt wurde, dass alle normalen Funktionalitäten erhalten blieben, wurde keine bösartige Aktivität vermutet. Für weitere Schritte wurde mittels der nun infiltrierten dll-Datei über die Webadresse avsvmcloud[.]com eine entfernte Netzwerkinfrastruktur aufgerufen. So konnte über die Kommunikation zu der Webadresse eine Steuerung von Außen aufgebaut werden. Diese ermöglichte es den Angreifern, ihre Arbeit fortzusetzen. Sie sind anschließend tiefer in das System eingedrungen (“lateral movement”, s. weiterführende Links), um weitere Daten zu kompromittieren oder zu exfiltrieren. [9] [31]

Es liegt nahe, dass die Angreifer für ihre weiteren Ziele eine Abwägung zwischen der Gefahr entdeckt zu werden und der möglichen Beute vorgenommen haben. Die Ziele, die im Anschluss oben auf dieser Liste standen, konnten beispielsweise Opfer von TEARDROP werden. Da es sich dabei um einen Malware-Loader handelt, konnte damit weitere Schadsoftware auf dem System installiert werden. TEARDROP wurde über die mit der Backdoor versehenen Orion-Plattformen an die entsprechenden Netzwerke ausgeliefert. Eine technische Analyse zu RAINDROP, dem zweiten gefundenen Malware-Loader, und ein Vergleich von RAINDROP und TEARDROP wird in einem Artikel von Symantec vorgestellt (s. weiterführende Links). Außerdem wurden Schwachstellen in anderen weit verbreiteten Softwareprodukten, wie VMWare, von den Angreifern genutzt, um weiter vordringen zu können. [24] [26] [48]

Betroffene

Nach einer Mitteilung der Cybersecurity and Infrastructure Security Agency (CISA) sollte davon ausgegangen werden, dass alle Systeme und Hosts, die von der Orion-Software überwacht werden, kompromittiert wurden. Wird zudem festgestellt oder vermutet, dass Identitäten auf einem System kompromittiert wurden, kann eine vollständige Wiederherstellung von Identitäts- und Vertrauensdiensten erforderlich sein. [44] [24]

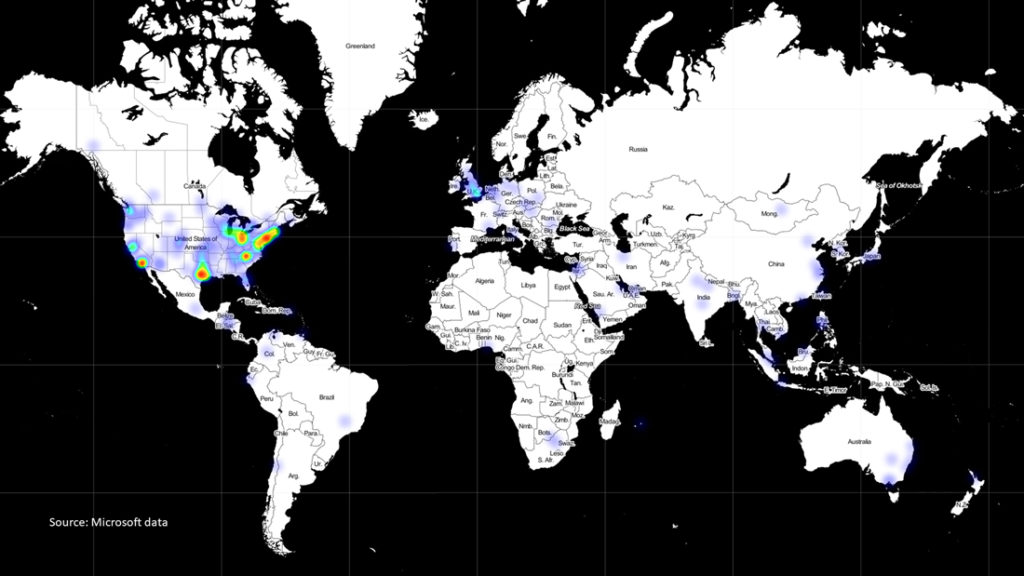

Dass der Angriff ein Ausmaß von globaler Bedeutung hat wird klar, wenn man eine auf Telemetriedaten der Defender Anti-Virus-Software von Microsoft basierende Karte betrachtet. Sie zeigt, welche der Kunden, die Defender benutzen, eine kompromittierte Orion-Version genutzt haben. In einem Bericht von Microsoft vom 17.12.2020 ist die Rede von 40 Kunden, die darüber in Kenntnis gesetzt wurden, dass sie Opfer der gezielten Angriffe wurden. Tendenz steigend. Hier stellt sich die Frage, ob man überhaupt davon ausgehen kann, dass die Angreifer in jedem System gefunden und entfernt werden können, oder ob die ein oder andere Stelle übersehen wird? Die zuvor aufgezeigte Komplexität des Angriffs und die lange Zeit, die die Angreifer in den Systemen verbringen konnten, gibt zu denken. Wer hinter einem so detailliert geplanten Angriff steckt und dabei viel Wert darauf gelegt hat, unentdeckt zu bleiben, könnte sicherlich noch immer leicht übersehen werden. So wäre es denkbar, dass die SolarWinds Attacke auch in Zukunft noch Schaden anrichtet. [41]

Besorgniserregend ist zudem, welche Sektoren von dem Angriff betroffen sind: Der IT-Sektor (mitunter Sicherheitsfirmen), Abteilungen der Regierung wie Finanzen, Nationale Sicherheit, Gesundheit und Telekommunikation, sowie Organisationen, die Verteidigung und nationale Sicherheit unterstützen. [41]

Beispiele hierfür sind das U.S. Handels-, Energie- und Finanzministerium, das Justizministerium und die Verwaltungsstelle der U.S.-Gerichte, auf deren Systemen TEARDROP gefunden wurde. Für Schlagzeilen sorgte auch, dass der interne Mailverkehr des U.S. Treasury and Commerce Departments als Folge des Angriffs von Hackern überwacht werden konnte. In einem der jüngsten Berichte ist von 27 US-Staatsanwaltschaften die Rede, bei denen Microsoft Office 365-E-Mail-Konten von Mitarbeitenden geknackt wurden. Dies beinhaltet gesendete, erhaltene und gespeicherte Mails mitsamt Anhängen. Besonders betroffen scheinen Büros in den Distrikten New Yorks, bei denen sich zu mindestens 80% der Konten der Mitarbeitenden Zugang verschafft wurde. [25] [22] [10]

Gegenmaßnahmen

Als Reaktion auf den Angriff haben sowohl SolarWinds als auch andere Firmen und Organisationen Ressourcen zur Verfügung gestellt, zum einen Gegenmaßnahmen, zum anderen Allgemeines wie Security Best Practices (siehe weiterführende Links).

FireEye beispielsweise stellt auf einer öffentlichen GitHub Seite ihnen bekannte Signaturen bereit und beschreibt, wie Kompromittierungen entdeckt werden können. Seitens Microsoft kam ebenfalls Unterstützung, indem sie die Domäne avsvmcloud[.]com übernommen und zu einem “Killswitch” umgebaut haben. [9] [23]

SolarWinds hat zudem mit einem neuen digitalen Zertifikat betroffene Software-Versionen neu signiert und ihr altes Zertifikat widerrufen. Betroffene Software-Builds wurden inzwischen entfernt. Ein Upgrade auf die neuesten Versionen der Orion-Plattform wird stark empfohlen, sollte dies nicht möglich sein, steht ein Skript zum temporären Schutz der Umgebung bereit. Weiterhin wird darauf hingewiesen, die Orion-Plattform hinter einer Firewall zu platzieren, Internetzugriff dafür zu verbieten und Ports und Verbindungen nur auf das Nötigste zu limitieren. Man sollte meinen letzteres müsste ohnehin als Sicherheitsstandard in den Firmen gelten. Ein extra entwickeltes “Orion Assistance Program” soll Kunden unterstützen, “provided at no charge”, wie so schön darauf hingewiesen wird. Es wäre auch zu ironisch, wenn der Kunde hier noch zur Kasse gebeten würde. [44]

Was kaum angesprochen wird ist die Frage, was mit den gestohlenen Daten passiert und welche Auswirkungen dies haben könnte. Folgen daraus womöglich weitere, noch ausgeklügeltere Angriffe? Ebenso wird kaum angesprochen, wie lange es dauern könnte, bis sich Betroffene von so einem Angriff erholen. Sowohl SolarWinds, das zusätzlich mit verlorenem Vertrauen zu kämpfen hat, als auch Kunden, die womöglich einiges an Zeit und Geld investieren müssen, um ihre Systeme zu überprüfen, haben erheblichen Schaden erlitten. Ein Artikel der Associated Press spricht von Monaten, die es brauchen wird, um die Angreifer aus den US-Regierungsnetzwerken zu entfernen. Es müsse davon ausgegangen werden, dass es in nicht klassifizierten Netzwerken von Spionen wimmelt. [2]

Leave a Reply

You must be logged in to post a comment.