Das Internet of Things (IoT) – ein faszinierendes Konzept, das unser Leben und unsere Arbeitsweise revolutioniert. Es verspricht eine Welt in der nahezu alles miteinander vernetzt ist, von unseren Haushaltsgeräten bis hin zu komplexen industriellen Anlagen. Eine Zukunft, in der Effizienz und Produktivität in der Wirtschaft steigen und unser Alltag bequemer und nachhaltiger wird. Klingt verlockend, oder?

Tatsächlich ist das IoT längst Teil unseres Alltags. Vor nicht allzu langer Zeit beschränkte es sich auf Computer, Smartphones und Tablets. Heute jedoch hat das IoT seinen Wirkungsbereich erweitert und umfasst auch Wearables, Elektrogeräte und industrielle Steuerungssysteme (ICS). Kein Wunder, dass 47 % der befragten Unternehmen in einer internationalen Gartner-Studie aus dem Juni 2020 ihre Investitionen in IoT erhöhen wollten – das Potenzial dieser Technologie ist geradezu grenzenlos.

Doch wie bei jeder neuen Technologie lauern auch Gefahren. Die Sicherheit des IoT ist von höchster Bedeutung. Unternehmen müssen in robuste Sicherheitssysteme investieren, um ihre IoT-Infrastruktur vor Bedrohungen zu schützen. Ebenso sollten Endnutzer:innen ihre vernetzten Geräte mit starken Passwörtern sichern und regelmäßig Updates durchführen, um potenzielle Schwachstellen zu minimieren.

In diesem Artikel werfen wir einen genaueren Blick auf die Gefahren des Internet of Things und wie das Cyber Security Experience Center in Frankfurt auf eindrucksvolle Weise dazu beiträgt, das Bewusstsein für Cyberangriffe auf physische Systeme zu schärfen und Lösungen zum Schutz dieser Systeme zu finden.

IoT vs IIoT und wie wird es angewendet?

Das Internet of Things beschreibt die Vernetzung von physischen Geräten und Objekten, die über Sensoren, Software und Internetkonnektivität miteinander kommunizieren. Diese smarten Geräte ermöglichen es:

- Daten zu sammeln

- Daten zu analysieren

- Aktionen auszuführen

um den Benutzer:innen ein nahtloses und automatisiertes Erlebnis zu bieten. Von intelligenten Thermostaten und vernetzten Haushaltsgeräten bis hin zu komplexen Industrieautomatisierungssystemen hat IoT in den letzten Jahren in nahezu jeder Branche an Bedeutung gewonnen. Das Industrial Internet of Things (IIoT) konzentriert sich dagegen auf die Fertigungsindustrie und die Landwirtschaft. Wie bei haushaltsbezogenen Geräten geht es auch hier darum, Geräte und Arbeitsprozesse zu vernetzen, sie zugänglicher und effizienter zu gestalten.

Demnach bezieht sich das IoT auf den Bereich Business-to-Consumer (B2C), während das IIoT im Business-to-Business (B2B) Sektor Anwendung findet. Unternehmen, die IIoT-Lösungen implementieren, können von zahlreichen Vorteilen profitieren. Sie sind in der Lage, Daten in Echtzeit zu überwachen, eine vorausschauende Wartung für die gesamte Lieferkette durchzuführen, Mitarbeiter:innen mit dem gleichen System zu verwalten und kostspielige Ausfallzeiten von Anlagen zu verhindern.

Die Gefahren von IoT und warum physikalische Systeme angreifbar sind

Das Internet of Things bringt zweifellos viele Vorteile für unseren Alltag mit sich, aber es ist auch wichtig, die potenziellen Risiken und Herausforderungen zu beachten. Die zunehmende Verbreitung und Vernetzung von IoT-Geräten hat eine alarmierende Zunahme von Cyberangriffen zur Folge. Tatsächlich werden IoT-Geräte für fast 33% aller Fälle von infizierten Mobilfunknetzen verantwortlich gemacht [1]. Aber warum sind gerade IoT-Geräte so anfällig für Angriffe, und wie können sie letztendlich physische Systeme bedrohen?

Die Anzahl der Cyberangriffe ist in den letzten Jahren massiv angestiegen, wie ein Bericht des Bundesamtes für Sicherheit in der Informationstechnik bestätigt. Hinzu kommt, dass Privatpersonen und sogar Unternehmen oftmals zu nachlässig sind, wenn es um ihre IT- und nun auch IoT-Security geht.

Ein zentrales Problem liegt darin, dass die Sicherheit bei der Entwicklung und Implementierung von IoT-Geräten häufig unzureichend berücksichtigt wird. Viele Hersteller:innen legen mehr Wert auf Funktionalität und Benutzerfreundlichkeit als auf Sicherheitsaspekte. Dies führt dazu, dass Geräte mit bekannten Schwachstellen auf den Markt kommen. Standardpasswörter und fehlende Verschlüsselung sind nur einige Beispiele dafür, wie leicht es für Angreifer ist, in IoT-Geräte einzudringen. Darüber hinaus erhalten viele IoT-Geräte keine regelmäßigen Sicherheitsupdates. Das Fehlen solcher Updates bedeutet, dass bekannte Schwachstellen über einen langen Zeitraum hinweg ausgenutzt werden können, sodass Angreifer:innen ihre Aktionen unbemerkt ausführen können.

Ein weiterer Aspekt, der Anlass zur Sorge gibt, ist die Verbindung zwischen IT (Informationstechnologie) und OT (Operational Technology) in industriellen Umgebungen. Hier verschwimmen die Grenzen zwischen traditionellen IT-Systemen und den physischen Systemen zur Steuerung und Automatisierung industrieller Prozesse. Die Integration von IoT-Geräten in diese Umgebungen ermöglicht eine optimierte Steuerung und Überwachung, schafft aber auch neue Angriffsvektoren für Cyberkriminelle. IoT-Geräte stellen eine besondere Bedrohung dar, weil sie physische Systeme steuern können. Beispielsweise könnte ein Angreifer:in in ein vernetztes Kraftwerk eindringen und die Stromversorgung manipulieren, dass sowohl finanzielle Verluste als auch möglicherweise lebensgefährliche Situationen zur Folge hätte. Ebenso könnte ein vernetztes medizinisches System bei der Fernsteuerung medizinischer Geräte beeinträchtigt werden, wodurch das Leben der Patienten gefährdet wird.

Die Bedrohung durch IoT-Angriffe betrifft nicht nur Unternehmen und Industrien, sondern auch das alltägliche Leben der Menschen. Von vernetzten Haushaltsgeräten und intelligenten Fahrzeugen bis hin zu tragbaren Gesundheitsgeräten – die zunehmende Verbreitung von IoT-Geräten bedeutet, dass unser privates Leben ebenfalls gefährdet sein könnte.

Der Stuxnet Wurm: Ein Wendepunkt in der IoT-Sicherheit

Ein schreckliches Beispiel dafür, wie Cyberangriffe das Potenzial haben, die reale Welt zu beeinflussen, ist der berüchtigte Stuxnet Wurm. Dieser spektakuläre Angriff auf das Industriesteuerungssystem eines Atomkraftwerks hat die Welt der Cybersicherheit nachhaltig verändert und verdeutlicht die beängstigende Verwundbarkeit physischer Systeme durch IoT-basierte Angriffe. Der Stuxnet Wurm, der erstmals im Jahr 2010 entdeckt wurde, war kein gewöhnlicher Schadcode. Er war äußerst raffiniert und zielgerichtet und wurde speziell entwickelt, um die nukleare Infrastruktur des Iran zu infiltrieren. Der Wurm nutzte eine Vielzahl von Zero-Day-Schwachstellen aus, die zu dieser Zeit noch unbekannt waren, und erlangte so Zugriff auf das SCADA-System (Supervisory Control and Data Acquisition) des Kernkraftwerks. Unternehmen nutzen SCADA-Systeme, um ihre Anlagen standortübergreifend zu steuern sowie Daten über deren Betrieb zu sammeln und aufzuzeichnen.

Das Bemerkenswerte am Stuxnet-Wurm ist seine Fähigkeit, nicht nur Daten zu manipulieren, sondern auch tatsächliche physische Prozesse zu beeinflussen. Er sabotierte die Zentrifugen des Kernkraftwerks, die zur Urananreicherung verwendet wurden und verursachte erhebliche Schäden. Der Wurm manipulierte die Drehzahl der Zentrifugen, was zu Fehlfunktionen führte und die Urananreicherung stark reduzierte. Sein Zweck bestand darin das iranische Atomprogramm zu destabilisieren und zu verlangsamen.

Der Stuxnet-Angriff markiert einen Wendepunkt in der IoT-Sicherheit und zeigt, dass physische Systeme nicht länger von virtuellen Bedrohungen isoliert sind. Cyberangriffe können über das Internet in reale Infrastrukturen eindringen und schwerwiegende Auswirkungen auf Sicherheit, Wirtschaft und Gesellschaft haben. Des Weiteren fungierte der Wurm auch als Katalysator für eine verstärkte Aufmerksamkeit für die IoT-Sicherheit und die Entwicklung wirksamerer Gegenmaßnahmen. Die Cybersicherheitsbranche steht vor der Herausforderung, sich an neue Bedrohungen anzupassen und innovative Technologien zu entwickeln, um solche Angriffe zu erkennen und zu verhindern.

Cyberangriffe zum Anfassen

Der Stuxnet-Wurm mag nicht der direkte Grund für die Errichtung des Cyber Security Experience Centers in Frankfurt sein, aber er markiert dennoch einen bedeutsamen Wendepunkt in der Wahrnehmung von IoT-Sicherheit und den potenziellen Auswirkungen von Cyberangriffen auf physische Systeme.

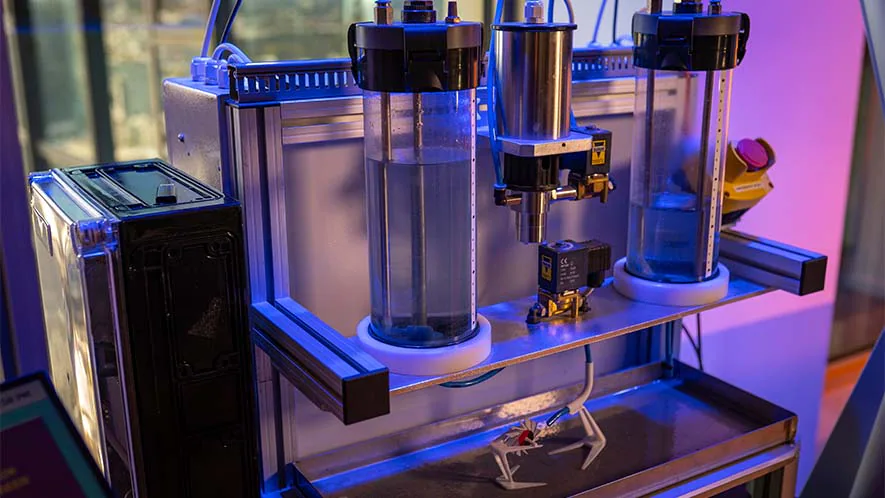

Um das Bewusstsein für IoT-Sicherheit zu schärfen und die Komplexität von Cyberangriffen auf physische Systeme konkret zu verstehen, hat PwC Deutschland in Frankfurt am Main ein Cybersecurity Experience Center eingerichtet. Das Zentrum bietet eine einzigartige Gelegenheit, Cyberangriffe hautnah zu erleben. Besucher:innen können ein Ökosystem aus verkleinerten, vollständig vernetzten Modellen erkunden, die Technologie in kritischen Infrastrukturbereichen wie Kraftwerken, Roboterfertigung und digital vernetzten Krankenhäusern abbilden. Das Cyber Security Experience Center demonstriert anhand der jeweiligen Technologie realistische Angriffsszenarien. So können Besucher die Auswirkungen von Angriffen auf physische Systeme hautnah erleben und verstehen, wie es zu Cyber-Angriffen kommt und welche Folgen sie haben können. Der gezeigte Angriff ist real und demonstriert, wie der Angreifer vorgeht und wie die Dinge zusammenhängen. Von ungeplanten Produktionsstillständen bis hin zu gefährdeten Patienten in Krankenhäusern werden die potenziellen Auswirkungen eines IoT-Angriffs deutlich sichtbar.

Schützen und Prävention: Die Bedeutung von IoT-Sicherheit

Szenarien im Cyber Security Experience Center demonstrieren nicht nur verschiedene Angriffe, sondern ermöglichen auch das Ausprobieren konkreter Gegenmaßnahmen. Expert:innen auf diesem Gebiet können sehr spezifische Auswirkungen auf die Technologie in verschiedenen Bereichen beschreiben. Zu Demonstrationszwecken wurde beispielsweise ein Modellgebäude mit Gasdruckregel- und Messsystemen [2], Wasseraufbereitungsanlage [3], Patientenmonitoren [4] und einem digitalen Gebäudemanagementsystem [2] installiert.

Im Cyber Security Experience Center stehen neben physischen Exponaten auch individuell konfigurierbare Simulationsumgebungen zur Verfügung. Die Expert:innen können dabei mithilfe eines digitalen Zwillings zusätzliche Industrieszenarien darstellen. Durch diese virtuelle Repräsentation industrieller Infrastrukturen werden mögliche Schwachstellen und Abläufe besonders greifbar gemacht. Der “digitale Zwilling” fungiert als präzise digitale Kopie der realen Anlagen und Systeme, indem er Daten und Eigenschaften aus Sensoren und anderen Quellen integriert.

Was Unternehmen und Privatpersonen tun können

Obwohl eine universelle Lösung, die alle Bedenken zerstreuen und jeden Angriff abwehren kann, leider nicht zur Verfügung steht, gibt es neben dem Cyber Security Experience Center eine Vielzahl weiterer Maßnahmen, die ergriffen werden können, um IoT-Geräte effektiv vor Cyberangriffen zu schützen:

- Regelmäßige Sicherheitsupdates: Hersteller:innen sollten kontinuierlich Sicherheitsupdates bereitstellen, um Schwachstellen zu beheben und Geräte vor neuen Bedrohungen zu schützen. Nutzer:innen sollten darauf achten, ihre Geräte stets aktuell zu halten.

- Starke Authentifizierung und Verschlüsselung: IoT-Geräte sollten mit robusten Authentifizierungsmechanismen und Verschlüsselungstechnologien ausgestattet sein, um unbefugten Zugriff zu verhindern und die Kommunikation abzusichern.

- Netzwerksegmentierung: Durch die Segmentierung von Netzwerken können IoT-Geräte isoliert werden, um das Risiko von Bewegungen von Angreifer:innen im Netzwerk zu minimieren. Kompromittierte Geräte erhalten so keinen automatischen Zugriff auf andere Teile des Netzwerks.

- Sicherheitsbewusstsein und Schulung: Unternehmen und Benutzer:innen sollten sich der Risiken von IoT-Geräten bewusst sein und geschult werden, um sich vor Phishing-Angriffen und betrügerischen Aktivitäten zu schützen.

- Sicherheitsbewertung von Drittanbietern: Vor der Integration von IoT-Geräten ins Netzwerk sollten Unternehmen sicherstellen, dass diese einer gründlichen Sicherheitsbewertung unterzogen wurden. Die Zusammenarbeit mit vertrauenswürdigen Anbietern minimiert das Risiko von Sicherheitsverletzungen.

- Überwachung und Anomalieerkennung: Implementierung von Überwachungsmechanismen und Anomalieerkennungssystemen, um verdächtige Aktivitäten frühzeitig zu identifizieren und zu reagieren.

- Sicherheitsrichtlinien und Compliance: Unternehmen sollten klare Sicherheitsrichtlinien für die Verwendung von IoT-Geräten erstellen und sicherstellen, dass sie branchenspezifischen Sicherheitsstandards und Compliance-Vorschriften entsprechen.

- Absicherung von alten Geräten: Bei längerem Einsatz von IoT-Geräten Sicherheitsmechanismen implementieren, um auch ältere Geräte vor Angriffen zu schützen.

Fazit

Das Frankfurter Cyber Security Experience Center und der berüchtigte Stuxnet-Wurm zeigen, dass Sicherheit im Internet der Dinge (IoT) weit mehr als nur ein abstraktes Konzept ist. Vielmehr stellen Cyberangriffe auf IoT-Geräte eine reale und ernsthafte Bedrohung dar, die sich auf unsere physische Welt auswirken kann.

Die zunehmende Vernetzung und Verbreitung von IoT-Geräten bringen viele Vorteile, aber auch erhebliche Gefahren mit sich. Die unzureichende Sicherheit bei der Entwicklung und Implementierung von IoT-Geräten eröffnet Angreifer:innen leichtsinnig Türen für potenzielle Angriffe. Die Konvergenz von IT und OT in industriellen Umgebungen vergrößert die Angriffsfläche weiter und macht physische Systeme anfälliger denn je.

Der Stuxnet Wurm bleibt ein warnendes Beispiel dafür, wie Cyberangriffe physische Systeme beeinflussen können. Seine Fähigkeit, reale physikalische Prozesse zu manipulieren, markieren einen Wendepunkt in der IoT-Sicherheit. Er verdeutlichte uns die dringende Notwendigkeit, unsere physische Welt vor den unsichtbaren Gefahren des digitalen Zeitalters zu schützen.

Das Frankfurter Cyber Security Experience Center bietet eine einzigartige Gelegenheit, Cyberangriffe hautnah zu erleben und deren Auswirkungen auf physische Systeme zu verstehen. Es zeigt auch die Bedeutung einer umfassenden Cybersicherheitsstrategie für das IoT und liefert wichtige Lehren aus vergangenen Vorfällen.

Doch das Experience Center allein reicht nicht aus. Es ist zwingend erforderlich, dass Unternehmen, Hersteller:innen und Endbenutzer:innen zusätzliche Maßnahmen ergreifen, um ihre IoT-Geräte effektiv zu schützen. Regelmäßige Sicherheitsupdates, starke Authentifizierung, Netzwerksegmentierung und Schulungen sind nur einige der wichtigen Schritte, um das Risiko von Angriffen zu reduzieren.

Quellen und weiterführende Informationen

| Industrielles Steuerungssystem (ICS): https://www.security-insider.de/was-ist-ein-industrielles-steuerungssystem-ics-a-1064736/ |

| Gartner Studie: https://www.gartner.com/en/newsroom/press-releases/2020-10-29-gartner-survey-reveals-47-percent-of-organizations-will-increase-investments-in-iot-despite-the-impact-of-covid-19- |

| IoT als Einfallstor für Cyberangriffe: https://www.itsa365.de/de-de/news-knowledge/2022/branchennews/iot-internet-der-dinge-als-einfallstor-fuer-cyberangriffe |

| IoT Attacken: https://www.pingidentity.com/de/resources/cybersecurity-fundamentals/threats/internet-of-things-attack.html |

| Bericht des Bundesamtes: https://www.presseportal.de/blaulicht/pm/7/4720954 |

| Threat Intelligence Report: https://onestore.nokia.com/asset/210088 |

| S. Karnouskos, “Stuxnet worm impact on industrial cyber-physical system security,” IECON 2011 – 37th Annual Conference of the IEEE Industrial Electronics Society, Melbourne, VIC, Australia, 2011, pp. 4490-4494, doi: 10.1109/IECON.2011.6120048. |

| B. Bakić, M. Milić, I. Antović, D. Savić and T. Stojanović, “10 years since Stuxnet: What have we learned from this mysterious computer software worm?,” 2021 25th International Conference on Information Technology (IT), Zabljak, Montenegro, 2021, pp. 1-4, doi: 10.1109/IT51528.2021.9390103. |

| Cyberangriffe zum anfassen: https://www.zdnet.de/88407883/cyberangriffe-zum-anfassen/ |

| Cyber Security Experience Center: https://www.pwc.de/de/im-fokus/cyber-security/cyber-security-experience-center-frankfurt.html |

Abbildungsverzeichnis

| [1] | Threat Intelligence Report: https://onestore.nokia.com/asset/210088 |

| [2-4] | Cyber Security Experience Center: https://www.pwc.de/de/im-fokus/cyber-security/cyber-security-experience-center-frankfurt.html |

Leave a Reply

You must be logged in to post a comment.