Vier Millionen und dreihunderttausend Euro – dies ist der durchschnittliche Preis, den deutsche Unternehmen für ein einzelnes Datenleck zahlen müssen. Und dies ist nur der monetäre Schaden. Der Vertrauensverlust der Kunden und der potenzielle Verlust von Geschäftsgeheimnissen können einen bleibenden Schaden verursachen, der weit über die unmittelbaren Kosten hinausgeht. Dies sind die Fakten, die der IBM Cost of a Data Breach Report 2023 [1] liefert. Es ist klar: Die Notwendigkeit von Cyber-Sicherheit ist offensichtlich. Aber die Umsetzung wirft oft Fragen auf. Wie viel ist genug? Rentiert sich weiterer Aufwand?

Nehmen wir als Beispiel den Equifax-Vorfall: Nachdem das Unternehmen einen massiven Datendiebstahl bekannt gab, fiel der Aktienkurs um 13% [2]. Und das ist noch nicht das Ende der Geschichte. Es gibt auch das Beispiel von T-Mobile, das nach einem Datenleck von 76 Millionen Benutzern eine Sammelklage in Höhe von 350 Millionen Dollar begleichen musste. Nach dem Vorfall investierte das Unternehmen 150 Millionen Dollar in Sicherheit. [3]

Diese Beispiele illustrieren das Ausmaß, in dem Sicherheit eine Rolle spielen kann. Aber was ist mit kleineren Unternehmen, die keine Millionen in Sicherheit investieren können? Wie kann man sein Software-System sicher machen und was sind die unabdingbaren Sicherheitsmaßnahmen, die man ergreifen sollte, um begrenzte Ressourcen effizient einzusetzen?

Die vier Hauptebenen der Cyber-Sicherheit

Um diese Fragen zu beantworten, müssen wir zuerst die Grundkonzepte der Cyber-Sicherheit verstehen. Sie sind das Fundament für die Entwicklung und Implementierung einer effektiven Sicherheitsstrategie. Die vier Hauptebenen der Cyber-Sicherheit sind präventive, erkennende, reaktive und adaptive Sicherheit.

- Präventive Sicherheit: Dies ist die erste und grundlegendste Stufe der Softwaresicherheit. Sie umfasst Maßnahmen, die dazu dienen, Sicherheitsprobleme von vornherein zu vermeiden. Dazu gehören sichere Programmierpraktiken, die Nutzung sicherer Frameworks und Bibliotheken, regelmäßige Sicherheitsschulungen für Entwickler und das Setzen von Sicherheitsanforderungen im Rahmen des Softwareentwicklungsprozesses.

- Erkennende Sicherheit: Auf dieser Stufe geht es darum, Angriffe und Sicherheitslücken zu entdecken. Dies umfasst die Durchführung von Sicherheitstests, wie Penetrationstests oder dynamische und statische Code-Analysen. Auch die Überwachung und Analyse von Log-Daten und die Installation von Intrusion-Detection-Systemen (IDS) gehören zu dieser Stufe.

- Reaktive Sicherheit: Wenn ein Security-Breach aufgetreten ist, geht es darum, schnell und effektiv zu reagieren. Dies beinhaltet die Isolation und Behebung von Sicherheitslücken, die Wiederherstellung von Systemen und Daten sowie die Durchführung von Post-Mortem-Analysen, um aus dem Vorfall zu lernen und zukünftige Angriffe zu verhindern.

- Adaptive Sicherheit: Diese Stufe geht über die reaktive Sicherheit hinaus und umfasst Maßnahmen zur kontinuierlichen Verbesserung und Anpassung der Sicherheitsmaßnahmen basierend auf den gesammelten Erkenntnissen und sich ändernden Bedingungen. Dazu kann das Einbeziehen von Threat Intelligence, der Einsatz von Machine-Learning-Algorithmen zur Erkennung von Anomalien oder das regelmäßige Aktualisieren und Patchen von Systemen gehören.

Starke präventive Maßnahmen haben das Potential, Cyberattacken komplett abzuwehren. Somit kommt es erst gar nicht so weit, dass Maßnahmen zur Eindämmung getroffen werden müssen. Sobald aber eine ernsthafte Bedrohung da ist, ist den meisten Entscheidungsträgern klar, dass nun Ressourcen in die Sicherheit fließen müssen. Das am weitesten verbreitete Problem ist aber abzuschätzen, wie viel in die Prävention investiert werden sollte.

Defense in Depth – Ein mehrschichtiger Ansatz zur Cyber-Sicherheit

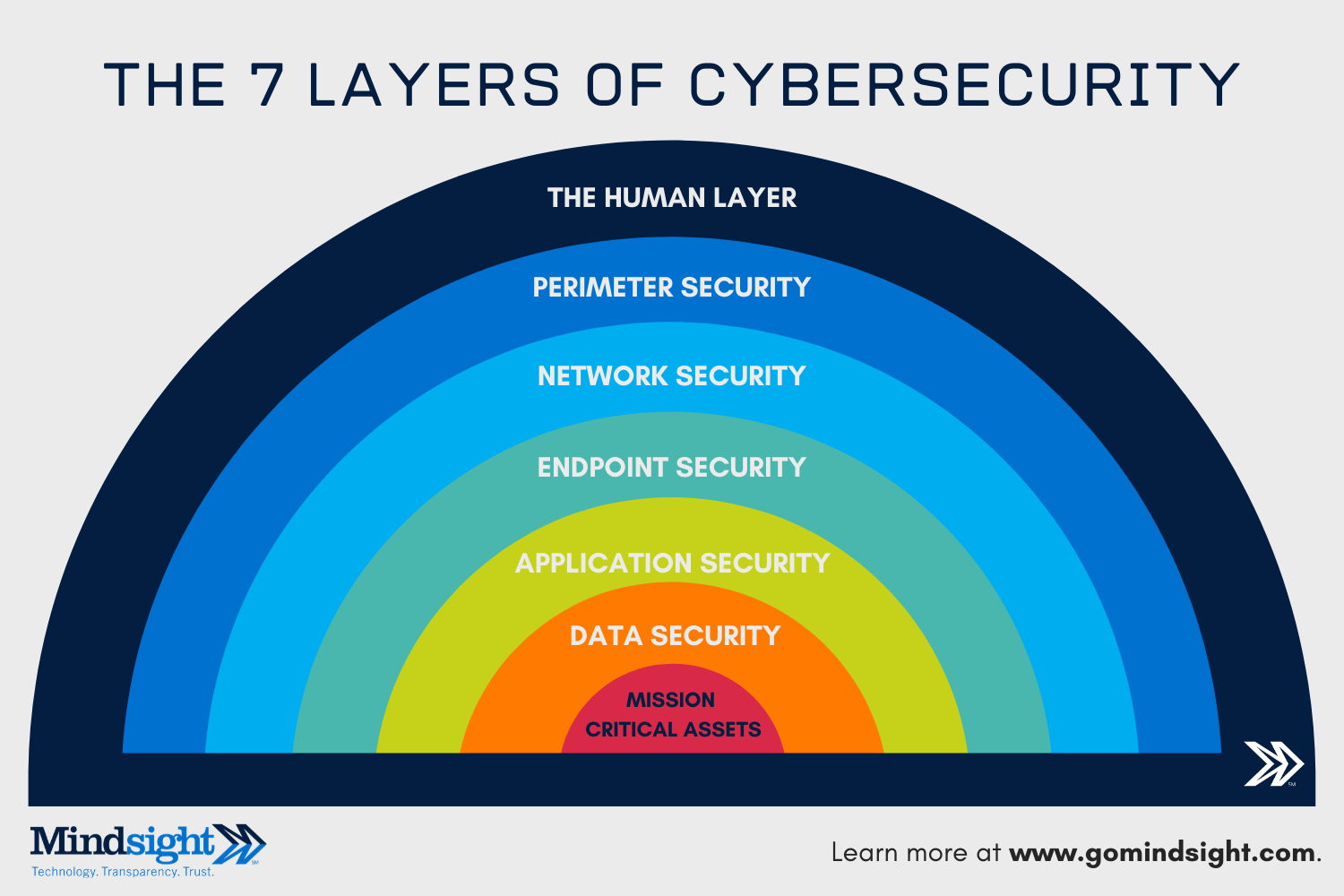

Die Sicherheit von digitalen Systemen kann in sieben Schichten unterteilt werden, auf denen Angriffe stattfinden und Maßnahmen implementiert werden können [4]. Diese sind:

- Mission Critical Assets: Diese Ebene konzentriert sich auf den Schutz der wichtigsten Assets einer Organisation, wie z.B. kritische Infrastrukturen oder sensible Daten. Sie erfordert die Identifikation dieser Assets und die Implementierung spezieller Schutzmaßnahmen.

- Data Security: Daten sind oft das primäre Ziel von Cyberangriffen. Diese Ebene beinhaltet Maßnahmen zum Schutz und zur sicheren Handhabung von Daten, wie Verschlüsselung, Zugriffskontrollen und Sicherheitskopien.

- Application Security: Diese Schicht konzentriert sich auf die Sicherheit von Software und Anwendungen, einschließlich der Sicherheit des Quellcodes, der Nutzung sicherer Programmierpraktiken und der Prüfung von Software auf Sicherheitslücken.

- Endpoint Security: Endpunkte sind Geräte wie Computer, Smartphones und Tablets, die auf ein Netzwerk zugreifen. Die Sicherheit dieser Geräte ist entscheidend, da sie oft Eintrittspunkte für Angriffe sind.

- Network Security: Diese Ebene beinhaltet den Schutz der Netzwerkstrukturen, um unbefugten Zugriff zu verhindern. Sie umfasst Maßnahmen wie Firewalls, Intrusion Detection Systems und Netzwerksegmentierung.

- Perimeter Security: Die Perimetersicherheit konzentriert sich auf den Schutz der Netzwerkperimeter, d.h. den Punkt, an dem das interne Netzwerk eines Unternehmens auf externe Netzwerke trifft. Dies beinhaltet Maßnahmen wie die Installation von Firewalls und demilitarisierten Zonen (DMZs).

- Human Layer: Der menschliche Faktor ist oft das schwächste Glied in der Sicherheitskette. Diese Ebene konzentriert sich auf Bildung und Sensibilisierung der Nutzer, um sicherheitsbewusstes Verhalten zu fördern und menschliche Fehler zu minimieren, die zu Sicherheitsverletzungen führen können.

Eine hilfreiche Strategie ist “Defense in Depth”, was auch als Castle Approach bezeichnet wird, was sich von dem Aufbau einer Festung mit mehreren Mauern und Zonen herleitet. Die Idee ist, dass durch die Kombination von Sicherheitsmaßnahmen auf verschiedenen Ebenen die wahre Stärke des Sicherheitssystems entsteht. Hat ein Angreifer eine Schicht durchbrochen, warten dahinter noch weitere Blockaden auf ihn. Ein wichtiges Konzept ist dabei, dass jede Maßnahme so implementiert werden muss, als sei sie die letzte Hürde für den Angreifer. [5]

Defense in Depth nutzt die oben beschriebenen Schichten, ist aber nicht darauf limitiert. Auch administrative Entscheidungen, wie Unternehmensvorschriften können Teil einer Defense in Depth Strategie sein.

Kein System ist sicher – dieser Grundsatz prägt die Welt der digitalen Sicherheit. Das bedeutet für uns eine Maßnahme wird es nie schaffen, absolute Sicherheit zu bieten, sondern sich ihr nur annähern. Daher werden zusätzliche Investitionen in eine Maßnahme mit steigendem Fortschritt immer weniger zur gesamten Sicherheit beitragen.

Defense in Depths kann dabei helfen, die eingesetzten Ressourcen effektiver zu verteilen, indem zuerst in Maßnahmen auf Schichten investiert wird, wo geringe Investitionen noch viel beitragen können.

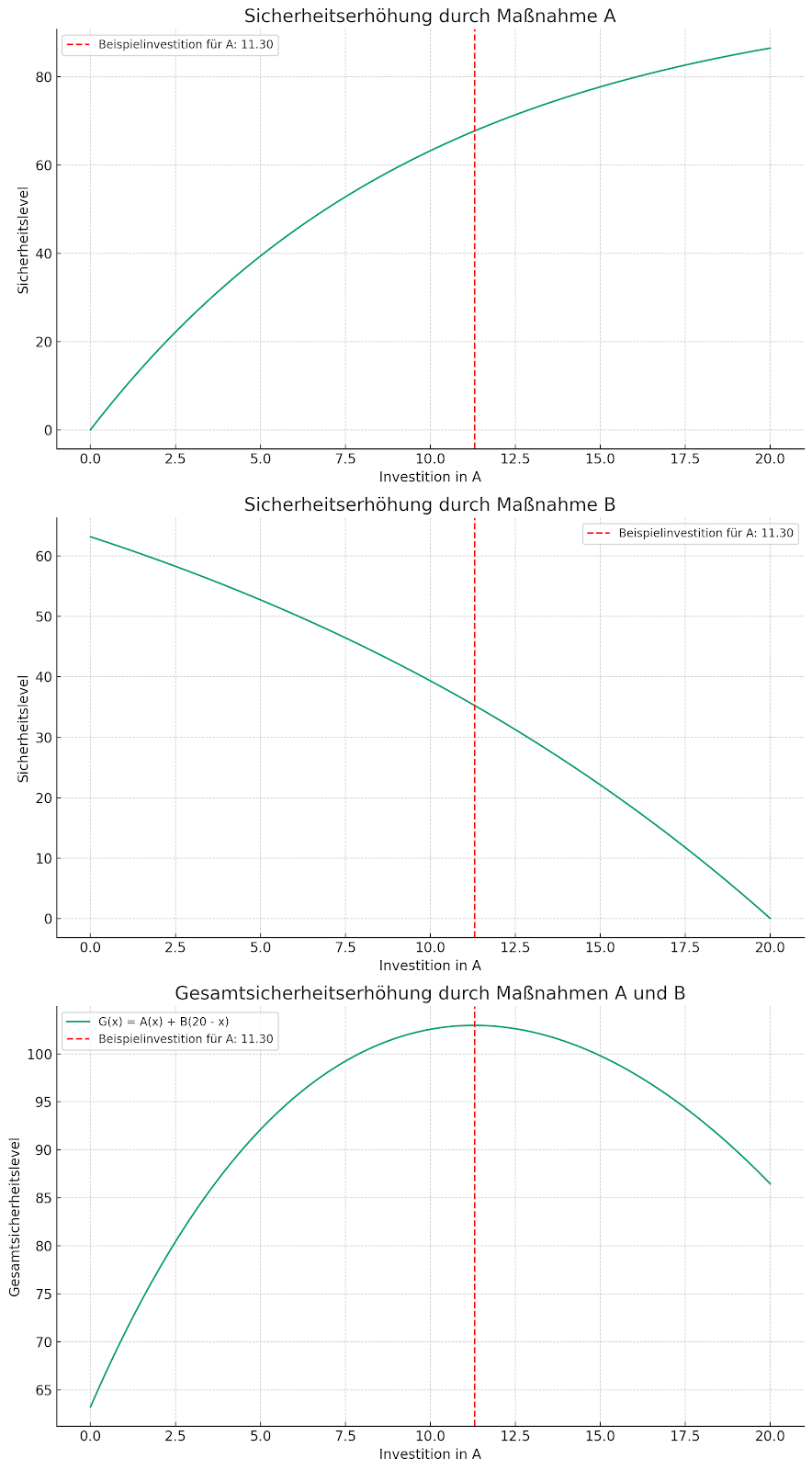

Hier ein kleines Beispiel. Es gibt die Maßnahmen A und B, die je nach Höhe der Investition einen bestimmten Wert zur Gesamtsicherheit beitragen. Es gibt ein Budget von 20 Einheiten, das in die Sicherheit investiert werden soll. Werden die 20 Einheiten in Maßnahme A investiert, bleiben keine Ressourcen für Maßnahme B. Die folgenden Diagramme zeigen, wie sich die Sicherheit durch die einzelnen Maßnahmen erhöht, sowie die Summe aus beiden, abhängig von dem Betrag x, der in A investiert wird. Die Investition in B beträgt 20 – x.

Man sieht, dass bei gleichbleibendem Budget die Gesamtsicherheit höher ist, wenn auch nur ein geringer Teil in weitere Maßnahmen investiert wird.

Dieses Beispiel ist zwar fern von der Realität, veranschaulicht aber die Wirksamkeit von mehrschichtiger Sicherheit, auch bei geringer Investition in eine einzelne Maßnahme. So können ein paar Krähenfüße auf dem Weg für einen Angreifer hinderlicher sein, als eine weitere Reihe Ziegelsteine auf einer 10 Meter hohen Mauer.

Richtige Investitionen in Cyber-Sicherheit: Von der Wertverteidigung zur Wertgenerierung

Cyber-Initiativen zur Wertschöpfung nutzen [6]: Cyber-Investitionen sollten nicht nur zur Wertverteidigung, sondern auch zur Wertgenerierung eingesetzt werden. Organisationen sollten einen ausgeglichenen Ansatz verfolgen, bei dem etwa 30-40% der Cyber-Investitionen in den Schutz, 30% in die Erkennung und 30% in die Reaktion und Wiederherstellung fließen. Damit ist gemeint, dass in ein starkes Fundament investiert werden sollte, was nicht nur die Sicherheit erhöht, sondern auch zukunftsorientiert dem Unternehmen Wert generieren kann.

Technologielösungen sollten nicht die Investitionsstrategien bestimmen [6]: Unternehmen sollten eine ganzheitliche Strategie haben, bevor sie einzelne Produkte oder Lösungen kaufen. Technologie sollte die größten Risiken abdecken und gleichzeitig die Fähigkeit und Agilität zur Bekämpfung zukünftiger, möglicherweise unbekannter Bedrohungen aufbauen.

Bevor jedoch in Maßnahmen investiert wird, sollte der erste Schritt sein, sowohl das eigene System, als auch die bereitgestellten Schutzmaßnahmen von Anbietern zu kennen. Für das eigene System kann man erkennende und adaptive Sicherheitsstrategien nutzen, um Schwachstellen zu identifizieren. Es wird auch empfohlen, sich umfassend mit dem Angebot an Sicherheitssoftware zu beschäftigen, um eine Lösung zu finden, die am besten zur gesamten Strategie passt und gut in die bestehende Architektur integriert werden kann, bevor man Ressourcen in die Implementierung eigener Sicherheitssoftware steckt. Renommierte Sicherheitslösungen auf dem Markt sind in der Regel umfangreicher getestet, als es bei einer eigenen Implementation in einem sinnvollen Rahmen möglich wäre. In modernen Anwendungen wird ein Großteil der Infrastruktur bereits auf Cloud-Anbieter ausgelagert, man sollte sich damit befassen, welche Dienste für die Sicherheit dort angeboten werden.

Zu Sicherheitsmaßnahmen der Infrastruktur zählen Reverse-Proxys, die das Netzwerk hinter einem Zugangspunkt verstecken. Server in dem internen Netzwerk können eingehende Anfragen, die nicht von dem Proxy-Server stammen, getrost ablehnen. Load Balancers können Traffic-Spikes auf mehrere Server verteilen und zur Not auch ablehnen, das schützt die Application-Server vor DoS Attacken. Ebenso sollten Firewalls wo möglich und sinnvoll eingesetzt werden. [7]

Die Anwendungsebene ist sehr individuell von der Anwendung abhängig, deswegen lassen sich hier keine universellen Aussagen treffen. Eine sinnvolle Investition kann die Schulung von Entwicklern in Software Sicherheit sein, sodass Anwendungen mit Sicherheit im Hinterkopf entwickelt werden und Sicherheit nicht als getrennte Instanz betrachtet wird. Ein paar Beispiele für Angriffe sind SQL Injection, Command Execution und Cross Site Scripting.

Fazit

Zusammenfassend lässt sich sagen, dass Cyber-Sicherheit in der heutigen digitalen Landschaft unerlässlich ist und eine ganzheitliche Betrachtung erfordert. Unternehmen und Organisationen sollten ihre Sicherheitsstrategien nicht nur auf den Kauf von Technologielösungen beschränken, sondern in einen ausgeglichenen Ansatz investieren, der präventive, erkennende, reaktive und adaptive Sicherheitsmaßnahmen umfasst. Die Implementierung einer ‘Defense in Depth’-Strategie kann dabei eine effektive Methode sein, um den Sicherheitsschutz auf verschiedenen Ebenen zu gewährleisten und potenzielle Cyber-Bedrohungen abzuwehren. Zudem sollten Unternehmen und Organisationen Cyber-Investitionen nicht nur als Mittel zur Wertverteidigung sehen, sondern diese auch zur Wertgenerierung nutzen, um sich an die ständig ändernden Bedrohungen und Möglichkeiten im Cyberspace anzupassen. Schließlich ist es von entscheidender Bedeutung, dass Cyber-Sicherheit als integraler Bestandteil der Unternehmenskultur betrachtet wird, wobei der Mensch im Mittelpunkt steht, denn die Bildung und Sensibilisierung der Mitarbeiter kann eine entscheidende Rolle dabei spielen, menschliche Fehler zu minimieren, die zu Sicherheitsverletzungen führen können.

Leave a Reply

You must be logged in to post a comment.