Category: Secure Systems

Security Requirement Category: Data at Rest

By Alexander Allerdings, Niklas Werth and Philip Betzler. Security Requirements are requirements that have to be met in a Software Development process to make the software secure. To avoid time and resource costly delays they should be considered from the beginning. In this blog entry we take a closer look at the category Data at…

Palantir: An uncanny company?

In the future data privacy could be one of the biggest issues of our time with growing supervision capabilities from big enterprises and governments. China is a telling example of what could happen if data privacy and anonymity on the internet is completely eroded. On the other hand, there is also a big potential benefit…

Home Sweet Home Office

Working from home has many advantages but also numerous risks During the global pandemic in 2020 the German government has decided to restrict social contacts as much as possible. Companies increasingly allowed their employees to work from home. According to the statista website, only 4% of all those surveyed have been working from home before…

The Way of System Thinking – Was Systemdenken ausmacht

Ein Artikel von Jessica Hofmann und Julia Grimm In unserem Leben, egal ob im Privaten oder Beruf, müssen wir Entscheidungen treffen. Diese Entscheidungen haben so gut wie immer eine Konsequenz. Bei alltäglichen Entscheidungen ist uns das oft nicht bewusst. Erst bei großen und schweren Entscheidungen sind wir Menschen uns darüber im Klaren, dass das was…

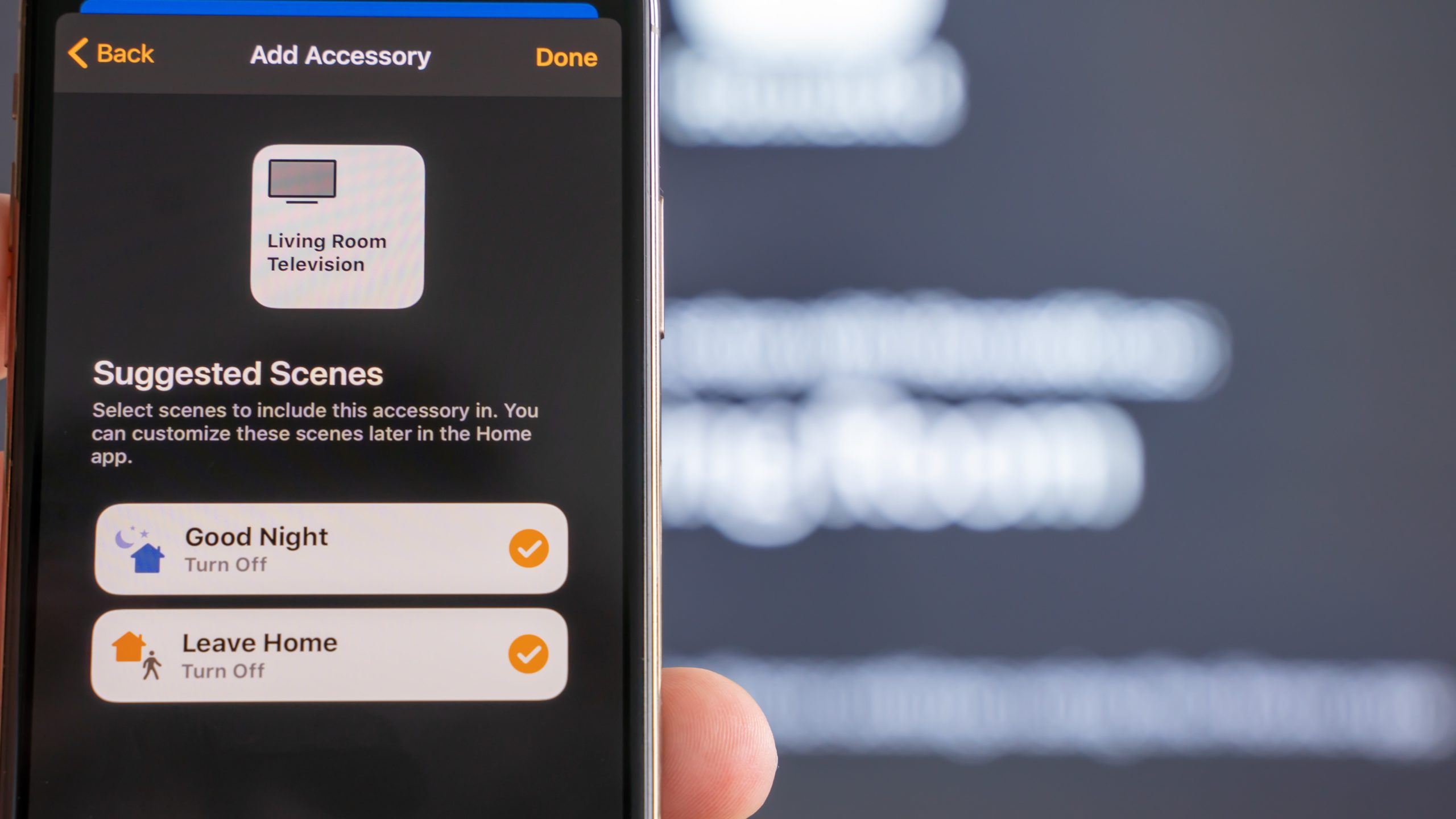

Why It’s So Easy to Hack Your Smart Home

Every day, new smart home accessories go online for the first time to join the Internet of Things. Many of them enjoy the unwarranted trust of their owners.

HAFNIUM EXCHANGE SERVER ATTACKS – What happened and how to protect yourself

an article by Carina Szkudlarek, Niklas Schildhauer and Jannik Smidt This post is going to review the zero day exploit of the Microsoft Exchange Servers starting in January 2021.It will look into the methods of SSRF and the exploitation of mistakes in the deserialization of input values to procure privileged code execution. INTRODUCTION In early…

Die elektronische Patientenakte – Wie sicher ist die zentrale Digitalisierung im Gesundheitswesen?

Oftmals ist es für Ärzte schwer Behandlungen optimal durchzuführen, weil Befunde fehlen oder der Arzt keine Informationen darüber hat wie frühere Behandlungen abgelaufen sind. Um dies in Zukunft vermeiden zu können, wurde am 01. Januar 2021 die elektronische Patientenakte (kurz: ePA) in einem 3 Phasen Modell eingeführt. In der ersten Phase konnten alle gesetzlich Versicherten…

Digital Ghostbusters – Der Malware auf der Spur

Die Suche nach Malware der Cyberkriminellen im Darknet: Welche Absichten stecken hinter den globalen Ransomware-Angriffen und besteht ein Zusammenhang zwischen Hacker und Regierungen?

Der Staat und die IT-Sicherheit: Was Staatstrojaner, Luca und die CDU-Wahlkampf-App verbindet

In der IT-Sicherheit war viel los in letzter Zeit. Das haben wir auch in der Vorlesung „Sichere Systeme“ bei Herrn Kriha gemerkt, in der wir jede Woche aktuelle IT-Sicherheits-News gesammelt haben – im Laufe des Semesters kamen wir auf über 20 Seiten mit Links zu Heise, Golem und Co. Im Rahmen dieser Lehrveranstaltung schreibe ich…