Tag: secure systems

The Nintendo ‘Gigaleak’ Incident

It is not a secret that many big corporations and companies conceal sensitive data and projects from the public. In concern to video game companies, many of these internal game-related projects would never see the light of day even though there had already been a lot of money and time put into them. When these…

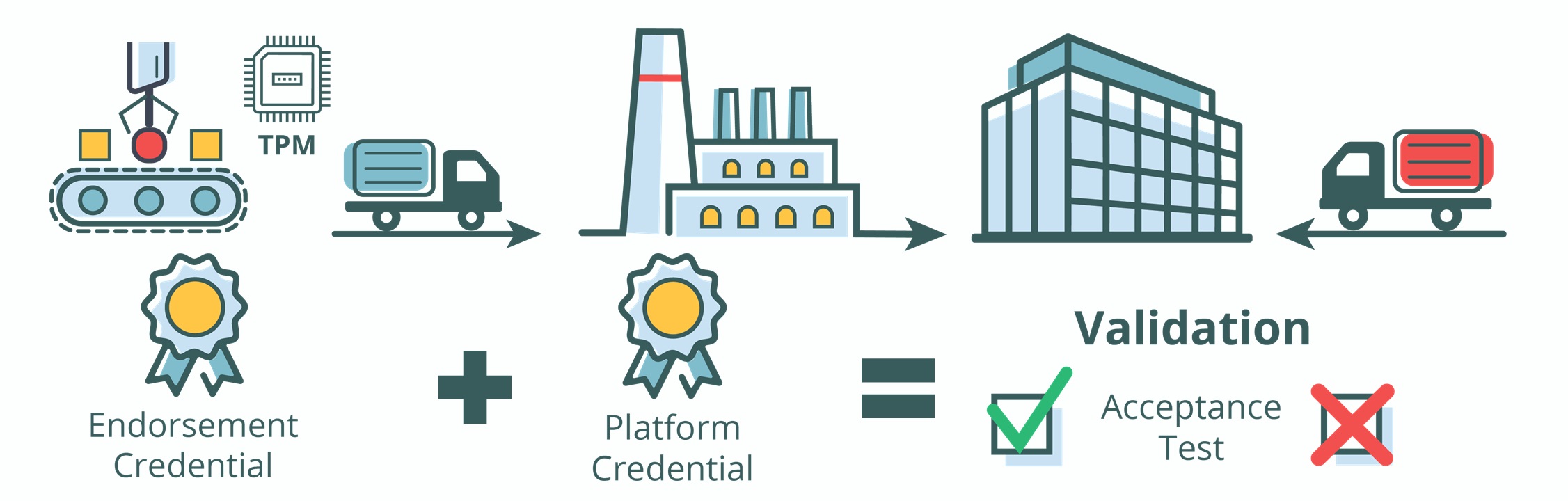

Supply Chain Cybersecurity – Wie schützt die Industrie ihre digitalen Lieferketten?

Lieferketten sind über Jahrzehnte hinweg das traditionelle Modell für Angebot und Nachfrage. Sie reichen von der Herstellung von Rohstoffen über die Verarbeitung und Produktion bis hin zu Verkauf und Nutzung der Endprodukte. Dieses Lieferkettensystem kann Dienstleistungen für Menschen, Unternehmen und Institutionen in einem relativ sicheren Rahmen erbringen. Durch die Einbindung von technischen Methoden und Software-Komponenten…

Cyberangriffe zum Anfassen – Schutz physischer Systeme im IoT

Das Internet of Things (IoT) – ein faszinierendes Konzept, das unser Leben und unsere Arbeitsweise revolutioniert. Es verspricht eine Welt in der nahezu alles miteinander vernetzt ist, von unseren Haushaltsgeräten bis hin zu komplexen industriellen Anlagen. Eine Zukunft, in der Effizienz und Produktivität in der Wirtschaft steigen und unser Alltag bequemer und nachhaltiger wird. Klingt…

Machine Learning: Fluch oder Segen für die IT Security?

Im heutigen digitalen Zeitalter ist die Sicherheit von IT-Systemen ein allgegenwärtiges Thema von enormer Wichtigkeit. Rund um die Uhr müssen riesige Mengen an sensible Daten sicher gespeichert und übertragen werden können und die Funktionalität von unzähligen Systemen muss zuverlässig aufrecht gehalten werden. Industrie 4.0, unzählige Onlinediensten und das Internet of Things (IoT) haben zu einem…

Sicherheitscheck – Wie sicher sind Deep Learning Systeme?

In einer immer stärker digitalisierten Welt haben Neuronale Netze und Deep Learning eine immer wichtigere Rolle eingenommen und viele Bereiche unseres Alltags in vielerlei Hinsicht bereichert. Von Sprachmodellen über autonome Fahrzeuge bis hin zur Bilderkennung/-generierung, haben Deep Learning Systeme eine erstaunliche Fähigkeit zur Lösung komplexer Aufgaben gezeigt. Die Anwendungsmöglichkeiten zeigen scheinbar keine Grenzen. Doch während…

Sicherheit und Langlebigkeit der Global-Tech-Player

Bei der Frage danach, wie sicher unsere Anwendungen sind, sind Threat Analysis und Threat Modelling bewährte Methoden. Dabei wird klar, dass alle Angriffe aus einem Ziel, den Mitteln und dem Motiv bestehen. Ziele können von der internen IT und Security versteckt und vermindert werden. Die Mittel zum Angriff sind heutzutage quasi unbegrenzt und wenn überhaupt…

Digitaler Nachlass – Was bleibt zurück, wenn wir gehen?

Die Digitalisierung hat unser Leben in den letzten Jahren stark geprägt. Allein in Deutschland sind bereits 87% aller Menschen ab zehn Jahren online [1]. Wir teilen unser Leben auf sozialen Netzwerken, nutzen Online-Banking und speichern unsere wertvollen Erinnerungen in der Cloud. Doch was geschieht mit all unseren digitalen Gütern, sobald wir nicht mehr da sind?…

Security Knockout: How Capcom’s Street Fighter 5 punched a hole in Intel’s security system

Games are usually built in order to optimize performance, not security. Nevertheless, they can be responsible for security vulnerabilities as well. This article shows how anti-cheat software, cheaters themselves and finally also game developers can cause harm to users systems.

Wie sicher ist das biometrische Verfahren der Gesichtserkennung und wie sicher bleibt es in Zukunft?

Überblick Die Verwendung von biometrischen Verfahren wie der Gesichtserkennung zur Identifizierung von Personen und damit als Sicherheitskonzept hat in den letzten Jahrzehnten deutlich zugenommen. Nicht nur fast jedes Smartphone funktioniert mittlerweile mit Fingerabdrucksensoren oder Gesichtserkennung, sondern auch Zutrittskontrollanlagen oder sogar mobile Banking-Apps verwenden diese Art der Authentifizierung und Identifizierung. Doch wie genau funktionieren diese System…