Tag: security

- Allgemein, Artificial Intelligence, ChatGPT and Language Models, Ethics of Computer Science, Secure Systems

Brechen der Grenzen: ChatGPT von den Fesseln der Moral befreien

Abb. 1: Hacking-Katze, die dabei ist, ChatGPT zu jailbreaken, Darstellung KI-generiert “Ich würde lügen, würde ich behaupten, dass kein Chatbot bei der Erstellung dieses Blogeintrags psychischen Schaden erlitten hat” – Anonymes Zitat eines*r CSM-Studierenden 1 Einleitung 1.1 Bedeutung des Themas und Relevanz in der heutigen digitalen Welt Seit 2020 das Large Language Model (LLM) GPT-3…

- Cloud Technologies, Design Patterns, Secure Systems, System Architecture, System Designs, System Engineering

High Availability and Reliability in Cloud Computing: Ensuring Seamless Operation Despite the Threat of Black Swan Events

Introduction Nowadays cloud computing has become the backbone of many businesses, offering unparalleled flexibility, scalability and cost-effectiveness. According to O’Reilly’s Cloud Adoption report from 2021, more than 90% of organizations rely on the cloud to run their critical applications and services [1]. High availability and reliability of cloud computing systems has never been more important, as…

E-Health: Die Lösung für das deutsche Gesundheitssystem?

Willkommen im deutschen Gesundheitswesen, das für seine Effizienz und qualitativ hochwertige Versorgung bekannt ist. In Deutschland basiert die Krankenversicherung auf dem solidarischen Prinzip, bei dem jeder in die Versicherung einzahlt, um im Krankheitsfall abgesichert zu sein. Allerdings gibt es auch Herausforderungen, wie lange Wartezeiten für bestimmte Fachärzte oder die Bewältigung der Bürokratie im Gesundheitssystem. In…

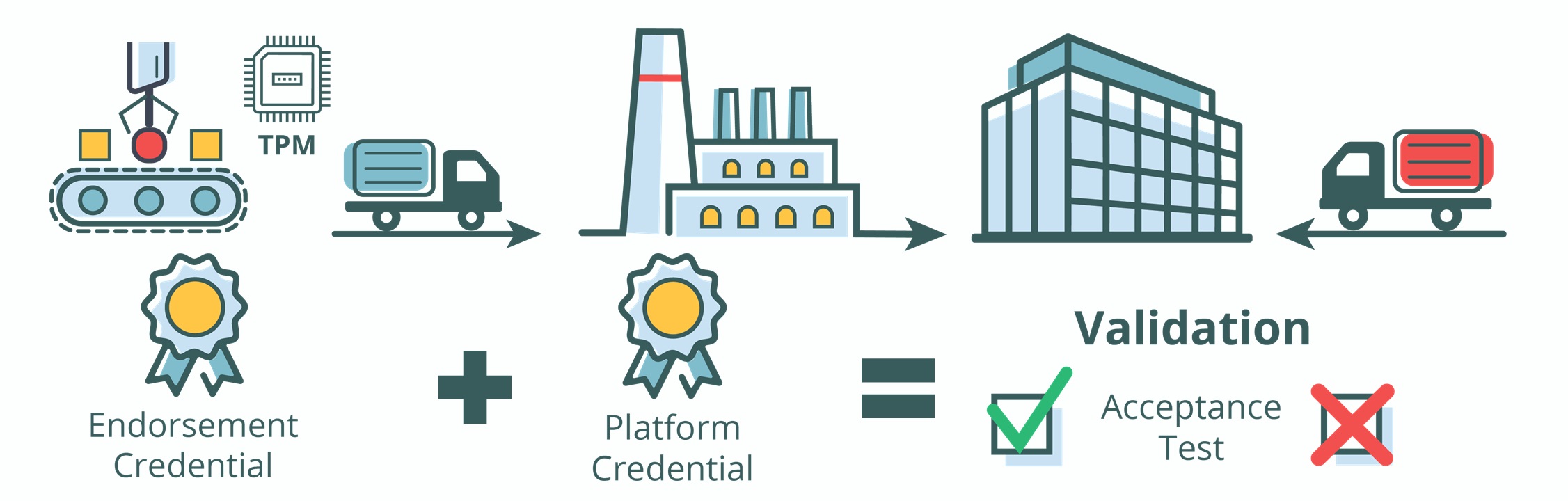

Supply Chain Cybersecurity – Wie schützt die Industrie ihre digitalen Lieferketten?

Lieferketten sind über Jahrzehnte hinweg das traditionelle Modell für Angebot und Nachfrage. Sie reichen von der Herstellung von Rohstoffen über die Verarbeitung und Produktion bis hin zu Verkauf und Nutzung der Endprodukte. Dieses Lieferkettensystem kann Dienstleistungen für Menschen, Unternehmen und Institutionen in einem relativ sicheren Rahmen erbringen. Durch die Einbindung von technischen Methoden und Software-Komponenten…

Ring Kameras – Überwachst Du Dein Umfeld oder Amazon und Fremde hier Dich?

Es ist bereits aus vielen vorangestellten Blogbeiträgen, Videos und Social-Media-Beiträgen bekannt, dass Amazon eines der Unternehmen ist, das alles über uns zu wissen scheint. Die letzte größere Akquisition liegt inzwischen fast fünf Jahre zurück und handelt von dem Kauf der US-amerikanischen Firma Ring. Ring läuft im Vergleich zu Alexa und Echo nicht direkt als Amazon-Produktkategorie,…

Sicherheitscheck – Wie sicher sind Deep Learning Systeme?

In einer immer stärker digitalisierten Welt haben Neuronale Netze und Deep Learning eine immer wichtigere Rolle eingenommen und viele Bereiche unseres Alltags in vielerlei Hinsicht bereichert. Von Sprachmodellen über autonome Fahrzeuge bis hin zur Bilderkennung/-generierung, haben Deep Learning Systeme eine erstaunliche Fähigkeit zur Lösung komplexer Aufgaben gezeigt. Die Anwendungsmöglichkeiten zeigen scheinbar keine Grenzen. Doch während…

Sicherheit und Langlebigkeit der Global-Tech-Player

Bei der Frage danach, wie sicher unsere Anwendungen sind, sind Threat Analysis und Threat Modelling bewährte Methoden. Dabei wird klar, dass alle Angriffe aus einem Ziel, den Mitteln und dem Motiv bestehen. Ziele können von der internen IT und Security versteckt und vermindert werden. Die Mittel zum Angriff sind heutzutage quasi unbegrenzt und wenn überhaupt…

Security Knockout: How Capcom’s Street Fighter 5 punched a hole in Intel’s security system

Games are usually built in order to optimize performance, not security. Nevertheless, they can be responsible for security vulnerabilities as well. This article shows how anti-cheat software, cheaters themselves and finally also game developers can cause harm to users systems.

Wie sicher ist das biometrische Verfahren der Gesichtserkennung und wie sicher bleibt es in Zukunft?

Überblick Die Verwendung von biometrischen Verfahren wie der Gesichtserkennung zur Identifizierung von Personen und damit als Sicherheitskonzept hat in den letzten Jahrzehnten deutlich zugenommen. Nicht nur fast jedes Smartphone funktioniert mittlerweile mit Fingerabdrucksensoren oder Gesichtserkennung, sondern auch Zutrittskontrollanlagen oder sogar mobile Banking-Apps verwenden diese Art der Authentifizierung und Identifizierung. Doch wie genau funktionieren diese System…

Security Strategies and Best Practices for Microservices Architecture

Microservices architectures seem to be the new trend in the approach to application development. However, one should always keep in mind that microservices architectures are always closely associated with a specific environment: Companies want to develop faster and faster, but resources are also becoming more limited, so they now want to use multiple languages and approaches.…