Category: Allgemein

Microservices – any good?

As software solutions continue to evolve and grow in size and complexity, the effort required to manage, maintain and update them increases. To address this issue, a modular and manageable approach to software development is required. Microservices architecture provides a solution by breaking down applications into smaller, independent services that can be managed and deployed individually.…

JAMStack und Astro: Vor- und Nachteile einer serverless Architektur

Einleitung Seit den frühen Tagen der Web-Entwicklung hat die Performance von Websites eine wichtige Rolle gespielt. Während sich das Internet im Laufe der Jahre weiterentwickelt hat, haben sich auch die Anforderungen an die Performance von Websites erhöht. Benutzer erwarten eine schnelle und reibungslose Nutzererfahrung, unabhängig von der Größe ihres Geräts oder ihrer Internetverbindung. Eine schlechte…

The Rise of NewSQL Databases: Combining Scalability and Consistency

The renowned computer scientist Leslie Lamport once stated, “A distributed system is one in which the failure of a computer you didn’t even know existed can render your own computer unusable.” This quote encapsulates the complexity and difficulties in constructing large-scale distributed systems. Particularly when it comes to maintaining data consistency across multiple nodes, today’s…

Designing for Performance

Verbesserung der Performance durch Optimierung der User Experience Für ein besseres Lesegefühl wird in diesem Artikel das generische Maskulinum verwendet. Dies schließt natürlich alle Geschlechter ein. 1. Einleitung „If you are making decisions about the look and feel of a website, you are making decisions that directly impact the performance of that site…“ [1, S. XV]. Folgerichtig…

WebSockets: Technischer Einblick und Performance-Vergleich

In diesem Artikel wird ein kurzer Blick auf die zu Grunde liegende, technische Funktionsweise von WebSockets geworfen und ihre Performance im Vergleich zu HTTP und Server-sent Events (SSE) untersucht, wodurch letztlich das Potenzial von WebSockets eruiert werden kann. Hintergrund & Entstehung In der Vergangenheit war es bei Webanwendungen nur unter unsachgemäßer Verwendung des Hypertext Transfer…

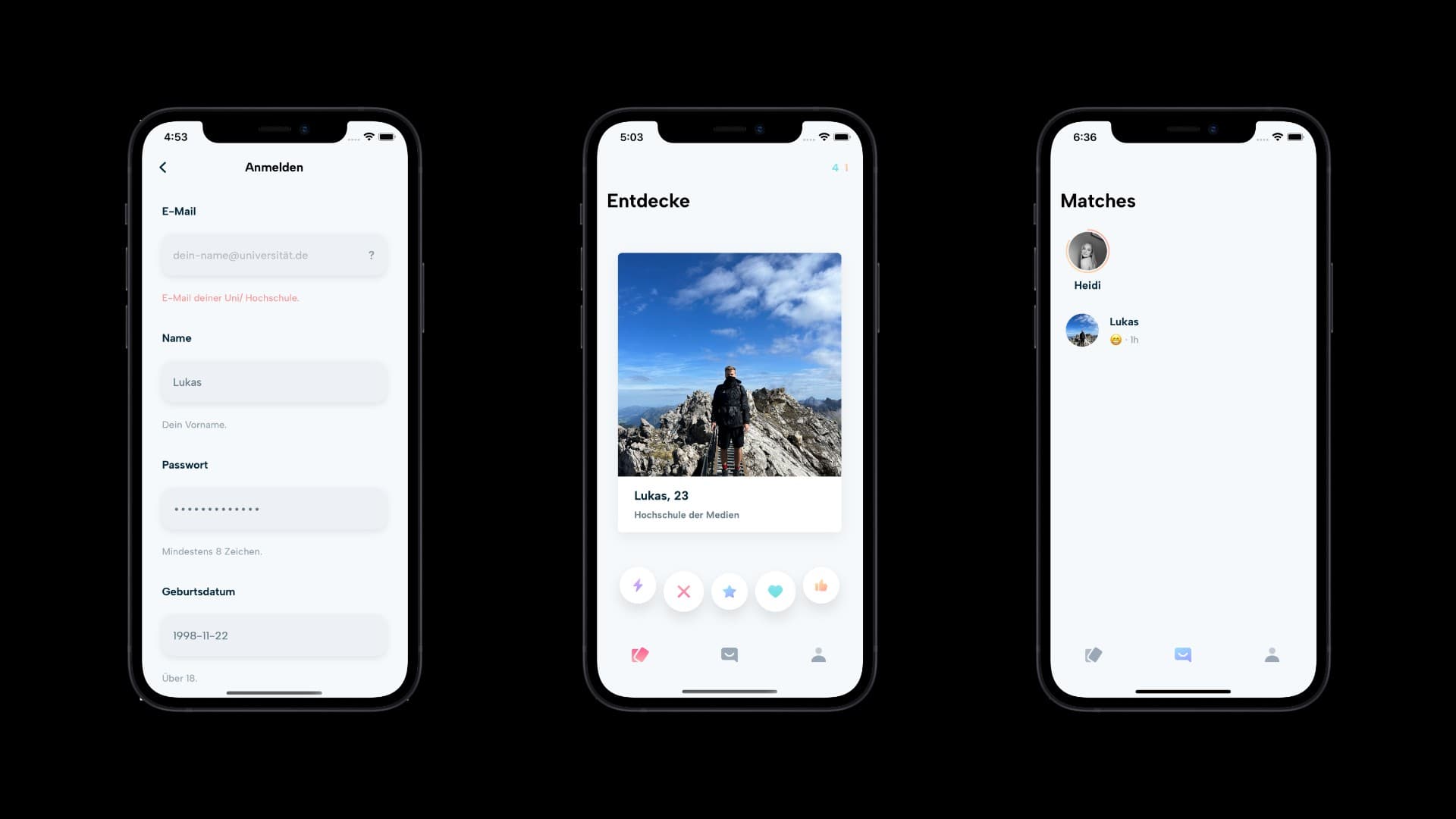

Vom Uni-Projekt in den App Store

An der HdM arbeiten jedes Semester unzählige Studierende an verschiedenen Ideen. Von Apps über Videoproduktionen bis hin zu Verpackungstechnik ist dabei alles zu finden. Kaum eine Idee besteht jedoch über das Semester hinaus. Mit der Abgabe zur Benotung enden leider bereits die meisten Projekte. Dieser Beitrag soll Inspiration bieten, falls du mit dem Gedanken spielst,…

Jobsuche Portal

SS22 – Dev4Cloud Projekt – von Robin Härle und Anton Gerdts Ideenfindung Zu Beginn der Ideenfindungsphase für unser Projekt sahen wir uns die verschiedenen Apis auf Bund.dev an, um uns von der Thematik der verfügbaren Daten inspirieren zu lassen. Wir entschieden uns ohne lange abzuwägen dafür ein Jobsuche-Portal mit der Jobsuche API als Datenquelle…

- Allgemein, Cloud Technologies, Games, Interactive Media, Scalable Systems, Student Projects, Ultra Large Scale Systems

Multiplayer Game with AWS | StadtLandFluss

Dieser Blogbeitrag soll einen Einblick in die Entwicklung unserer Webanwendung mit den unten definierten Funktionen geben sowie unsere Lösungsansätze, Herausforderungen und Probleme aufzeigen. Cloud Computing Vorlesung Ziel der Vorlesung “Software Development for Cloud Computing” ist es, aktuelle Cloud Technologien kennen zu lernen und diese im Rahmen von Übungen und kleinen Projekten anzuwenden. Unser Team hat…

TLA+ and PlusCal Appetizer

Short appetizer for TLA+ and PlusCal.

Allgemein, Artificial Intelligence, Deep Learning, System Architecture, System Designs, System Engineering, Ultra Large Scale Systems

Allgemein, Artificial Intelligence, Deep Learning, System Architecture, System Designs, System Engineering, Ultra Large Scale SystemsAn overview of Large Scale Deep Learning

article by Annika Strauß (as426) and Maximilian Kaiser (mk374) Introduction Improving Deep Learning with ULS for superior model training Single Instance Single Device (SISD) Multi Instance Single Device (MISD) Multi Instance Multi Device (MIMD) Single Instance Multi Device (SIMD) Model parallelism Data parallelism Improving ULS and its components with the aid of Deep Learning Understanding…